关于ProcessStomping

ProcessStomping是一款功能强大的Shellcode代码执行工具,该工具允许广大研究人员在目标可执行程序的指定字段部分执行Shellcode代码。

ProcessStomping实际上是Process Overwriting项目的一个升级版本,并且能够向目标应用程序的指定字段部分写入Shellcode Payload,而不是直接将整个PE Payload写入到目标进程的整个地址空间。

工具运行机制

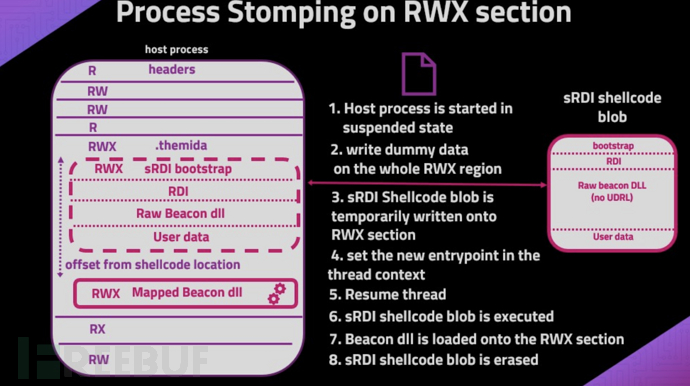

下面给出的是ProcessStomping技术的主要运行步骤:

1、CreateProcess:给CREATE_SUSPENDED(0x00000004)设置Process Creation标记,以挂起目标进程的主线程;

2、WriteProcessMemory:用于向目标进程字段写入每一个恶意Shellcode;

3、SetThreadContext:用于将入口点指向一个新的代码字段(写入了Shellcode的字段);

4、ResumeThread:恢复线程执行;

下图显示的是ProcessStomping如何向目标应用程序的RWX字段写入Shellcode:

工具安装

由于该工具基于Python开发,因此我们首先需要在本地设备上安装并配置好Python环境。接下来,

ProcessStomping是一款强大的Shellcode执行工具,通过在目标可执行程序的指定字段写入恶意代码,绕过传统的防护机制。它利用CreateProcess、WriteProcessMemory等技术,实现对目标程序的精细控制。本文介绍了其运行机制、安装与使用方法,以及相关参考资料链接。

ProcessStomping是一款强大的Shellcode执行工具,通过在目标可执行程序的指定字段写入恶意代码,绕过传统的防护机制。它利用CreateProcess、WriteProcessMemory等技术,实现对目标程序的精细控制。本文介绍了其运行机制、安装与使用方法,以及相关参考资料链接。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

64

64

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?