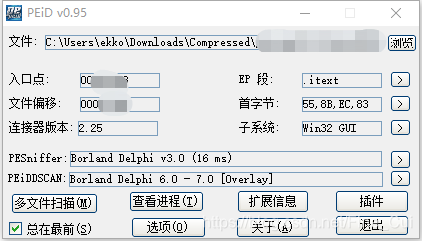

查壳子

使用 PEiD 0.95

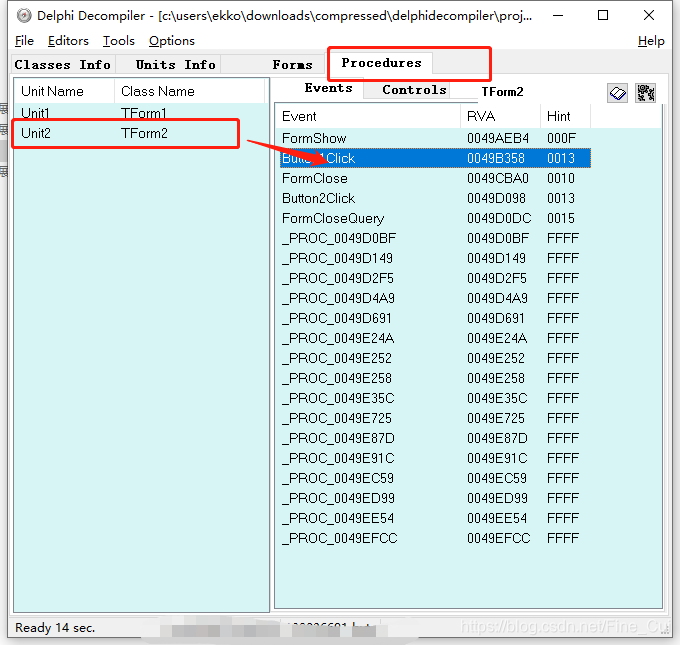

使用DelphiDecompiler反编译

寻找重要按钮点击地址

右击复制RVA地址

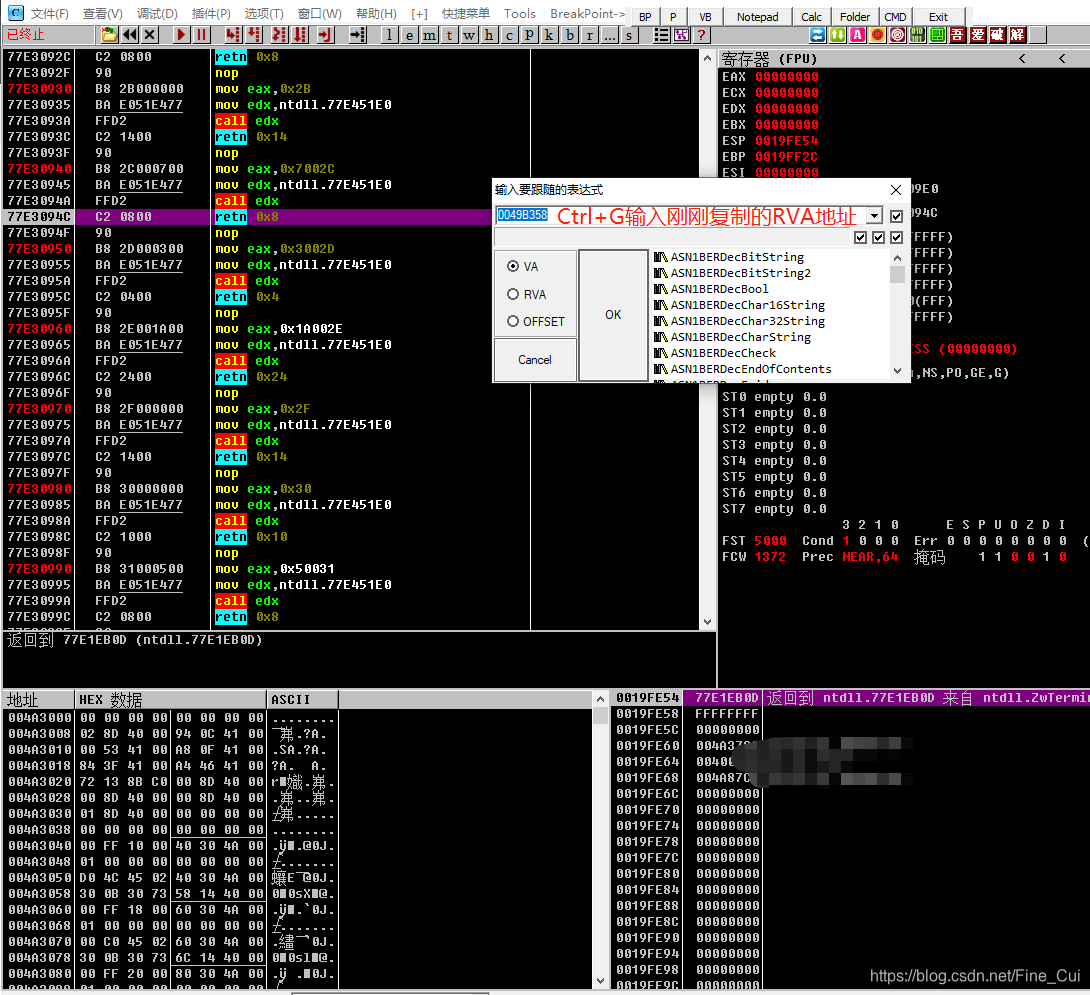

使用OD运行软件

断点F4运行到选定处

汇编伪指令db,dw,dd

db定义字节类型变量,一个字节数据占1个字节单元,读完一个,偏移量加1

dw定义字类型变量,一个字数据占2个字节单元,读完一个,偏移量加2

dd定义双字类型变量,一个双字数据占4个字节单元,读完一个,偏移量加4

cmp a,b // 比较a与b

mov a,b // 把b值送给a值,使a=b

ret // 返回主程序

nop // 无作用

call // 调用子程序,子程序以ret结尾

je或jz // 相等则跳(机器码是74或84)

jne或jnz // 不相等则跳(机器码是75或85)

jmp // 无条件跳(机器码是EB

本文详细介绍了使用PEiD进行查壳、DelphiDecompiler进行反编译的方法,并深入探讨了通过OD定位关键代码段的过程。文章还解析了汇编伪指令如db、dw、dd的使用,以及条件跳转指令如cmp、je、jne的含义,为读者提供了全面的反编译技巧和汇编语言基础知识。

本文详细介绍了使用PEiD进行查壳、DelphiDecompiler进行反编译的方法,并深入探讨了通过OD定位关键代码段的过程。文章还解析了汇编伪指令如db、dw、dd的使用,以及条件跳转指令如cmp、je、jne的含义,为读者提供了全面的反编译技巧和汇编语言基础知识。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

6万+

6万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?