mini1(192.168.1.116)和mini2(192.168.1.118)的日志通过UDP协议发送到远程服务器host(192.168.1.111)(监控host的/var/log/secure,活动是host1(192.168.1.112)使用sshd服务尝试登陆mini1和mini2)

下面先对mini1主机进行配置:

mini1:

[root@mini1 ~]# vim /etc/rsyslog.conf

*.* @192.168.1.111:514

这表示:记录所有设备所有级别的日志信息通过UDP协议发送给192.168.1.111

这里根据/etc/rsyslog.conf的提示:写入*.* @192.168.1.111:514,表示记录本机所有设备所有级别的日志信息通过UDP协议发送给192.168.1.111,注意:@表示UDP协议,@@表示TCP协议。

然后重启rsyslog服务。

再对mini2主机进行配置(和mini1主机相同):

mini2:

[root@mini2 ~]# vim /etc/rsyslog.conf

*.* @192.168.1.111:514

[root@mini2 ~]# systemctl restart rsyslog.service

再对本地主机(host)进行配置:

host:

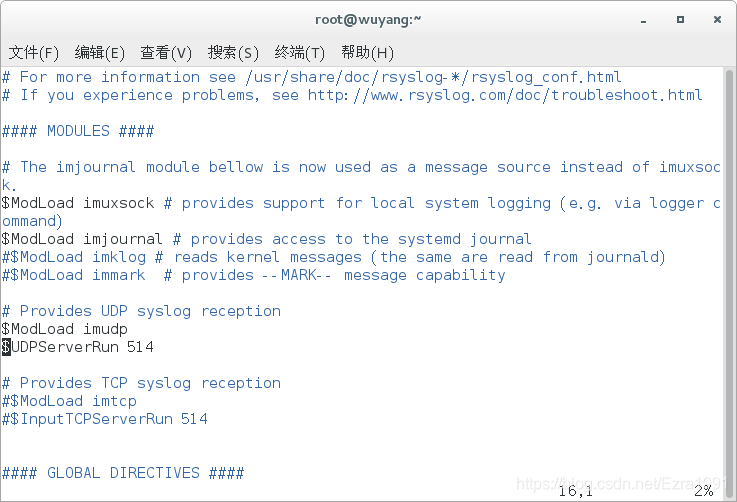

[root@wuyang ~]# vim /etc/rsyslog.conf

# Provides UDP syslog reception

$ModLoad imudp

$UDPServerRun 514

在/etc/rsyslog.conf文件中取消$UDPServerRun 514一行的注释,这样做的目的是让host主机能通过514端口接受日志信息。

[root@wuyang ~]# systemctl restart rsyslog

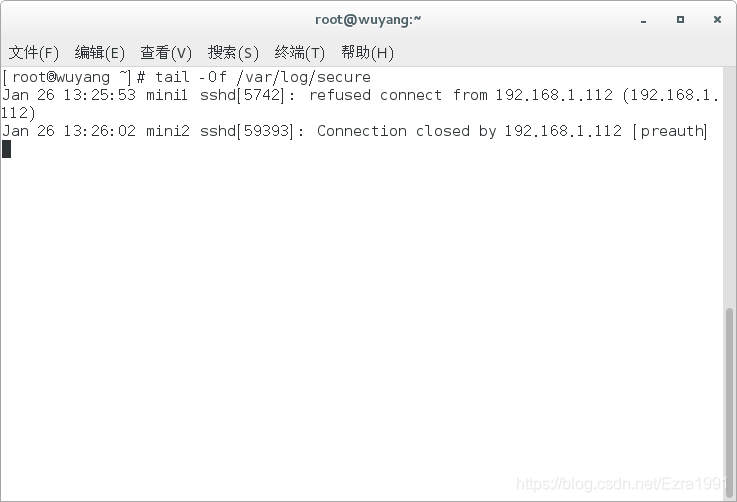

[root@wuyang ~]# tail -0f /var/log/secure

重启服务后,关注安全日志/var/log/secure的最新信息。

host1:

[root@wuyang2 ~]# ssh 192.168.1.116

ssh_exchange_identification: read: Connection reset by peer

[root@wuyang2 ~]# ssh 192.168.1.118

Permission denied (publickey,gssapi-keyex,gssapi-with-mic).

[root@wuyang2 ~]#

现在我们在另外一台本地主机(host1)上尝试sshd服务访问mini1(192.168.1.116)以及mini2(192.168.1.118)两台主机。

现在,我们来观察本地主机host上终端上执行的命令tail -0f /var/log/secure的结果。我们发现,mini1和mini2两台主机的安全日志信息都发送给了本地主机host。

本文档详细介绍了如何使用rsyslog配置,将mini1和mini2主机的日志通过UDP发送到远程主机host。配置涉及修改rsyslog配置文件,设置日志发送规则,并在host上开启UDP日志接收。最后,通过SSH尝试从host1登录mini1和mini2,验证日志收集功能正常工作。

本文档详细介绍了如何使用rsyslog配置,将mini1和mini2主机的日志通过UDP发送到远程主机host。配置涉及修改rsyslog配置文件,设置日志发送规则,并在host上开启UDP日志接收。最后,通过SSH尝试从host1登录mini1和mini2,验证日志收集功能正常工作。

1056

1056

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?