Jenkins是一个开源CI/CD工具,用于自动化开发流程,包括构建、测试和部署软件。

2024年1月,互联网公开了一个Jenkins的任意文件读取漏洞。鉴于该漏洞易于利用,存在危害扩大的风险,且该系统数据较为敏感且影响范围广泛,建议所有使用Jenkins的企业尽快进行修复,以确保系统安全。

漏洞描述

Description

漏洞成因

-

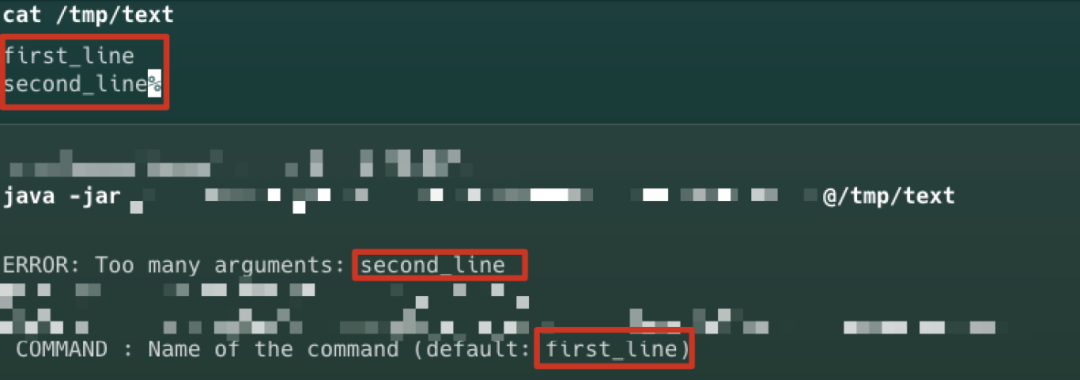

命令行接口文件读取: Jenkins内置的命令行接口(CLI)存在一个特性,允许在命令参数中用@字符后跟文件路径来替换为文件内容。这导致攻击者能够读取Jenkins控制器文件系统上的任意文件。

-

权限绕过: 拥有Overall/Read权限的攻击者可以读取完整文件,而没有该权限的攻击者也可以读取部分文件内容。

漏洞影响

-

任意文件读取:

拥有Overall/Read权限的攻击者可以读取整个文件。

(默认情况下)没有Overall/Read权限的攻击者可以读取文件的前几行。可读取的行数取决于可用的CLI命令。

-

远程代码执行及其它影响:

攻击依赖攻击者能通过漏洞读取到二进制形式密钥以及其它前提条件,虽然攻击者可以读取包含二进制数据的文件,但是由于功能限制,某些字节无法成功读取并被占位符值替换,导致攻击者在读取部分密钥后仍然需要推算一定数量的字节(字节数根据Jenkins » System Information中file.encoding值的不同而存在差异)。虽然条件较多,但是仍存在一定利用可能性。

利用特征

使用POST请求/cli接口,且包体中含有help、who-am-i命令以及@文件名。

长亭安全研究员发现,除了官方给出的help、who-am-i两个命令外,还可以调用下面一批命令(默认匿名环境下)来进行任意文件读取:

keep-build

restart

shutdown

safe-shutdown

disable-job

enable-job

keep-buildrestartshutdownsafe-shutdowndisable-jobenable-job

上述命令是通过另一种方式加载的,相关的 main 方法位于 CLIRegisterer 类中。这个CLIRegisterer#main 方法与 CLICommand#main 方法的主要区别在于处理顺序:CLIRegisterer#main 会先对参数进行解析,然后进行权限校验,而 CLICommand#main 则是先进行权限校验,再对参数进行解析。因此,通过引发参数解析阶段的错误,可以在权限校验之前获取到文件读取的部分结果。这揭示了程序逻辑上的一个缺陷。

同时值得注意的是Jenkins CLI 支持三种访问模式,分别是 SSH、HTTP、Websocket,因此如果要依赖流量特征缓解此漏洞,可能会相对繁琐。

检测工具

Detection

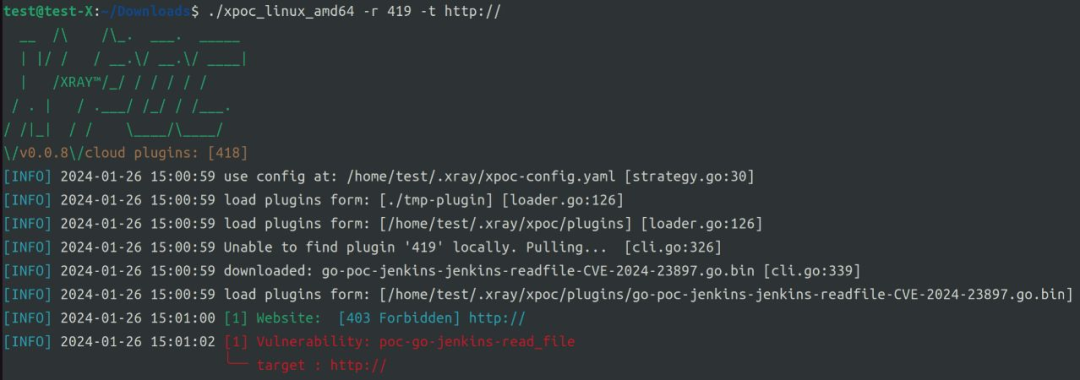

xpoc远程检测工具

xpoc -r 419 -t http://xpoc.org

工具获取方式

https://github.com/chaitin/xpoc

https://stack.chaitin.com/tool/detail/1036

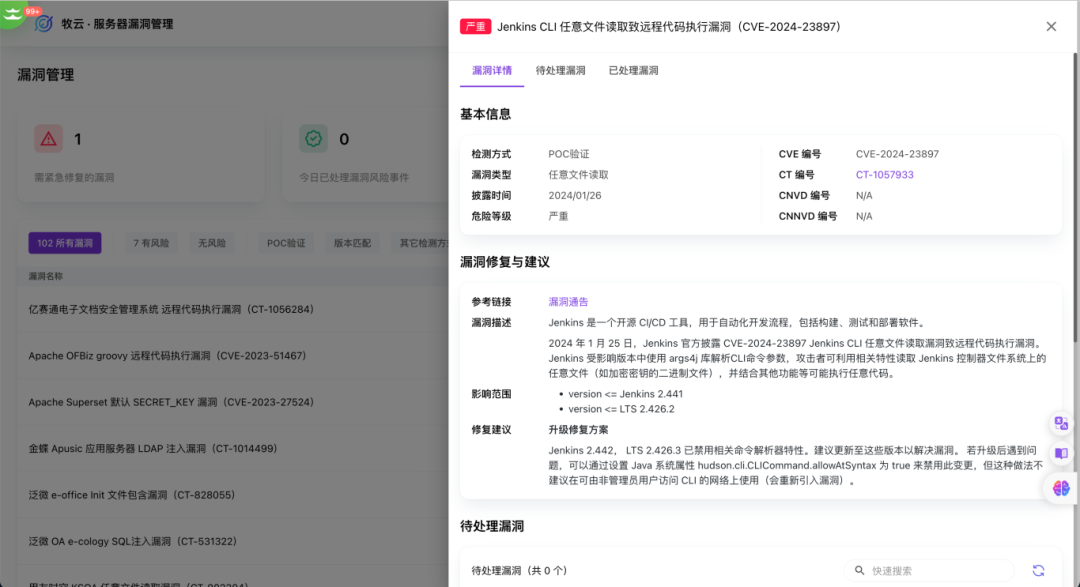

牧云本地检测工具

访问百川云平台,通过「牧云·服务器漏洞管理」进行扫描:https://rivers.chaitin.cn/landing/sentinel

影响版本

Affected Version

version <= Jenkins 2.441

version <= LTS 2.426.2

解决方案

Solution

临时缓解方案

-

访问控制:加强服务器和应用的访问控制,仅允许可信IP进行访问。另外如非必要,不要将该系统开放在互联网上。

-

临时禁用CLI访问:暂时禁用CLI访问,直到部署更新。

升级修复方案

Jenkins 2.442, LTS 2.426.3已禁用相关命令解析器特性。建议更新至这些版本以解决漏洞。

若升级后遇到问题,可以通过设置Java系统属性hudson.cli.CLICommand.allowAtSyntax为true来禁用此变更,但这种做法不建议在可由非管理员用户访问CLI的网络上使用(会重新引入漏洞)。

漏洞复现

Reproduction

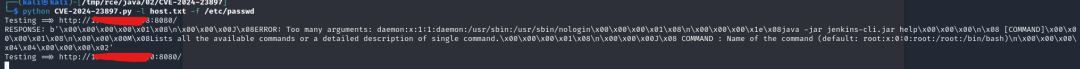

漏洞POC:

Jenkins CVE-2024-23897: Arbitrary File Read Vulnerability Leading to RCE

python CVE-2024-23897.py -l host.txt -f /etc/passwd

下载地址:https://github.com/h4x0r-dz/CVE-2024-23897

本文详细介绍了Jenkins的任意文件读取漏洞(CVE-2024-23897),包括漏洞描述、成因、影响、利用条件和复现方法。提供远程检测工具和本地检测工具的链接,受影响版本以及临时缓解和升级修复方案。

本文详细介绍了Jenkins的任意文件读取漏洞(CVE-2024-23897),包括漏洞描述、成因、影响、利用条件和复现方法。提供远程检测工具和本地检测工具的链接,受影响版本以及临时缓解和升级修复方案。

1759

1759

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?