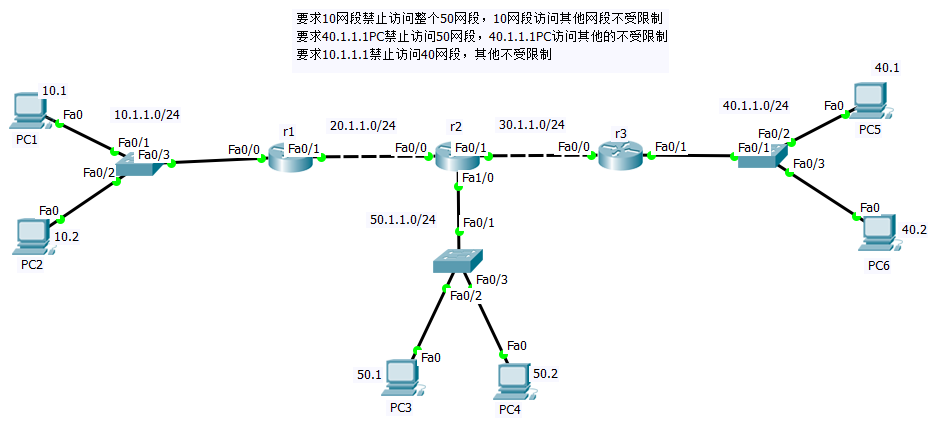

一、标准ACL实验

1.实验要求

- 以下所有的要求全部使用标准ACL实现

- 要求10网段禁止访问整个50网段,10网段访问其他网段不受限制

- 要求40.1.1.1PC禁止访问50网段,40.1.1.1PC访问其他的不受限制

- 要求10.1.1.1禁止访问40网段,其他不受限制

2.实验步骤

1)全网互通

-

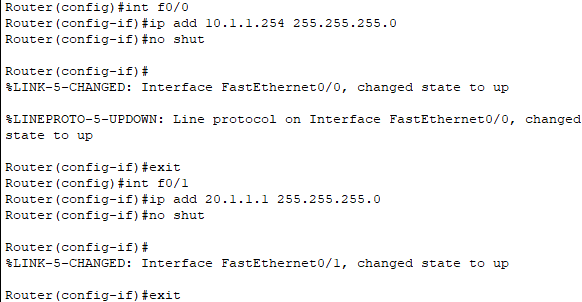

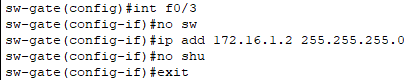

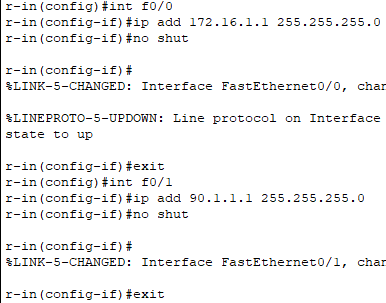

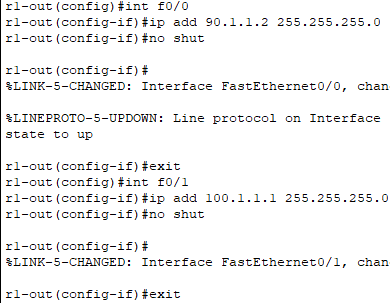

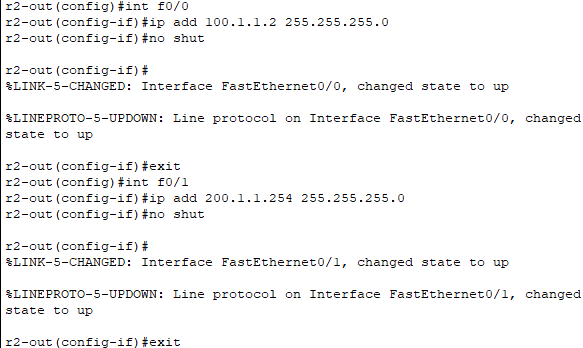

将所有路由器端口开启并配置IP(这里举一个例子,其他所有路由器配置类似)

-

将所有路由器的路由表配置完整

ip route 0.0.0.0 0.0.0.0 下一跳IP ip route 目标网段 子网掩码 下一跳IP前面章节配置路由表命令都有,这里不再赘述

-

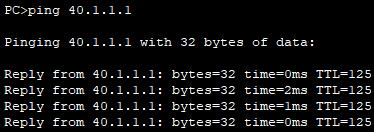

验证全网互通

-

将所有PC配置对应IP,网关指对,再用PC1去ping50网段的和40网段的均可以ping通

-

2)创建标准ACL并添加条目

-

先考虑在哪台设备的哪个接口的哪个方向添加ACL表

- 要求10网段无法与50网段通信,则在r2的f1/0接口的出方向创建ACL并添加条目

- 要求40.1.1.1PC无法与50网段通信,则也在r2的f1/0接口的出方向的同一张ACL表中添加条目

- 要求10.1.1.1禁止访问40网段,则在r3的f0/1接口的出方向创建ACL并添加条目

-

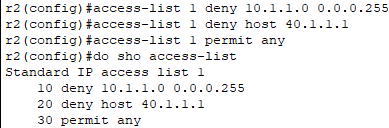

确定添加ACL的位置后,先打开r2

-

进入全局配置模式创建ACL表并添加条目

-

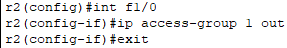

将此ACL表应用到f1/0接口的出方向上

-

-

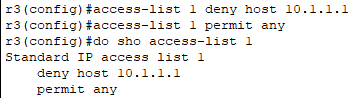

再打开r3

-

进入全局配置模式创建ACL表并添加条目

-

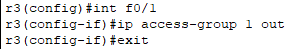

将此ACL1表应用到f0/1接口的出方向上

-

3)验证

-

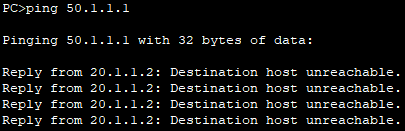

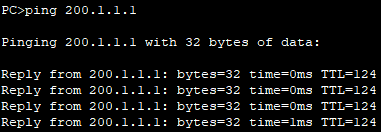

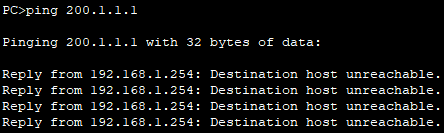

用PC1-10.1.1.1和PC2-40.1.1.1ping50.1.1.1,包经过r2会被过滤禁止通行,则r2会用ICMP协议发一个错误信息给发送者,类型字段为3,显示目标主机不可达

-

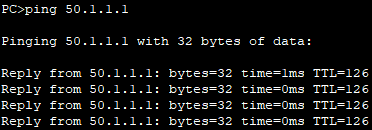

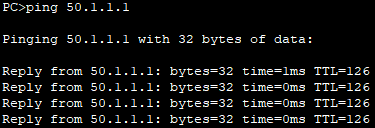

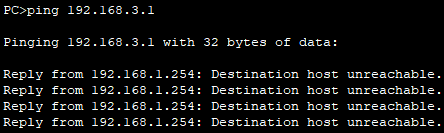

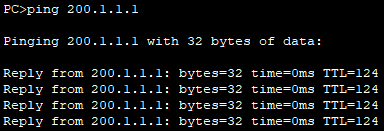

再用PC6-40.1.1.2ping50.1.1.1,则r2查看ACL表中前两条条目都不满足条件,而第三条条目为允许任何源IP发来的包通过,所以会放行,则可以ping通

-

要求3的验证同理可得

二、扩展ACL及命名ACL实验

1.实验要求

-

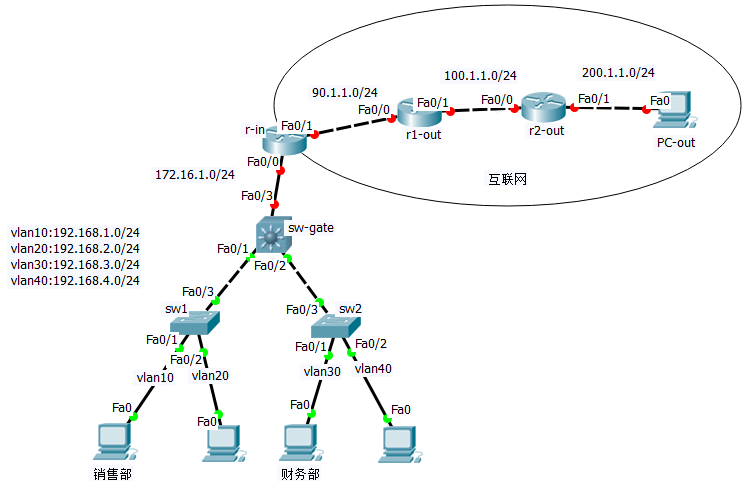

模拟现实中公司的网络:设置vlan,设置trunk,搭建三层交换机实现网内不同vlan之间也可以相互访问。再搭建路由部门的网络使内网全部PC可以访问互联网(假设外网有N多个网段,图中没完全表示出来)

-

在此基础上,在三层交换机上实现下列要求:

-

要求销售部只能访问内网,不能访问互联网

-

任何部门均不能访问财务部,但不能影响财务部上网

-

即要求在三层交换机上创建ACL并设置相关要求的条目,采用扩展ACL并且对扩展ACL命名

-

-

如图所示:

假设互联网中的网段有很多个,不止图上这么多。且假设销售部和财务部中有很多台PC,图中只用一台表示一个部门,即vlan10和vlan30下其实有很多PC;其他的PC假设作为单个PC,即一个vlan20和vlan40下只有一台PC。所以创建ACL表中的条目的条件时要注意区分

2.实验步骤

1)实现内网全部访问互联网

-

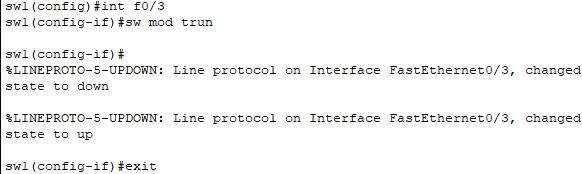

配置交换部分

-

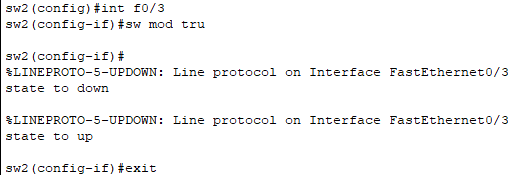

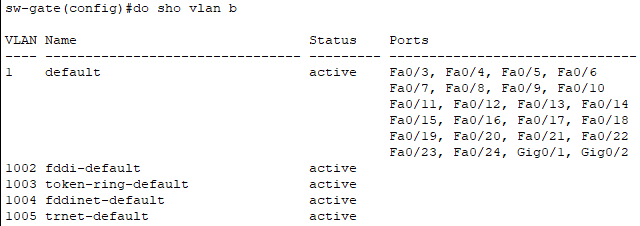

二层三层交换机配置trunk

此时软件已经自动将三层交换机的f0/1和f0/2端口配置成trunk

-

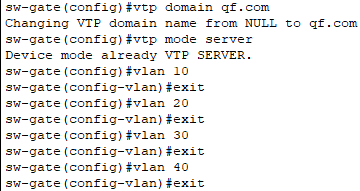

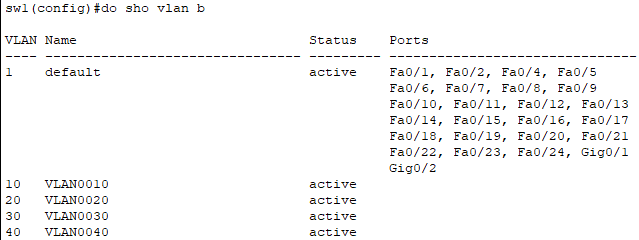

三层交换机上使用vtp创建vlan

验证一下是否下发成功

-

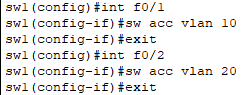

二层交换机端口分别加入对应vlan

-

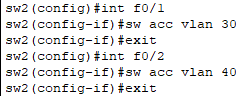

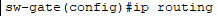

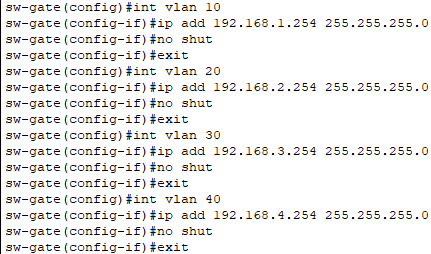

先开启三层功能,再起虚接口并配置IP(网关)

-

-

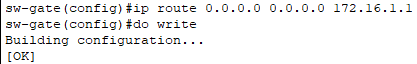

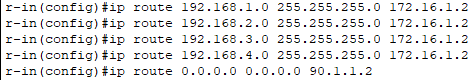

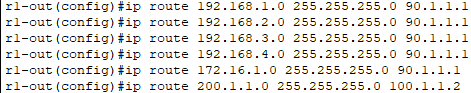

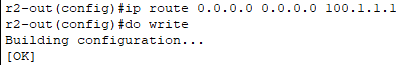

配置路由部分

-

开启三层交换机和路由器的端口并配置IP

-

配置路由表

-

-

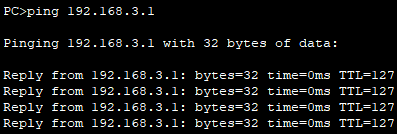

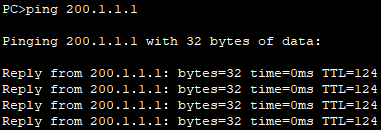

给所有PC配好IP,验证销售部是否可以ping通互联网,及销售部能否访问财务部,及财务部能否ping通互联网

2)配置ACL

- 先判断要在哪里创建扩展/标准ACL表:第一条要求:

要求销售部只能访问内网,不能访问互联网,那么可以在sw-gate的f0/3接口出方向添加ACL表;第二条要求:任何部门均不能访问财务部,但不能影响财务部上网,那么可以在sw-gate的f0/2接口出方向添加ACL表。由于要在一个三层交换机上的两个不同接口添加ACL表,所以可以通过命名的方式创建两张扩展ACL表:用于要求1的表命名为sales_net_play;用于要求2的表命名为fiance_access

-

要求一:

要求销售部只能访问内网,不能访问互联网-

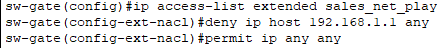

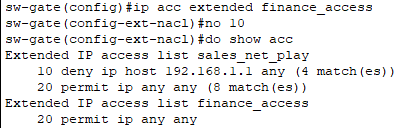

通过命名的方式创建第一张扩展ACL表–sales_net_play,并添加相关条目(错误的!后面要修改条目内容)

-

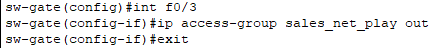

将sales_net_play表应用到sw-gate的f0/3接口出方向(正确)

-

-

要求二:

任何部门均不能访问财务部,但不能影响财务部上网-

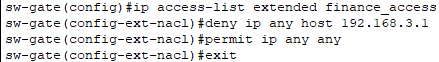

再通过命名的方式创建第一张扩展ACL表–fiance_access,并添加相关条目(错误的!一会要修改一下)

-

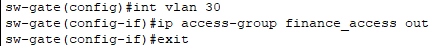

将fiance_access表应用到sw-gate的f0/2接口出方向(正确)

-

-

删除和插入新的条目

-

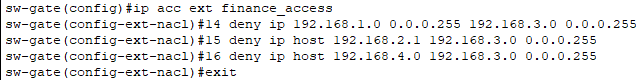

发现finance_access表中没有满足财务部可以上网的要求,且财务部中有很多PC不是只有192.168.3.1这一台,所以需要将

deny ip any host 192.168.3.1这条条目删除,再插入新的-

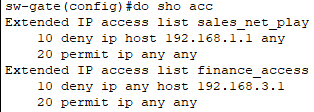

查看sw-gate中的所有的ACL表及当中的所有条目,查看到需要删除的条目ID为10,且要在条目ID为20的条目前插入新的条目

-

删除条目ID为10的条目,并查看是否删除成功

-

添加新的条目,条目ID必须小于20,并查看是否添加成功(正确)

-

-

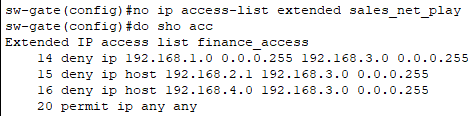

发现sales_net_play表中的

deny ip host 192.168.1.1 any条目中,销售部是一个部门,而不是一个IP,且这条要求的条目只根据源IP过滤,所以用命名的方式创建标准ACL即可-

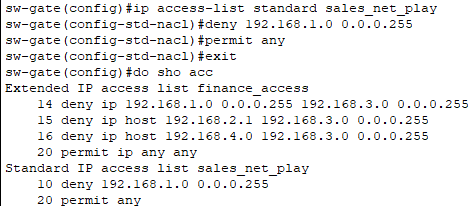

删除原来创建的名为sale_net_play的扩展ACL表

-

用命名的方式创建标注ACL表,并添加条目,查看是否添加成功(成功)

-

-

3)验证

-

验证销售部还能否ping通互联网,及销售部还能否ping通财务部,即财务部还能都ping通互联网

经过sw-gate的f0/3接口会被禁止通过,则sw-gate会利用ICMP协议生成ICMP报文,类型字段为3。再从vlan10的网关接口发出去,所以显示是来自192.168.1.254回复的信息

sw-gate收到目标IP为财务的时会禁止通过,最后还是由sw-gate使用ICMP回馈错误信息,从vlan10的网关发出去,所以还是显示来自192.168.1.254回复的消息

本文详细介绍了如何使用标准ACL和扩展ACL进行网络访问控制。实验包括在路由器和三层交换机上创建ACL,以实现特定的网络访问策略,如禁止特定网段间的通信、限制部门间访问等。同时,文章还涵盖了ACL的添加、删除和修改,以及验证过程,确保网络策略的正确实施。

本文详细介绍了如何使用标准ACL和扩展ACL进行网络访问控制。实验包括在路由器和三层交换机上创建ACL,以实现特定的网络访问策略,如禁止特定网段间的通信、限制部门间访问等。同时,文章还涵盖了ACL的添加、删除和修改,以及验证过程,确保网络策略的正确实施。

1298

1298

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?