题目链接:https://buuoj.cn/challenges#%E5%88%AE%E5%BC%80%E6%9C%89%E5%A5%96

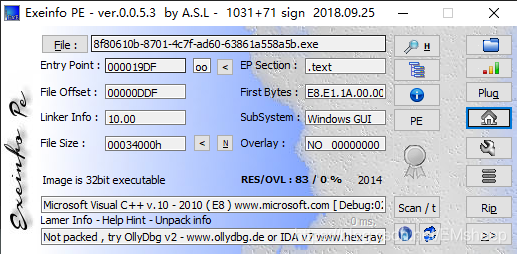

把题目拖进exeinfo里查看,是个32位的,无壳

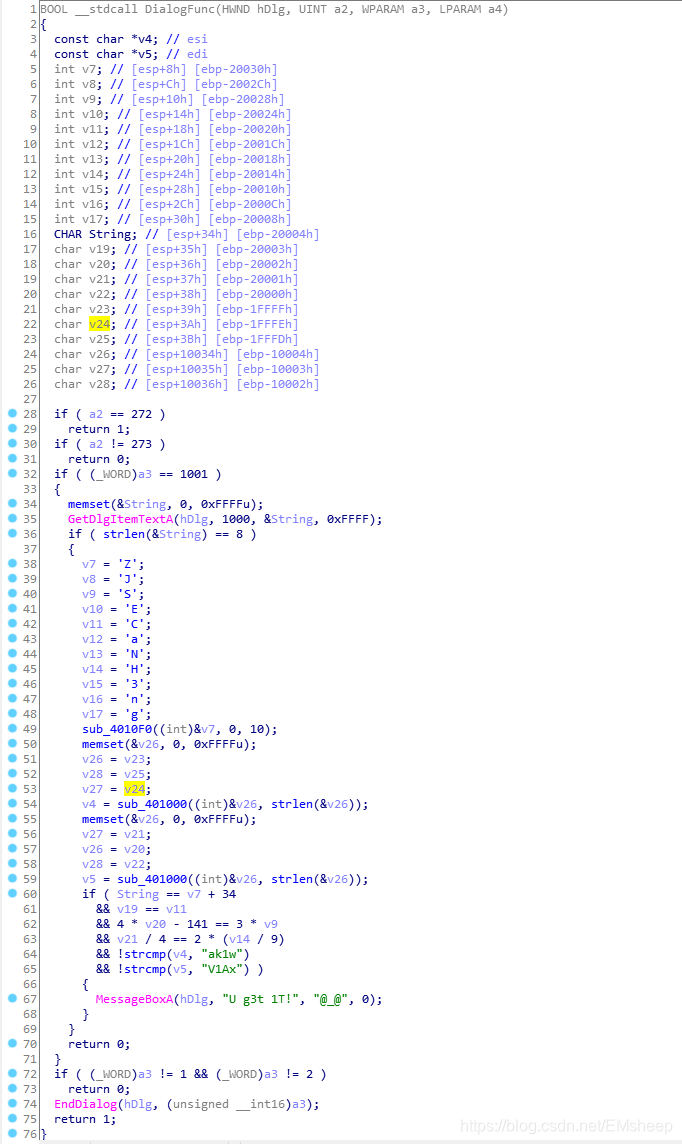

把题目拖进IDA中,找到DialogFunc的函数,查看伪代码

简单分析一下,输入的String是8位,先是给一些变量进行赋值,再经过了sub_4010F0函数,把上面的变量进行了处理,接着对两组不同的数据进行了相同的sub_401000函数处理,最后跟flag进行对比。

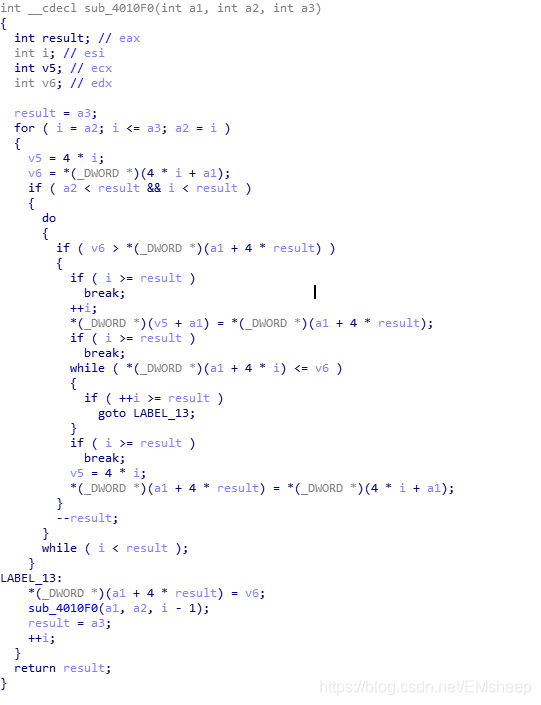

先看看sub_4010F0函数

写个脚本跑一下看看会有什么变化

#include<iostream>

using namespace std;

int __cdecl sub_4010F0(char *a1, int a2, int a3)

{

int result; // eax

int i; // esi

int v5; // ecx

int v6; // edx

result = a3;

for ( i = a2; i <= a3; a2 = i )

{

v5 = i;

v6 = *(i + a1);

if ( a2 < result && i < result )

{

do

{

if ( v6 > *(a1 + result) )

{

if ( i >= result )

break;

++i;

*(v5 + a1) = *(a1 + result);

if ( i >= result )

break;

while ( *(a1 + i) <= v6 )

{

if ( ++i >= result )

goto LABEL_13;

}

if ( i >= result )

break;

v5 = i;

*(a1 + result) = *(i + a1);

}

--result;

}while ( i < result );

}

LABEL_13:

*(a1 + result) = v6;

sub_4010F0(a1, a2, i - 1);

result = a3;

++i;

}

return result;

}

int main()

{

char str[15]={90,74,83,69,67,97,78,72,51,110,103};

cout << str << endl;

sub_4010F0(str,0,10);

for(int i = 0; i < 11; i++ ){

cout << str[i] ;

}

return 0;

}

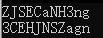

运行结果

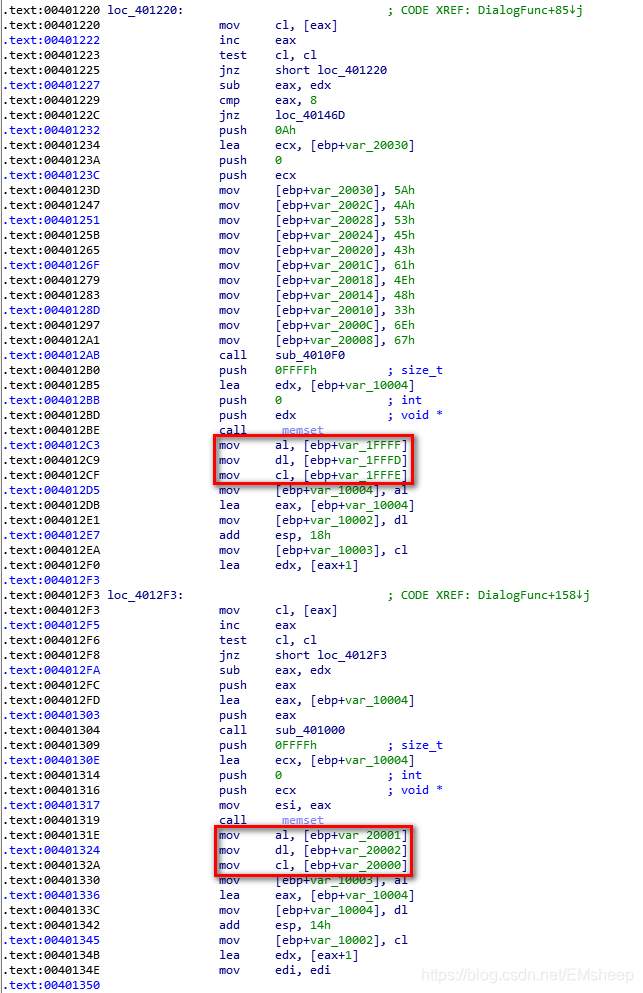

往下,先把v23,v24,v25三个数经过sub_401000函数处理,再把v20,v21,v22三个数经过sub_401000函数处理

看看sub_401000函数

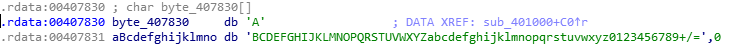

通过对函数的大致观察和byte_407830数组里的内容,这是一个base64加密函数

base64解码得出

v4:jMp

v5:WP1

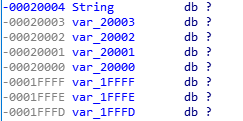

最后的flag判断分析,String总共是8位,这是String的存储

再看看两处sub_401000函数也就是base64加密的汇编指令处

根据相对应的位置,String的第一位是经过sub_4010F0函数后的第一位加上34,也就是"U",第二位通过相对位置是经过sub_4010F0函数后第五位,也就是"J",第三、四、五位是v5,也就是"WP1",第六、七、八位是v4,也就是"jMp",组合起来就是flag了。

flag:UJWP1jMp

本文围绕CTF题目展开,先将题目拖进exeinfo查看为32位无壳程序,再用IDA分析DialogFunc函数伪代码。经分析输入String为8位,涉及sub_4010F0和sub_401000函数处理。确定sub_401000为base64加密函数,经解码和位置分析,最终得出flag为UJWP1jMp。

本文围绕CTF题目展开,先将题目拖进exeinfo查看为32位无壳程序,再用IDA分析DialogFunc函数伪代码。经分析输入String为8位,涉及sub_4010F0和sub_401000函数处理。确定sub_401000为base64加密函数,经解码和位置分析,最终得出flag为UJWP1jMp。

918

918

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?