题目链接:https://buuoj.cn/challenges#%E5%86%85%E6%B6%B5%E7%9A%84%E8%BD%AF%E4%BB%B6

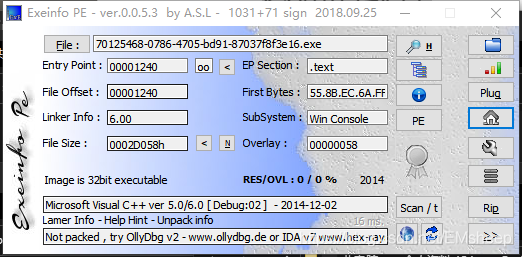

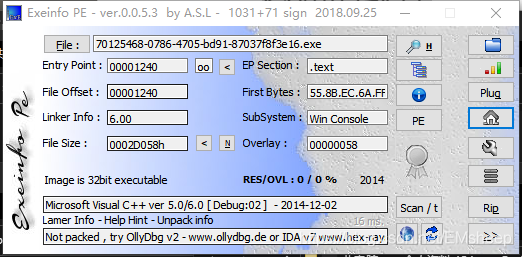

把题目拖进exeinfo里,无壳,是个32位的exe。

把题目拖进IDA里,按F5得到伪代码,跟进main函数里面

可以直接看到flag。

flag:DBAPP{49d3c93df25caad81232130f3d2ebfad}

本文介绍了解析特定内核文件的方法,并通过使用exeinfo和IDA等工具,最终找到隐藏的Flag:DBAPP{49d3c93df25caad81232130f3d2ebfad}

本文介绍了解析特定内核文件的方法,并通过使用exeinfo和IDA等工具,最终找到隐藏的Flag:DBAPP{49d3c93df25caad81232130f3d2ebfad}

题目链接:https://buuoj.cn/challenges#%E5%86%85%E6%B6%B5%E7%9A%84%E8%BD%AF%E4%BB%B6

把题目拖进exeinfo里,无壳,是个32位的exe。

把题目拖进IDA里,按F5得到伪代码,跟进main函数里面

可以直接看到flag。

flag:DBAPP{49d3c93df25caad81232130f3d2ebfad}

428

428

598

598

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?