目录

为什么把这俩东西一起讲

他们两个是比较常用的一套用户登录认证与加密技术,JWT负责认证,RSA负责加密

JWT

JWT,全称是Json Web Token, 是JSON风格轻量级的授权和身份认证规范,可实现无状态、分布式的Web应用授权,即Token的授权方案。同样功能的方案还有oauth2

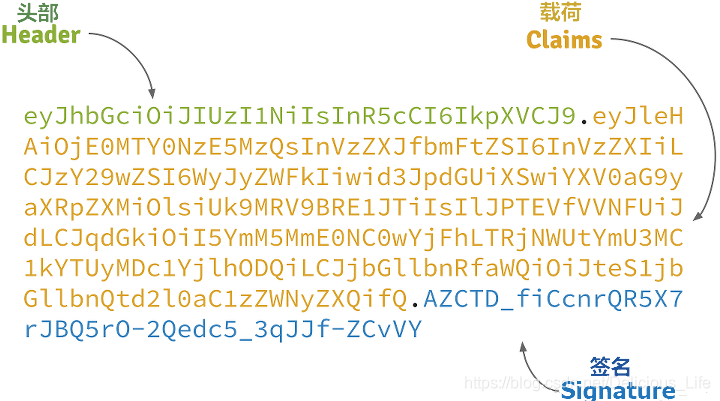

数据格式

JWT包含三部分数据:

-

Header:头部,通常头部有两部分信息:

-

声明类型,这里是JWT

我们会对头部进行base64编码,得到第一部分数据

-

-

Payload:载荷,就是有效数据,一般包含下面信息:

-

用户身份信息(注意,这里因为采用base64编码,可解码,因此不要存放敏感信息)

-

注册声明:如token的签发时间,过期时间,签发人等

这部分也会采用base64编码,得到第二部分数据

-

-

Signature:签名,是整个数据的认证信息。一般根据前两步的数据,再加上服务的的密钥(secret)(不要泄漏,最好周期性更换),通过加密算法生成。用于验证整个数据完整和可靠性

生成的数据格式:token==个人证件 jwt=个人身份证

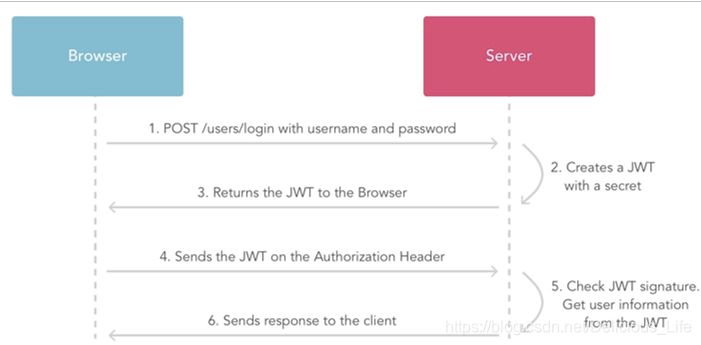

JWT的交互流程

-

1、用户登录

-

2、服务的认证,通过后根据secret生成token

-

3、将生成的token返回给浏览器

-

4、用户每次请求携带token

-

5、服务端利用公钥解读jwt签名,判断签名有效后,从Payload中获取用户信息

-

6、处理请求,返回响应结果

总结:因为JWT签发的token中已经包含了用户的身份信息,并且每次请求都会携带,这样服务就无需保存用户信息,甚至无需去数据库中查询,这完全符合Rest的无状态规范

加密技术

加密技术是对信息进行编码和解码的技术,编码是把原来可读信息(又称明文)译成代码形式(又称密文),其逆过程就是解码(解密),加密技术的要点是加密算法,加密算法可以分为三类

-

对称加密,如AES

-

基本原理:将明文分成N个组,然后使用密钥对各个组进行加密,形成各自的密文,最后把所有的分组密文进行合并,形成最终的密文。

-

优势:算法公开、计算量小、加密速度快、加密效率高

-

缺陷:双方都使用同样密钥,安全性得不到保证

-

-

非对称加密,如RSA

-

基本原理:同时生成两把密钥:私钥和公钥,私钥隐秘保存,公钥可以下发给信任客户端

-

私钥加密,持有私钥或公钥才可以解密

-

公钥加密,持有私钥才可解密

-

-

优点:安全,难以破解

-

缺点:算法比较耗时

-

-

不可逆加密,如MD5,SHA

-

基本原理:加密过程中不需要使用密钥,输入明文后由系统直接经过加密算法处理成密文,这种加密后的数据是无法被解密的,无法根据密文推算出明文。

-

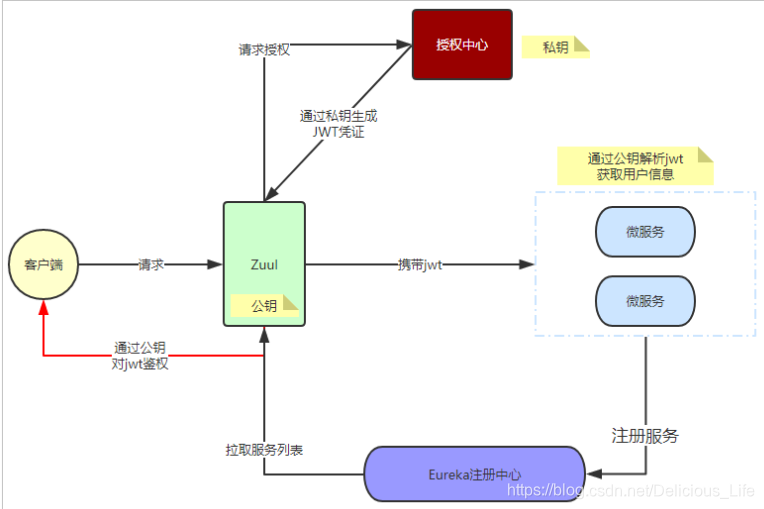

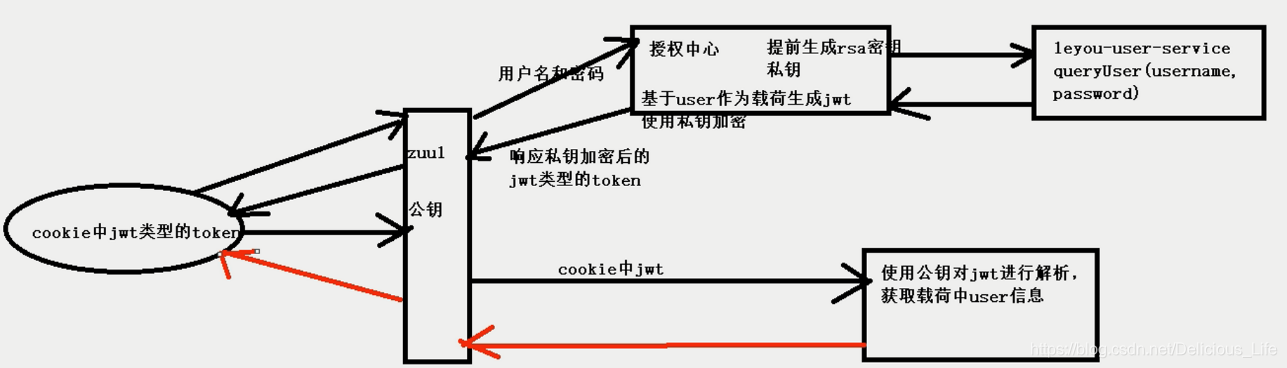

解决Zuul网关的鉴权流程

-

我们首先利用RSA生成公钥和私钥。私钥保存在授权中心,公钥保存在Zuul和各个信任的微服务

-

用户请求登录

-

授权中心校验,通过后用私钥对JWT进行签名加密

-

返回jwt给用户

-

用户携带JWT访问

-

Zuul直接通过公钥解密JWT,进行验证,验证通过则放行

-

请求到达微服务,微服务直接用公钥解析JWT,获取用户信息,无需访问授权中心

本文介绍了JWT作为无状态的授权方式,结合RSA加密技术实现用户登录认证,详细阐述了JWT的交互流程、加密技术的分类,特别是RSA的非对称加密特性。此外,还探讨了解决Zuul网关鉴权流程,通过RSA公钥私钥的使用确保安全。

本文介绍了JWT作为无状态的授权方式,结合RSA加密技术实现用户登录认证,详细阐述了JWT的交互流程、加密技术的分类,特别是RSA的非对称加密特性。此外,还探讨了解决Zuul网关鉴权流程,通过RSA公钥私钥的使用确保安全。

6760

6760