- 题目考点:任意文件读取 + php代码审计反序列化

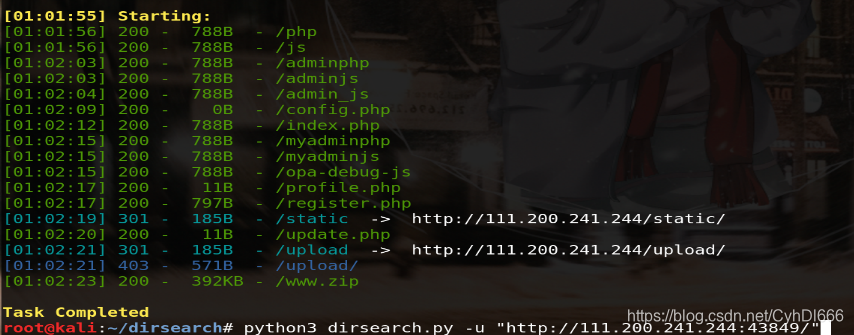

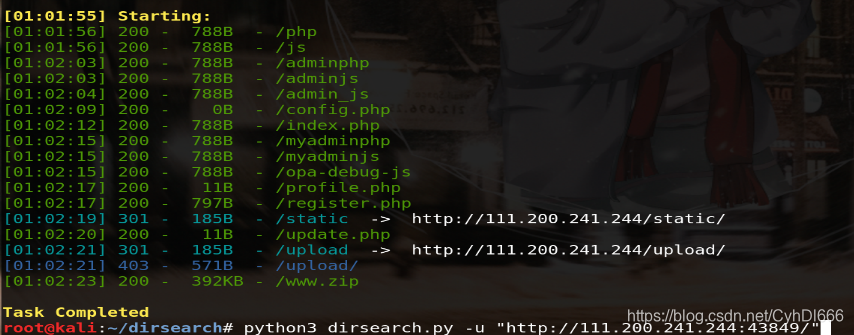

- 我已经做题之前先dirsearch一下了

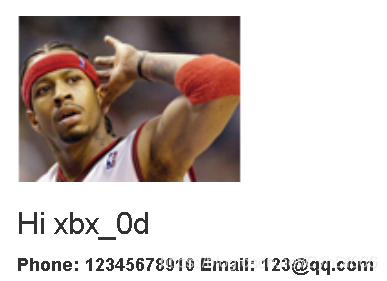

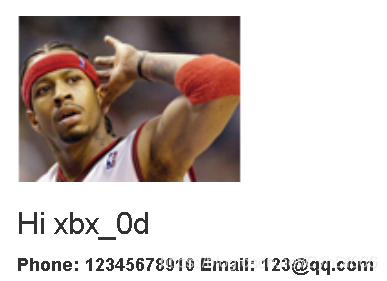

- 先尝试了一下流程

- 首先是注册页面注册 账号 接着在update界面取补充信息 最后返回发profile页面 里面有自己注册时候的信息

- 接着我们就来看看www.zip给的网页源码

- register.php

<?php

require_once('class.php');

if($_POST['username'] && $_POST['password']) {

$username = $_POST['username'];

$password = $_POST['password'];

if(strlen($username) < 3 or strlen($username) > 16)

die('Invalid user name');

if(strlen($password) < 3 or strlen($password) > 16)

die('Invalid password');

if(!$user->is_exists($username)) {

$user->register($username, $password);

echo 'Register OK!<a href="index.php">Please Login</a>';

}

else {

die('User name Already Exists');

}

}

else {

?>

- 没有什么操作 简单的限制了用户名和用户密码

- update.php

<?php

require_once('class.php');

if($_SESSION['username'] == null) {

die('Login First');

}

if($_POST['phone'] && $_POST['email'] && $_POST['nickname'] && $_FILES['photo']

本文通过一个具体的PHP应用实例,介绍了如何利用反序列化逃逸漏洞读取任意文件。文章详细分析了代码实现过程,并展示了如何构造恶意输入绕过过滤函数。

本文通过一个具体的PHP应用实例,介绍了如何利用反序列化逃逸漏洞读取任意文件。文章详细分析了代码实现过程,并展示了如何构造恶意输入绕过过滤函数。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

855

855

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?