一、漏洞描述

用友 NC Cloud,大型企业数字化平台, 聚焦数字化管理、数字化经营、数字化商业,帮助大型企业实现 人、财、物、客的全面数字化,从而驱动业务创新与管理变革,与企业管理者一起重新定义未来的高度。为客户提供面向大型企业集团、制造业、消费品、建筑、房地产、金融保险等14个行业大类,68个细分行业,涵盖数字营销、智能制造、财务共享、数字采购等18大解决方案,帮助企业全面落地数字化。

uploadChunk文件存在任意文件上传漏洞,攻击者通过此漏洞可实现上传木马文件,控制服务器。

二、网络空间搜索引擎搜索

fofa查询

app="用友-NC-Cloud"

三、漏洞复现

上传成功后,访问 /nccloud/test.txt

将上传内容替换成免杀木马即可控制服务器

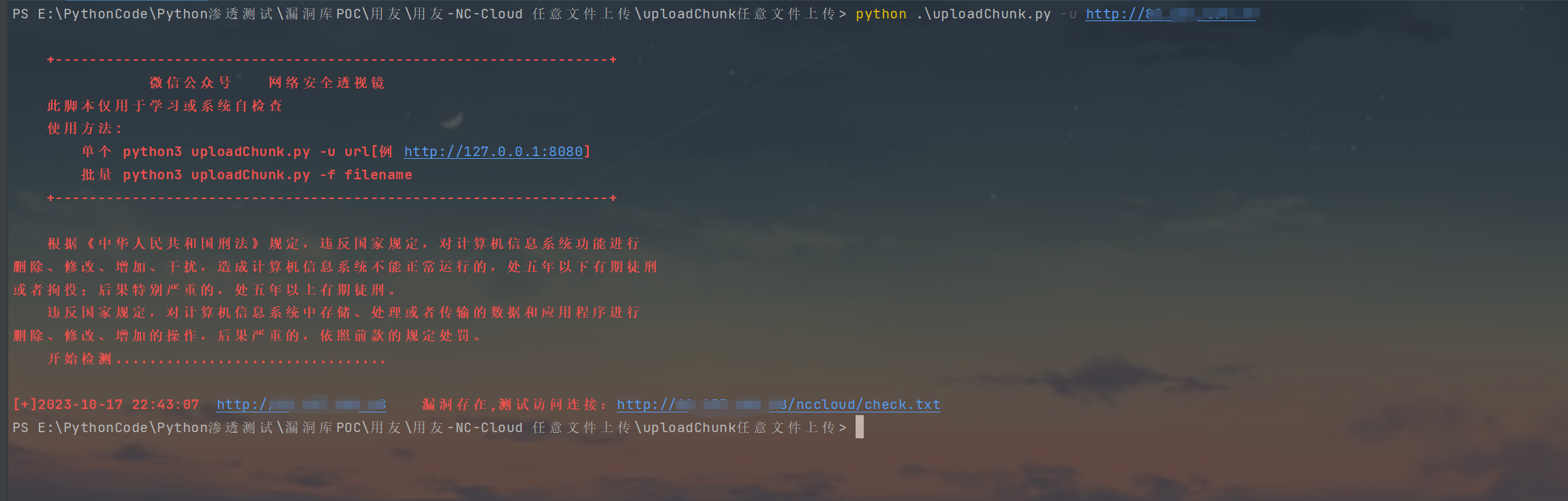

四、漏洞批量检测

单个漏洞检测

python .\uploadChunk.py -u http://IP:port

批量检测

python .\uploadChunk.py -f filename

关注微信公众号 网络安全透视镜 回复 20231017 获取批量检测脚本和 POC

600

600

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?