安装环境

前面的安装我参考的这个博主:渗透测试漏洞平台DVWA环境安装搭建及初级SQL注入-优快云博客

修改bug

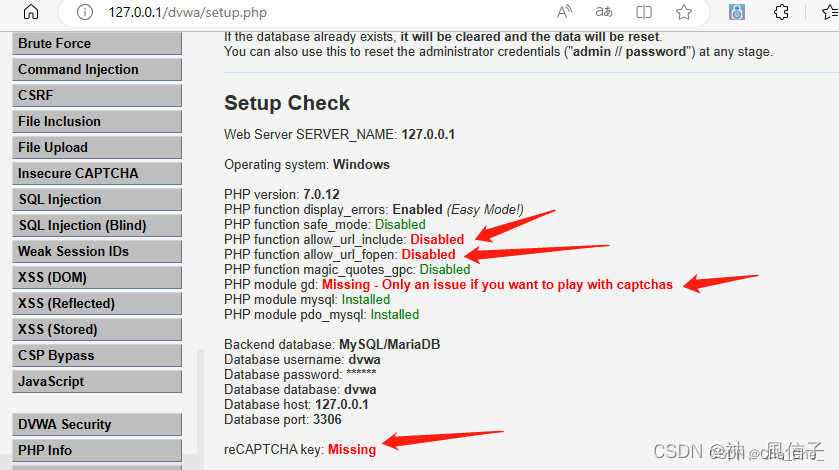

1.首先十分感谢提供帮助的博主,搭建DVWA Web渗透测试靶场_dvwa 白屏-优快云博客,解决了我大多数问题,报错如下:

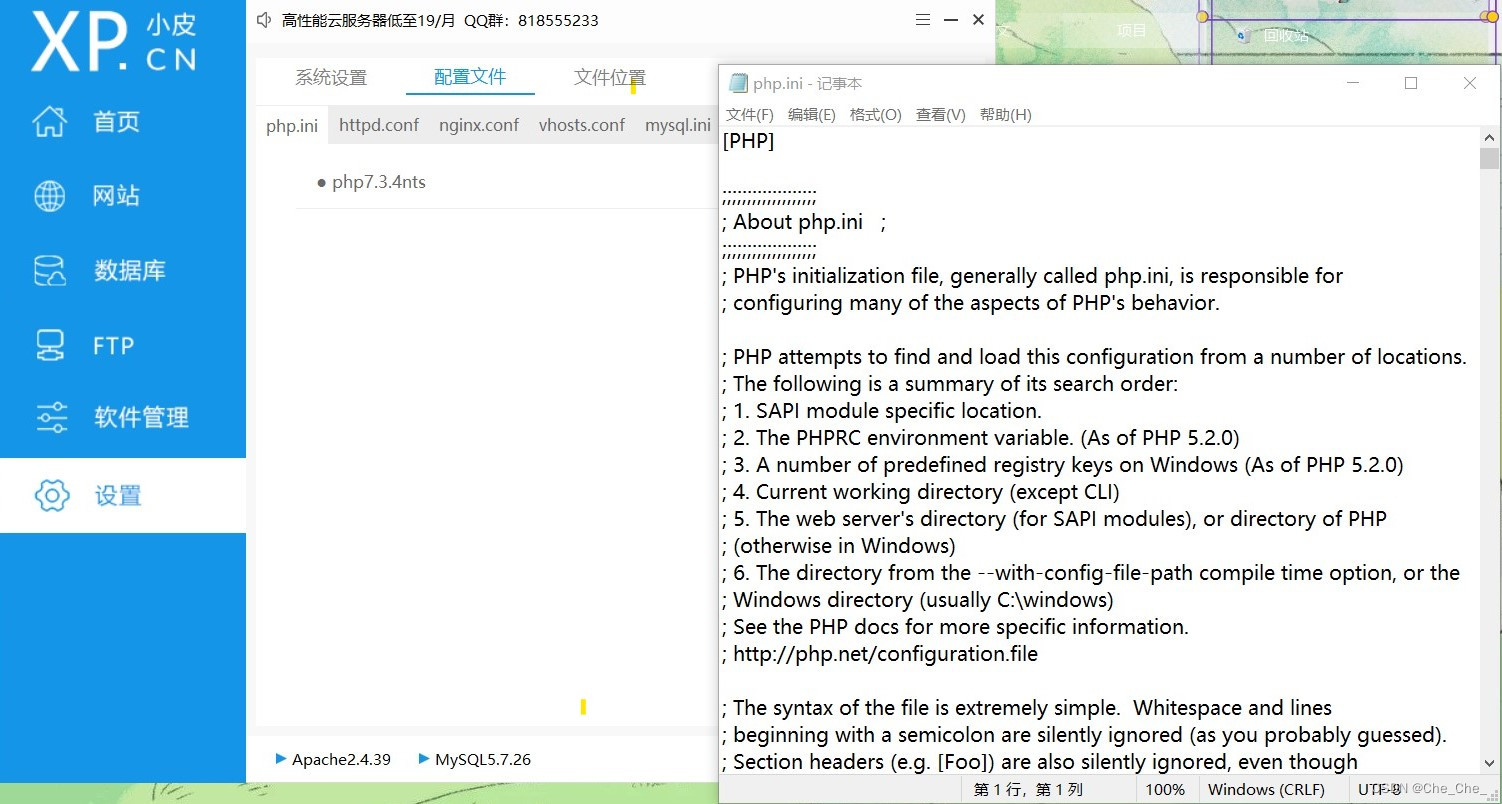

这里提示一下,我使用的是PHPstudy集成环境(mysql,Apache),博主提到的php.in文件

位置在设置里面,点击php.ini

其他的错误按照博主的改。

2.我遇到的第二个错误是,数据库无法创建

解决方法参照博主:Dvwa遇到 Could not connect to the database service. Please check the config file.解决办法-优快云博客

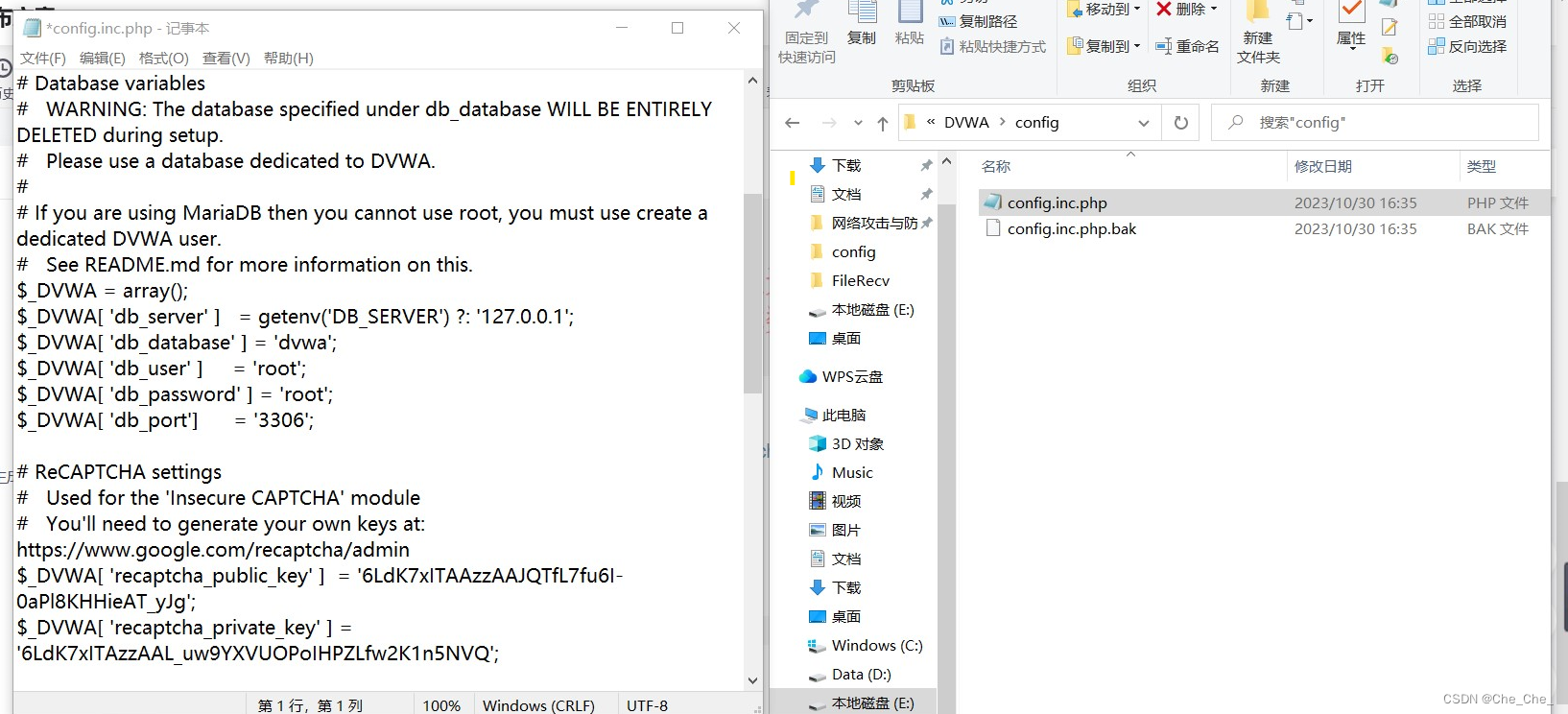

我的修改的文件路径是: E:\phpstudy_pro\WWW\DVWA\config,开始我没有设置db_password,里面是空的密码,加上root就好了。注意:这几个参数设置一定要一样

踩了这么多坑,终于成功啦!!!!!可以继续往下做了

踩了这么多坑,终于成功啦!!!!!可以继续往下做了

本文主要讲述了DVWA渗透测试靶场的安装与bug修改。安装参考了相关博主的文章,使用PHPstudy集成环境。在修改bug方面,针对dvwa白屏和数据库无法创建的问题,分别参考不同博主的方法解决,最终成功完成安装。

本文主要讲述了DVWA渗透测试靶场的安装与bug修改。安装参考了相关博主的文章,使用PHPstudy集成环境。在修改bug方面,针对dvwa白屏和数据库无法创建的问题,分别参考不同博主的方法解决,最终成功完成安装。

4366

4366

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?