Casbin.NET - 开源访问控制库介绍

Casbin 是一个强大且高效的开源访问控制库,支持多种访问控制模型,包括 ACL、RBAC 和 ABAC 等。

主要功能

- 定义访问策略:支持基于

{subject, object, action}的访问策略定义,并允许和拒绝授权。 - 存储管理:处理访问控制模型及其策略的存储。

- 角色映射:管理用户与角色之间的映射关系以及角色间的层级关系(即

RBAC中的角色继承)。 - 超级用户支持:内置对超级用户的识别,如

root或administrator,这些用户无需显式权限即可执行任意操作。 - 规则匹配:提供多种内置运算符以实现复杂的规则匹配逻辑,例如

keyMatch可将具体资源路径/foo/bar映射到通配符模式/foo*上。

不涵盖的功能

需要注意的是,Casbin 并不涉及以下领域:

- 用户的身份验证过程(企业级开源方案:比如

Keycloak)。 - 用户及角色列表的具体维护工作。

不管理用户或角色列表。项目本身管理这些实体通常更方便。用户通常有自己的密码,而 Casbin 并非设计为密码容器。不过,Casbin 会在 RBAC 场景中存储用户-角色映射关系。

支持的语言

Casbin 提供了对多种编程语言的支持,使其能够轻松地集成进各类项目和开发流程之中。

根据提供的信息,整理出 Casbin 在不同编程语言中的实现版本及其状态如下:

| 编程语言 | 项目名称 | 项目链接 | 状态 |

|---|---|---|---|

| Go | Casbin | GitHub 仓库 | production-ready |

| Java | jCasbin | GitHub 仓库 | production-ready |

| Node.js | node-Casbin | GitHub 仓库 | production-ready |

| PHP | PHP-Casbin | GitHub 仓库 | production-ready |

| Python | PyCasbin | GitHub 仓库 | production-ready |

| .NET | Casbin.NET | GitHub 仓库 | production-ready |

| Delphi | Casbin4D | GitHub 仓库 | experimental |

| Rust | Casbin-RS | GitHub 仓库 | production-ready |

这些实现都基于 Casbin 的核心概念,支持多种访问控制模型,并可在各自的语言环境中使用。

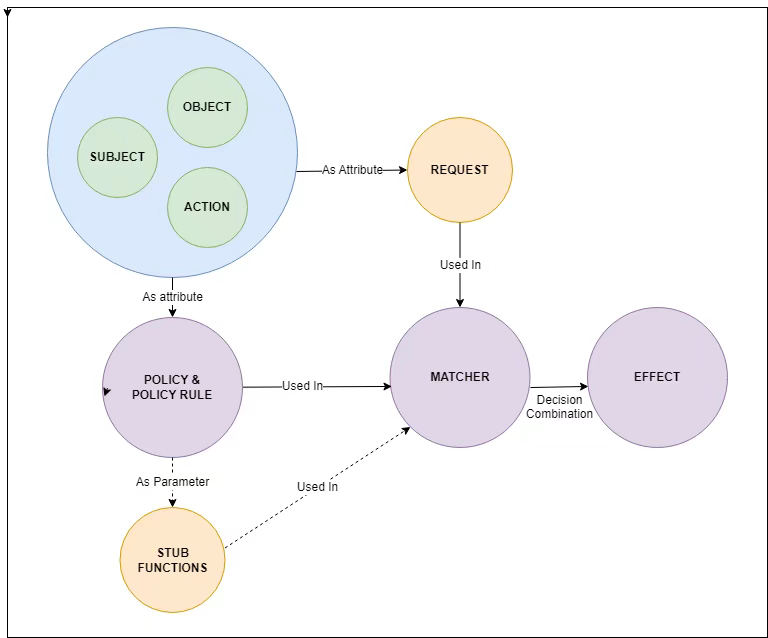

运行原理

Casbin 基于 PERM 元模型(Policy, Effect, Request, Matchers)将访问控制模型抽象为 CONF 配置文件。这意味着更改或升级项目的授权机制只需调整相应的配置即可完成。

最基本的访问控制模型是 ACL(Access Control List)。其 CONF 文件内容如下所示:

# 请求定义

[request_definition]

r = sub, obj, act

# 策略定义

[policy_definition]

p = sub, obj, act

# 策略效果

[policy_effect]

e = some(where (p.eft == allow))

# 匹配器

[matchers]

m = r.sub == p.sub && r.obj == p.obj && r.act == p.act

对应的示例策略数据可能是这样的:

p, alice, data1, read

p, bob, data2, write

这表示 alice 被允许读取 data1,而 bob 则可以写入 data2。

我们还支持通过在末尾添加反斜杠 \ 实现多行模式:

# Matchers

[matchers]

m = r.sub == p.sub && r.obj == p.obj \

&& r.act == p.act

此外,如果您正在使用 ABAC,可以尝试在 Casbin 的 Go 版中使用操作符( jCasbin 和 Node-Casbin 尚不支持):

# Matchers

[matchers]

m = r.obj == p.obj && r.act == p.act || r.obj in ('data2', 'data3')

但是你应该确保数组的长度大于 1,否则会导致它死机。

对于更多的运营商,您可以查看 govaluate

如何使用?

安装

可以通过 NuGet 包管理器安装 Casbin.NET:

dotnet add package Casbin.NET

初始化执行器

创建一个 Casbin 执行器实例,需要指定模型文件和策略文件的位置:

var e = new Enforcer("path/to/model.conf", "path/to/policy.csv");

注意:也可以从数据库加载策略而非本地文件。

权限检查

当有资源访问需求时,可调用如下代码进行权限校验:

var sub = "alice"; // 想要访问资源的用户

var obj = "data1"; // 将要被访问的资源

var act = "read"; // 用户对资源进行的操作

if (await e.EnforceAsync(sub, obj, act))

{

// 允许 alice 读取 data1

}

else

{

// 拒绝请求,抛出异常

}

项目地址

以上是对 Casbin.NET 的简要概述,它是一个灵活、强大的访问控制解决方案,适用于需要细粒度权限管理的各种 .NET 应用程序。

1227

1227

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?