前言

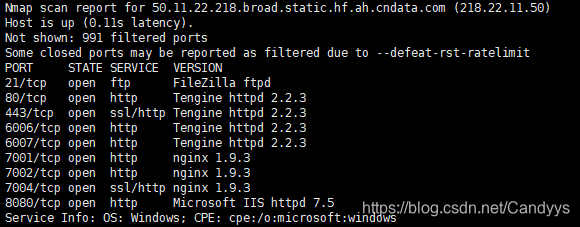

先用以下命名扫描目标机器或者目标C段都跑了什么服务

nmap -sV -sT -Pn --open -v xxx.xx.xx.xx

也可以用下面的脚本先尝试获取下目标机器更详细的服务banner信息

nmap -sT -Pn --open -v banner.nse 192.168.3.23

和ftp相关的一些漏洞检测脚本

ftp-anon.nse 检查目标ftp是否允许匿名登录,光能登陆还不够,它还会自动检测目录是否可读写,比如你想快速批量抓一些ftp

nmap -p 21 --script ftp-anon.nse -v 192.168.3.23

ftp-brute.nse ftp爆破脚本[默认只会尝试一些比较简单的弱口令,时间可能要稍微长一些(挂vpn以后这个速度可能还会更慢),毕竟,是直接在公网爆破]

nmap -p 21 --script ftp-brute.nse -v 192.168.3.23

和ssh 相关的一些扫描脚本

和smtp,pop3,imap相关的一些扫描脚本

参考链接:Nmap 进阶使用 [ 脚本篇 ]

本文介绍如何使用Nmap进行服务扫描,包括获取服务详细信息、FTP匿名登录及爆破、SSH扫描等技巧,同时提供了针对不同服务的脚本示例。

本文介绍如何使用Nmap进行服务扫描,包括获取服务详细信息、FTP匿名登录及爆破、SSH扫描等技巧,同时提供了针对不同服务的脚本示例。

7493

7493

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?