原来用的是Google输入chrome://inspect/#devices进行调试,但是最近发现连接上手机后显示不出来tp钱包浏览器调试

这时候来到TP开发人员文档发现tp自带应用调试,就很香

上步骤!!!

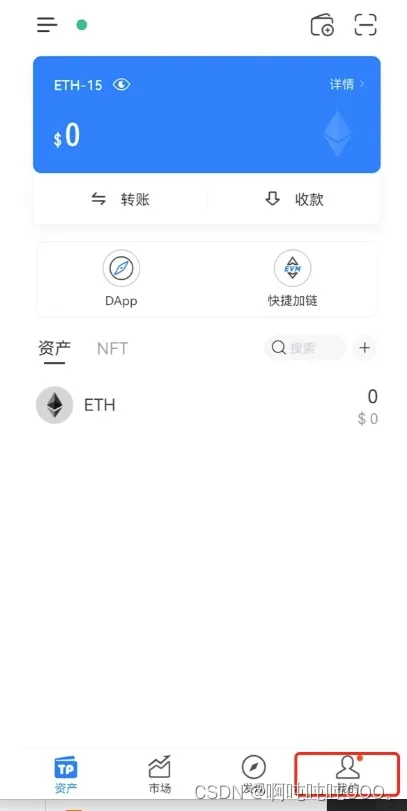

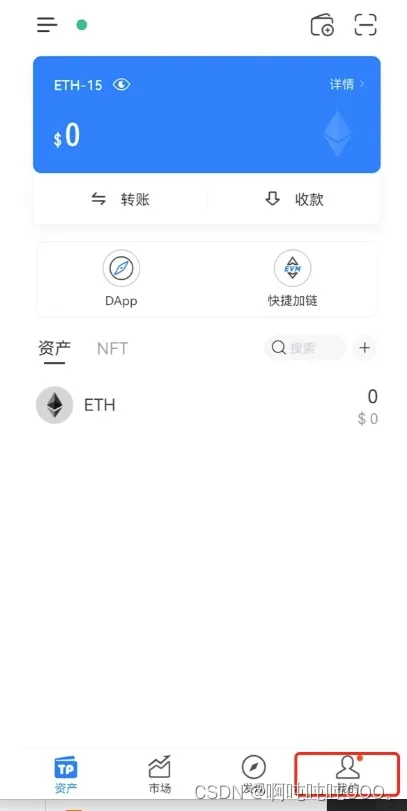

- 点击钱包首页->我的

- 快速多次点击顶部TP图标,会提示进入开发者模式

- DApp浏览器支持vconsole调试,回到我们的页面就会出现一个vConsole的小按钮,就可以进行调试啦

当通过chrome://inspect/#devices无法调试TP钱包时,可以按照TP开发人员文档的方法操作。在钱包首页点击‘我的’,多次点击顶部TP图标进入开发者模式。这样,DApp浏览器将支持vConsole调试,页面会出现vConsole按钮,方便进行调试。

当通过chrome://inspect/#devices无法调试TP钱包时,可以按照TP开发人员文档的方法操作。在钱包首页点击‘我的’,多次点击顶部TP图标进入开发者模式。这样,DApp浏览器将支持vConsole调试,页面会出现vConsole按钮,方便进行调试。

原来用的是Google输入chrome://inspect/#devices进行调试,但是最近发现连接上手机后显示不出来tp钱包浏览器调试

这时候来到TP开发人员文档发现tp自带应用调试,就很香

上步骤!!!

1万+

1万+