1. 逆向工程(Reverse Engineering)

目标

理解程序逻辑,绕过保护(如注册码验证)、提取隐藏信息或还原加密算法。

解题步骤

-

信息收集

- 获取目标程序(可执行文件、脚本等)

- 查看程序类型(Windows PE、Linux ELF、Android APK等)

- 检查文件基本信息(

file、strings、objdump)

-

静态分析

- 使用IDA Pro、Ghidra、Radare2逆向反汇编和反编译代码。

- 寻找关键函数(main、验证函数、加密函数)

- 分析逻辑流程,理解数据流和控制流。

-

动态调试

- 使用GDB、x64dbg、OllyDbg调试程序运行。

- 设置断点,单步执行,观察寄存器和内存变化。

- 追踪关键变量,判断程序关键决策点。

-

关键点提取

- 找出加密/解密算法或判定核心。

- 破解编码或混淆逻辑。

- 生成正确的输入,绕过验证。

-

代码恢复与编写辅助脚本

- 如果需要,可用Python写脚本模拟算法。

- 将逆向得到的逻辑程序化,自动化解题过程。

小贴士

- 多查阅常见加密和防护算法。

- 注意混淆、加壳、反调试保护。

2. Web安全(Web Exploitation)

目标

利用网站存在的安全漏洞获取敏感信息(FLAG)。

常见漏洞类型

- SQL注入(SQLi)

- 跨站脚本攻击(XSS)

- 远程代码执行(RCE)

- 文件包含漏洞(LFI/RFI)

- 认证绕过

- 会话管理漏洞

解题步骤

-

信息收集

- 浏览页面、查看页面源代码。

- 使用

Burp Suite、OWASP ZAP等工具抓包分析请求。 - 探测隐藏参数、文件路径、接口。

-

漏洞检测

- 尝试常规注入点:输入字段、URL参数、HTTP头。

- 使用自动化工具(sqlmap、wfuzz等)辅助测试。

- 手工构造Payload测试响应异常(报错、数据异常)。

-

漏洞利用

- SQL注入:通过数据库语法绕过验证,读取数据。

- XSS:注入JavaScript执行脚本攻击。

- 文件包含:利用相对路径、伪协议获取服务器敏感文件。

- RCE:寻找代码执行入口上传或者执行命令。

-

拿flag

- 根据题目提示定位flag文件或敏感信息。

- 结合系统命令读取或注入提取。

-

权限提升与持久化

- 获取有限权限Shell后尝试提权。

- 分析服务器环境,利用已有漏洞进一步攻击。

3. 密码学(Cryptography)

目标

破译加密信息,找到密钥或明文。

解题步骤

-

理解加密算法

- 阅读题目给的算法说明或已知加密格式。

- 常见算法:凯撒密码、维吉尼亚密码、RSA、AES、Base64等。

-

识别加密模式

- 识别是对称加密、非对称加密还是散列(Hash)。

- 如果是散列,判断是否可逆(一般不可逆,尝试碰撞/彩虹表)。

-

分析密钥

- 通过题目线索或已知明文推断密钥。

- 使用频率分析、已知明文攻击。

-

工具辅助

- 使用

CyberChef、hashcat、John the Ripper等工具辅助解密。 - 编写脚本模拟算法,自动化暴力破解。

- 使用

-

验证输出

- 解密后的文本通常包含flag格式(如

flag{…})。

- 解密后的文本通常包含flag格式(如

4. 二进制利用(Binary Exploitation)

目标

利用程序漏洞(缓冲区溢出、格式化字符串等)获得shell或执行任意代码。

解题步骤

-

静态分析

- 查看二进制文件信息(架构,ASLR,NX等防护机制)

- 逆向查看程序逻辑,找出漏洞点。

-

漏洞定位

- 尝试输入特殊长度数据,触发溢出或未检查输入。

- 格式化字符串漏洞,检查printf等函数的调用。

-

搭建环境

- 搭建和目标一致的调试环境。

- 使用gdb/pwndbg观察崩溃现场。

-

利用链构造

- 根据漏洞构造ROP链或shellcode。

- 规避DEP、ASLR,使用返回导向编程等技术。

-

成功利用

- 获得shell,执行命令,读取flag。

5. 取证分析(Forensics)

目标

分析提供的文件(图片、pcap、日志等)寻找隐藏的flag。

解题步骤

-

文件类型识别

- 使用

file命令查看文件类型。 - 常见隐写文件格式:图片(PNG、JPEG)、音频、压缩包。

- 使用

-

隐写分析

- 检查文件头部是否被修改。

- 利用隐写分析工具(

stegsolve,binwalk,zsteg)提取隐藏数据。 - 解压多层嵌套文件。

-

提取信息

- 分析文本内容、断点、图片像素等。

- 检索可疑字符串或二进制片段。

-

网络流量分析

- pcap文件中使用Wireshark分析协议及数据包。

- 重组流量提取敏感数据。

6. 其他题型(Miscellaneous)

- 脚本编写(Script):执行任务的自动化脚本。

- SOC题(Security Operation Center):监控日志分析检测入侵。

- 硬件/物联网:研究固件漏洞,硬件协议。

一般步骤

- 明确任务,收集数据。

- 按题目需求设计具体解决方案。

- 编写脚本程序或手工分析。

- 输出结果提交flag。

总结

| 题型 | 解题重点 | 关键工具/技巧 |

|---|---|---|

| 逆向工程 | 反汇编、调试、算法理解 | IDA、Ghidra、x64dbg、python 脚本 |

| Web安全 | 信息收集、漏洞检测、Payload构造 | Burp Suite、sqlmap、wfuzz |

| 密码学 | 算法分析、密钥推断、解密工具 | CyberChef、hashcat、脚本 |

| 二进制利用 | 漏洞触发、ROP链构造、绕过防护机制 | gdb/pwndbg、pwntools、ROPgadget |

| 取证分析 | 隐写分析、文件结构识别、流量解码 | stegsolve、binwalk、Wireshark |

题外话

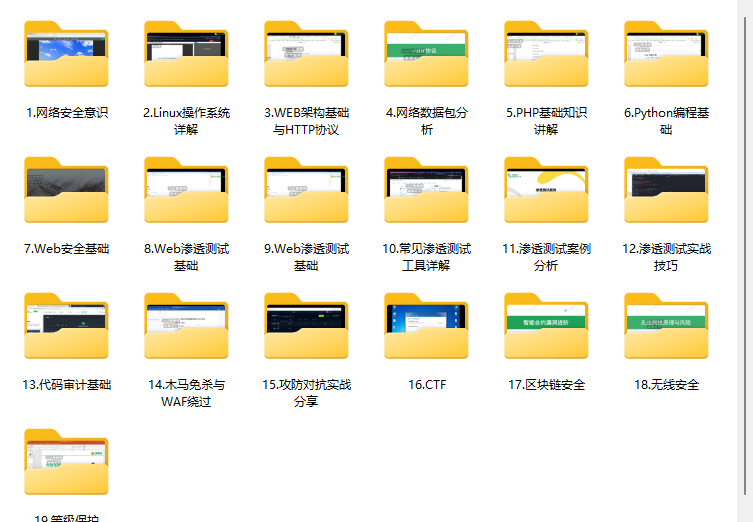

今天只要你给我的文章点赞,我私藏的网安学习资料一样免费共享给你们,来看看有哪些东西。

网络安全学习路线&学习资源

下面给大家分享一份2025最新版的网络安全学习路线资料,帮助新人小白更系统、更快速的学习黑客技术!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图&学习规划。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

需要高清完整学习路线图,和全套网络安全技术教程的小伙伴!

↓↓↓ 扫描下方图片即可前往获取↓↓↓

学习资料电子文档

压箱底的好资料,全面地介绍网络安全的基础理论,包括逆向、八层网络防御、汇编语言、白帽子web安全、密码学、网络安全协议等,将基础理论和主流工具的应用实践紧密结合,有利于读者理解各种主流工具背后的实现机制。

网络安全源码合集+工具包

视频教程

很多朋友都不喜欢晦涩的文字,我也为大家准备了视频教程,,每个章节都是当前板块的精华浓缩。(全套教程点击领取哈)

因篇幅有限,仅展示部分资料,需要扫描下方图片即可前往获取

好了就写到这了,大家有任何问题也可以随时私信问我!希望大家不要忘记点赞收藏哦!

特别声明:

此教程为纯技术分享!本文的目的决不是为那些怀有不良动机的人提供及技术支持!也不承担因为技术被滥用所产生的连带责任!本书的目的在于最大限度地唤醒大家对网络安全的重视,并采取相应的安全措施,从而减少由网络安全而带来的经济损失。!!!

本文转自网络如有侵权,请联系删除。

651

651

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?