在网络安全的战场上,端口是连接数字世界的桥梁,也是黑客最热衷的攻击入口。一个未加防护的端口,可能成为企业内网的"潘多拉魔盒",轻则数据泄露,重则全网瘫痪。2025年全球网络安全报告显示,83%的渗透攻击始于端口探测,而绝大多数高危端口的漏洞利用仅需不到5分钟。本文将深度解析网络中最危险的15个端口,揭开它们的攻击原理,并提供全网最硬核的防御指南。

高危端口TOP15

每个端口均包含:端口号/协议/常见服务/风险等级/历史案例/防御方案

端口21(FTP)——数据裸奔的元凶

-

风险指数:★★★★☆

-

攻击手法:明文传输嗅探、暴力破解、匿名登录

-

典型案例:2019年某医疗集团因FTP服务器配置匿名访问,导致50万患者病历遭勒索软件加密

-

防御铁律:

# 禁用匿名登录 anonymous_enable=NO # 启用SSL/TLS加密(vsftpd配置示例) ssl_enable=YES require_ssl_reuse=NO

端口22(SSH)——黑客的暴力破解狂欢场

-

风险指数:★★★★★

-

最新攻击趋势:利用Log4Shell漏洞通过SSH隧道横向移动

-

防御进阶:

# 修改默认端口并限制IP Port 5920 AllowUsers admin@192.168.1.0/24 # 启用证书认证 RSAAuthentication yes PubkeyAuthentication yes

端口3389(RDP)——勒索病毒最爱入口

-

风险指数:★★★★★

-

血腥数据:2022年Conti勒索组织通过弱密码爆破RDP入侵300+企业

-

终极防御:

# 启用网络级认证(NLA) Set-ItemProperty "HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" UserAuthentication 1 # 部署RD Gateway并启用MFA

端口23(Telnet)——明文传输的活化石

-

风险指数:★★★★☆

-

攻击手法:

-

明文传输导致凭据泄露

-

暴力破解弱密码

-

中间人攻击(MITM)

-

典型案例:2017年某电信运营商因Telnet服务暴露,导致数万台路由器被植入恶意固件

-

防御措施:

# 禁用Telnet服务 systemctl stop telnet.socket systemctl disable telnet.socket # 使用SSH替代 yum install openssh-server -y systemctl start sshd

端口25(SMTP)——垃圾邮件与数据泄露的温床

-

风险指数:★★★★☆

-

攻击手法:

-

开放中继导致垃圾邮件泛滥

-

邮件服务器被用于钓鱼攻击

-

邮件内容嗅探

-

典型案例:2020年某企业SMTP服务器被滥用,发送数百万封钓鱼邮件

-

防御措施:

# 禁用开放中继 smtpd_relay_restrictions = permit_mynetworks, reject_unauth_destination # 启用TLS加密 smtpd_tls_security_level = may smtpd_tls_cert_file = /etc/ssl/certs/smtpd.crt smtpd_tls_key_file = /etc/ssl/private/smtpd.key

端口53(DNS)——网络流量的隐形杀手

-

风险指数:★★★★★

-

攻击手法:

-

DNS劫持

-

DNS隧道(数据外泄)

-

DNS放大攻击(DDoS)

-

典型案例:2016年Mirai僵尸网络利用DNS放大攻击瘫痪美国东海岸网络

-

防御措施:

# 限制递归查询 options { allow-recursion { 192.168.1.0/24; }; }; # 启用DNSSEC dnssec-enable yes; dnssec-validation yes;

端口80(HTTP)——明文传输的致命弱点

-

风险指数:★★★★☆

-

攻击手法:

-

会话劫持

-

中间人攻击

-

敏感信息泄露

-

典型案例:2018年某电商平台因HTTP传输导致用户支付信息泄露

-

防御措施:

# 强制跳转HTTPS server { listen 80; server_name example.com; return 301 https://$host$request_uri; }

端口443(HTTPS)——加密背后的陷阱

-

风险指数:★★★★☆

-

攻击手法:

-

利用过期或弱证书

-

Heartbleed漏洞

-

SSL/TLS降级攻击

-

典型案例:2014年Heartbleed漏洞影响全球2/3的HTTPS服务器

-

防御措施:

# 使用强加密套件 ssl_protocols TLSv1.2 TLSv1.3; ssl_ciphers HIGH:!aNULL:!MD5; # 启用HSTS add_header Strict-Transport-Security "max-age=31536000; includeSubDomains" always;

端口445(SMB)——永恒之蓝的噩梦

-

风险指数:★★★★★

-

攻击手法:

-

永恒之蓝漏洞利用

-

暴力破解共享凭据

-

横向移动

-

典型案例:2017年WannaCry勒索病毒通过SMB漏洞席卷全球

-

防御措施:

# 禁用SMBv1 Set-SmbServerConfiguration -EnableSMB1Protocol $false # 启用SMB签名 Set-SmbServerConfiguration -RequireSecuritySignature $true

端口1433(MSSQL)——数据库的致命入口

-

风险指数:★★★★★

-

攻击手法:

-

弱密码爆破

-

SQL注入

-

提权攻击

-

典型案例:2021年某金融机构MSSQL服务器被攻破,导致数百万用户数据泄露

-

防御措施:

-- 禁用sa账户 ALTER LOGIN sa DISABLE; -- 启用审计 CREATE SERVER AUDIT SQLAudit TO FILE (FILEPATH = 'C:\Audit\');

端口3306(MySQL)——开源数据库的软肋

-

风险指数:★★★★☆

-

攻击手法:

-

弱密码爆破

-

权限提升

-

数据泄露

-

典型案例:2019年某云服务商MySQL数据库暴露,导致数TB用户数据泄露

-

防御措施:

-- 限制访问IP GRANT ALL ON *.* TO 'user'@'192.168.1.%' IDENTIFIED BY 'password'; -- 启用SSL ALTER USER 'user'@'%' REQUIRE SSL;

端口5432(PostgreSQL)——高级攻击者的最爱

-

风险指数:★★★★☆

-

攻击手法:

-

弱密码爆破

-

提权漏洞利用

-

数据泄露

-

典型案例:2020年某政府机构PostgreSQL数据库被攻破,导致敏感信息泄露

-

防御措施:

-- 限制访问IP host all all 192.168.1.0/24 md5 -- 启用SSL ssl = on ssl_cert_file = '/etc/ssl/certs/server.crt' ssl_key_file = '/etc/ssl/private/server.key'

端口6379(Redis)——未授权访问的重灾区

-

风险指数:★★★★★

-

攻击手法:

-

未授权访问

-

数据泄露

-

写入SSH公钥提权

-

典型案例:2018年某电商Redis服务未授权访问,导致数千万用户数据泄露

-

防御措施:

# 绑定IP bind 127.0.0.1 # 设置密码 requirepass YourStrongPassword # 禁用高危命令 rename-command FLUSHALL "" rename-command CONFIG ""

端口8080(HTTP-Alt)——隐藏的Web服务风险

-

风险指数:★★★★☆

-

攻击手法:

-

Web应用漏洞利用

-

未授权访问

-

数据泄露

-

典型案例:2022年某企业管理系统暴露在8080端口,导致内部数据泄露

-

防御措施:

# 限制访问IP allow 192.168.1.0/24; deny all; # 启用认证 auth_basic "Restricted Access"; auth_basic_user_file /etc/nginx/.htpasswd;

那些容易被忽视的"影子杀手"

-

端口161/162(SNMP):社区字符串泄露等于交出设备控制权

-

端口5900(VNC):图形化操作让攻击者直接"接管"屏幕

-

端口27017(MongoDB):无认证配置导致全球超10万数据库遭劫持

全网最硬核防御矩阵

端口监控四维战法

- 工具组合:

# 实时流量分析 tcpdump -i eth0 'portrange 1-65535' -w capture.pcap # 威胁情报联动 zeek -r capture.pcap | grep -f ioc_list.txt

防火墙配置黄金法则

! Cisco ASA示例:最小化开放策略 access-list OUTSIDE_IN extended deny tcp any any eq 22 log 7 access-list OUTSIDE_IN extended permit tcp 192.168.1.0 255.255.255.0 any eq 22

端口隐身黑科技

- TCP伪装术:

iptables -A PREROUTING -t nat -p tcp --dport 22 -j REDIRECT --to-port 2222

- 端口敲击(Port Knocking):

# 预设敲门序列 knockd -d -i eth0 -c knockd.conf

2025年新型攻击端口预警

-

端口4786(工业协议):西门子PLC的Modbus TCP端口成APT组织新目标

-

端口9200(Elasticsearch):未授权访问导致暗网数据交易量激增300%

-

端口1025(Windows RPC):与PrintNightmare漏洞组合形成核弹级攻击链

安全没有终点,只有连续剧

高危端口的防御之道:

-

最小化开放原则:仅开放必要的端口,关闭所有非关键服务。

-

加密与认证:强制使用加密协议(如TLS)和多因素认证(MFA)。

-

实时监控与响应:部署IDS/IPS系统,实时检测异常流量。

-

定期审计与加固:定期扫描端口,修复已知漏洞。

题外话

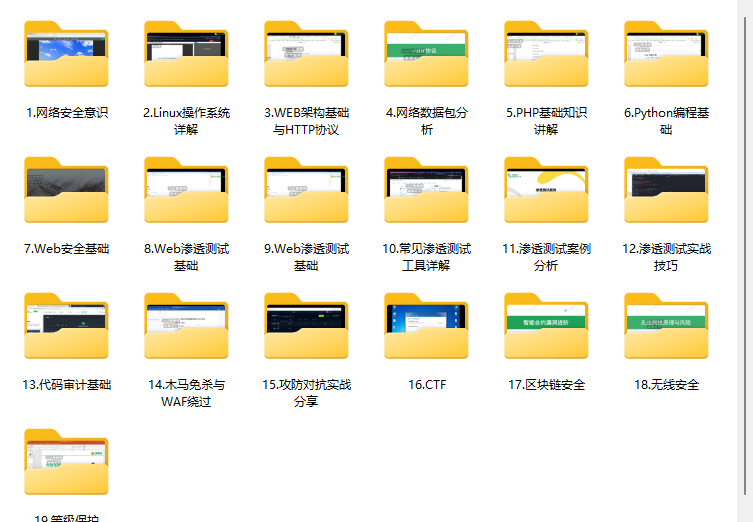

今天只要你给我的文章点赞,我私藏的网安学习资料一样免费共享给你们,来看看有哪些东西。

网络安全学习路线&学习资源

下面给大家分享一份2025最新版的网络安全学习路线资料,帮助新人小白更系统、更快速的学习黑客技术!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图&学习规划。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

需要高清完整学习路线图,和全套网络安全技术教程的小伙伴!

↓↓↓ 扫描下方图片即可前往获取↓↓↓

学习资料电子文档

压箱底的好资料,全面地介绍网络安全的基础理论,包括逆向、八层网络防御、汇编语言、白帽子web安全、密码学、网络安全协议等,将基础理论和主流工具的应用实践紧密结合,有利于读者理解各种主流工具背后的实现机制。

网络安全源码合集+工具包

视频教程

很多朋友都不喜欢晦涩的文字,我也为大家准备了视频教程,,每个章节都是当前板块的精华浓缩。(全套教程点击领取哈)

因篇幅有限,仅展示部分资料,需要扫描下方图片即可前往获取

好了就写到这了,大家有任何问题也可以随时私信问我!希望大家不要忘记点赞收藏哦!

特别声明:

此教程为纯技术分享!本文的目的决不是为那些怀有不良动机的人提供及技术支持!也不承担因为技术被滥用所产生的连带责任!本书的目的在于最大限度地唤醒大家对网络安全的重视,并采取相应的安全措施,从而减少由网络安全而带来的经济损失。!!!

本文转自网络如有侵权,请联系删除。

609

609

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?