引言

在数字化时代,网络安全已成为企业生存和发展的关键因素。随着网络攻击手段的日益复杂和频繁,主动发现并修复系统漏洞变得尤为重要。漏洞扫描作为网络安全防御体系中的基础环节,能够帮助组织在攻击者利用漏洞之前识别并修复这些安全隐患。本文将深入探讨漏洞扫描的概念、技术原理、主要类型、实施流程以及最佳实践,并提供实用的代码示例,为读者提供全面的漏洞扫描知识框架。

一、漏洞扫描的基本概念

漏洞扫描是指通过自动化工具或手动方式,对计算机系统、网络设备、应用程序等进行检测,以发现其中存在的安全弱点和配置错误的过程。这些漏洞可能包括软件缺陷、不当配置、过期组件或其他可能被恶意利用的安全隐患。

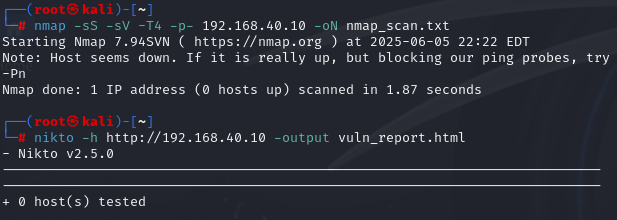

以下是一个简单的Python端口扫描示例,用于检测目标主机的开放端口:

python

复制

下载

import socket def port_scan(target, port): try: sock = socket.socket(socket.AF_INET, socket.SOCK_STREAM) sock.settimeout(1) result = sock.connect_ex((target, port)) if result == 0: print(f"Port {port} is open") sock.close() except socket.error: print(f"Could not connect to {target}") # 扫描常见端口 target_ip = "192.168.1.1" ports_to_scan = [21, 22, 80, 443, 3389] for port in ports_to_scan: port_scan(target_ip, port)

二、漏洞扫描的技术原理

现代漏洞扫描器主要依靠签名检测和启发式分析两种技术手段。

1. 签名检测(Signature-Based Detection)

原理

依赖预定义的漏洞特征库(如CVE、漏洞指纹、规则模式),通过模式匹配识别已知漏洞。

特点

-

准确性高:对已知漏洞检测误报率低(如特定软件版本的SQL注入特征)。

-

效率快:基于规则引擎(如Snort规则、YARA规则)快速扫描。

-

局限性:无法检测零日漏洞或变种攻击(如混淆后的恶意代码)。

典型应用场景

-

公开漏洞扫描(如Heartbleed漏洞、Log4j RCE)。

-

合规性检查(如CIS基准、PCI-DSS要求)。

2. 启发式分析(Heuristic Analysis)

原理

通过行为分析、异常检测、机器学习模型等动态方法,识别潜在威胁。

技术细分

-

静态启发式:分析代码/配置的异常模式(如非常规API调用)。

-

动态启发式:监控运行时行为(如内存破坏、异常流量)。

-

机器学习:训练模型识别未知攻击模式(如神经网络检测恶意流量)。

特点

-

覆盖广:可发现零日漏洞和逻辑缺陷(如业务逻辑漏洞)。

-

灵活性高:适应新型攻击(如无文件攻击)。

-

资源消耗大:需更多计算资源,可能产生误报。

典型应用场景

-

未知漏洞挖掘(如新型Web应用漏洞)。

-

高级持续性威胁(APT)检测。

以下是一个使用Python实现的基础漏洞签名检测示例:

python

复制

下载

import requests def check_web_vulnerabilities(url): # 检查常见Web漏洞 vulnerabilities = { 'SQL Injection': "' OR '1'='1", 'XSS': "<script>alert('XSS')</script>", 'Directory Traversal': "../../../../etc/passwd" } for vuln_name, payload in vulnerabilities.items(): test_url = f"{url}?param={payload}" try: response = requests.get(test_url, timeout=5) if "error in your SQL syntax" in response.text: print(f"Possible {vuln_name} vulnerability detected!") elif payload in response.text: print(f"Possible {vuln_name} vulnerability detected!") except requests.exceptions.RequestException: continue # 使用示例 check_web_vulnerabilities("http://example.com/search")

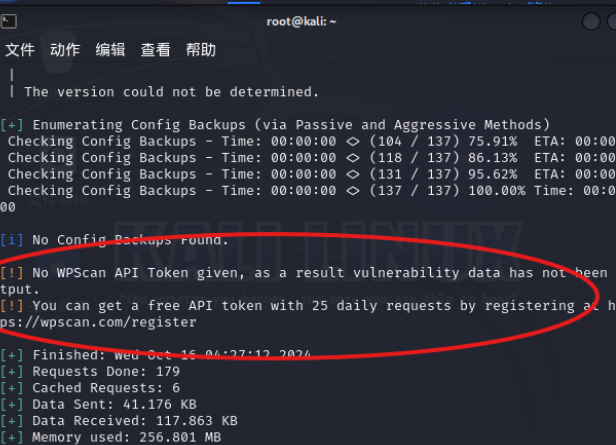

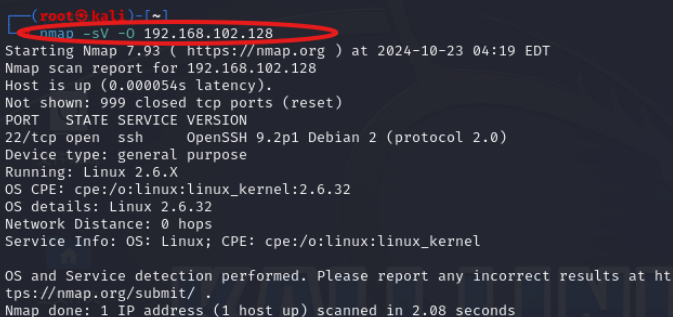

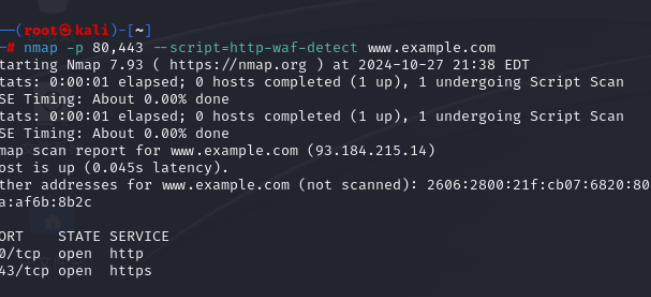

三、漏洞扫描的主要类型

根据扫描目标和实施方式的不同,漏洞扫描可以分为以下几类。以下是使用Nmap进行网络扫描的Python封装示例:

python

复制

下载

import nmap def network_scan(network_range): scanner = nmap.PortScanner() scanner.scan(hosts=network_range, arguments='-sV -T4') for host in scanner.all_hosts(): print(f"\nHost: {host} ({scanner[host].hostname()})") print(f"State: {scanner[host].state()}") for proto in scanner[host].all_protocols(): print(f"\nProtocol: {proto}") ports = scanner[host][proto].keys() for port in ports: print(f"Port: {port}\tState: {scanner[host][proto][port]['state']}") print(f"Service: {scanner[host][proto][port]['name']}") print(f"Version: {scanner[host][proto][port]['product']} {scanner[host][proto][port]['version']}") # 使用示例 network_scan("192.168.1.0/24")

四、漏洞扫描的标准流程

有效的漏洞扫描不应是随机进行的活动,而应遵循结构化的流程。以下是使用Python实现的一个简单的自动化扫描调度器:

python

复制

下载

import schedule import time from datetime import datetime from scanners import network_scanner, web_scanner # 假设有这些模块 def full_scan_job(): print(f"\n[{datetime.now()}] Starting scheduled vulnerability scan") # 执行网络扫描 print("Running network scan...") network_scanner.scan("192.168.1.0/24") # 执行Web应用扫描 print("Running web application scan...") web_scanner.scan("http://example.com") print(f"[{datetime.now()}] Scan completed") # 设置定时任务 schedule.every().sunday.at("02:00").do(full_scan_job) while True: schedule.run_pending() time.sleep(60)

五、漏洞扫描的最佳实践

以下是使用Python实现的一个简单的漏洞报告生成器,用于将扫描结果转化为可操作的报告:

python

复制

下载

import json from jinja2 import Template def generate_vulnerability_report(scan_results, template_file, output_file): # 加载模板 with open(template_file, 'r') as f: template_content = f.read() template = Template(template_content) # 渲染报告 report = template.render( scan_date=scan_results['date'], vulnerabilities=scan_results['vulnerabilities'], summary=analyze_results(scan_results) ) # 保存报告 with open(output_file, 'w') as f: f.write(report) print(f"Report generated: {output_file}") def analyze_results(scan_results): # 分析结果并生成摘要 critical = sum(1 for v in scan_results['vulnerabilities'] if v['severity'] == 'critical') high = sum(1 for v in scan_results['vulnerabilities'] if v['severity'] == 'high') return { 'total_vulnerabilities': len(scan_results['vulnerabilities']), 'critical_count': critical, 'high_count': high, 'recommendations': "Prioritize patching critical and high severity vulnerabilities first." } # 使用示例 with open('scan_results.json') as f: scan_data = json.load(f) generate_vulnerability_report( scan_data, 'report_template.html', 'vulnerability_report.html' )

六、漏洞扫描的挑战与发展趋势

以下是使用机器学习进行异常检测的简单示例,展示了漏洞扫描的未来发展方向:

python

复制

下载

from sklearn.ensemble import IsolationForest import numpy as np # 模拟网络流量特征数据(正常和异常) # 特征可能包括:包大小、频率、协议类型等 X = np.array([ [100, 10, 1], # 正常 [95, 12, 1], # 正常 [110, 9, 1], # 正常 [1500, 100, 1], # 异常 [50, 200, 3], # 异常 [2000, 80, 1] # 异常 ]) # 训练异常检测模型 clf = IsolationForest(contamination=0.2) clf.fit(X) # 检测新数据点 new_data = np.array([ [120, 11, 1], # 可能是正常 [1800, 90, 1] # 可能是异常 ]) predictions = clf.predict(new_data) for i, pred in enumerate(predictions): status = "normal" if pred == 1 else "potential anomaly" print(f"Data point {i+1}: {status}")

结语

漏洞扫描作为网络安全防护的基础工作,其重要性在日益复杂的威胁环境下愈发凸显。本文不仅介绍了漏洞扫描的理论知识,还提供了实用的代码示例,帮助读者理解如何实现基本的扫描功能。从简单的端口扫描到使用机器学习的异常检测,漏洞扫描技术正在不断发展演进。

记住,在实际生产环境中使用这些代码示例时,务必确保:

-

已获得适当的授权和许可

-

扫描强度不会影响目标系统的正常运行

-

遵守所有适用的法律和法规

通过结合理论知识和实践技能,您可以构建更强大的安全防护体系,有效识别和修复系统中的漏洞,保护组织免受网络威胁的侵害。

868

868

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?