某省赛题

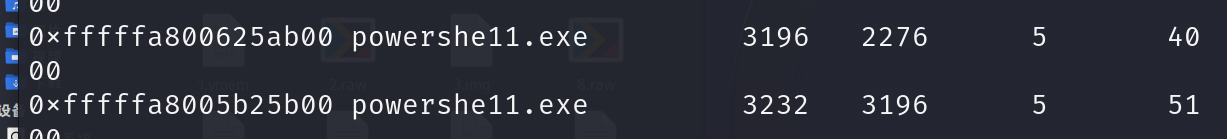

1.请提交内存中恶意进程的名称

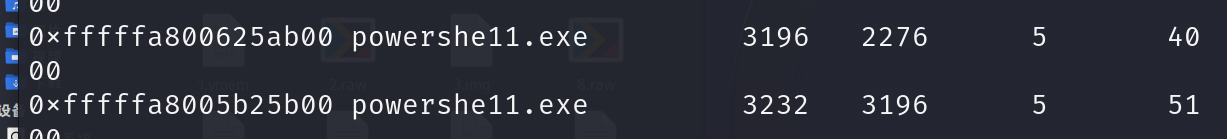

用pslist插件查看进程

看到有两个powershe11

powershe11.exe

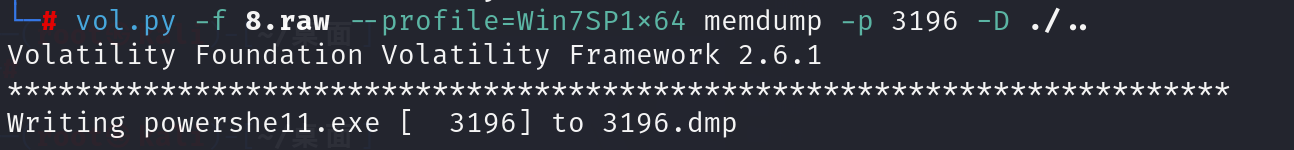

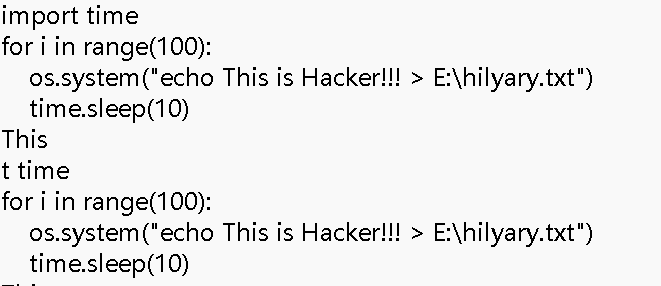

2.请提交恶意进程写入的文件名称(不含路径)

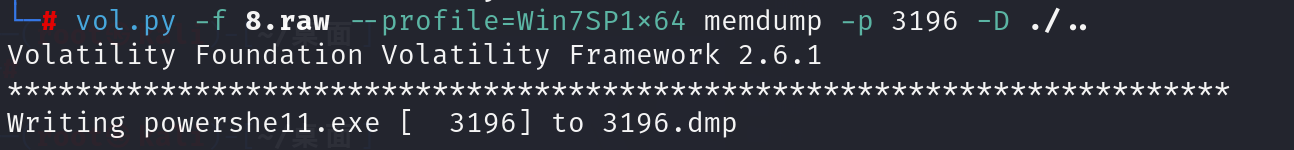

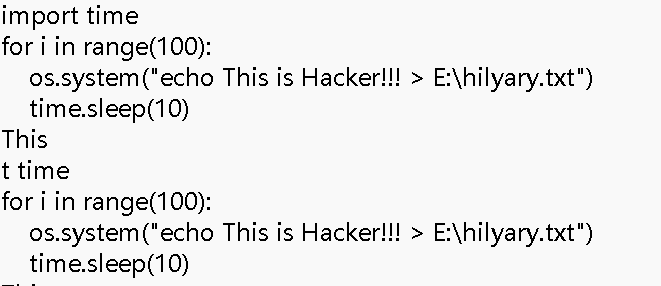

用memdump提取出恶意程序

strings

hilyary.txt

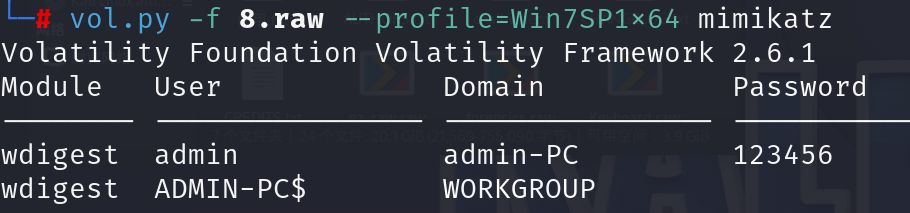

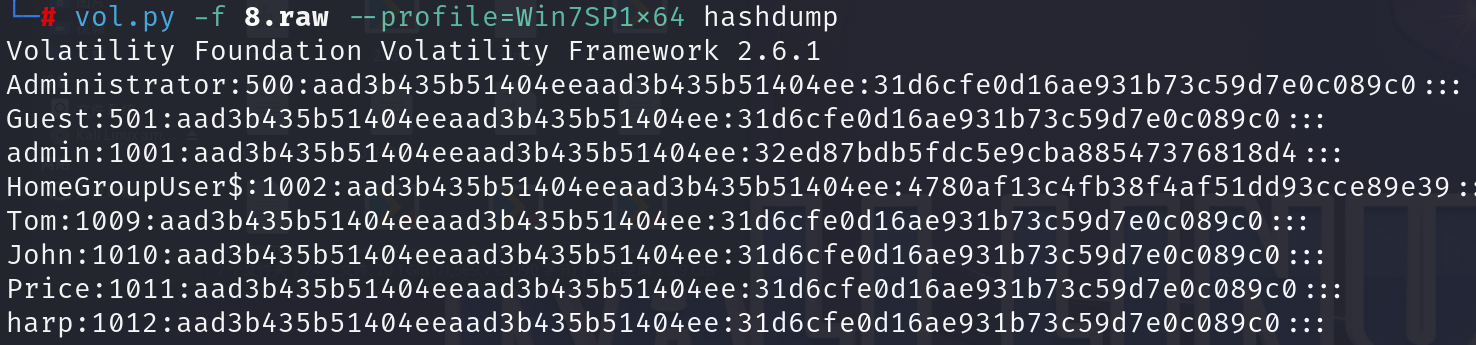

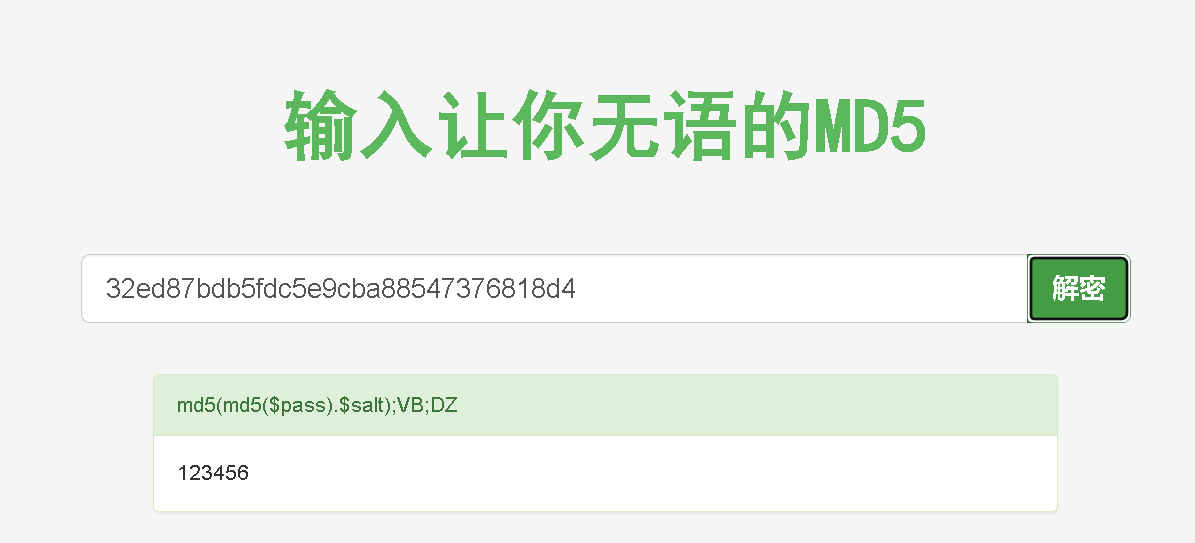

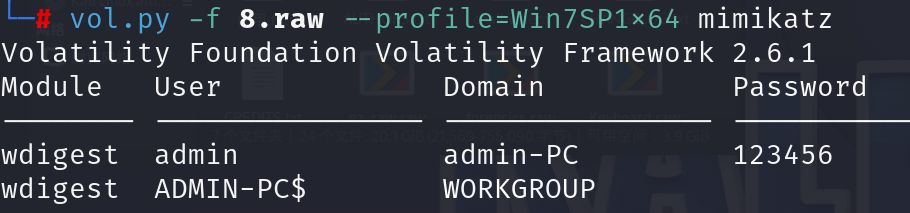

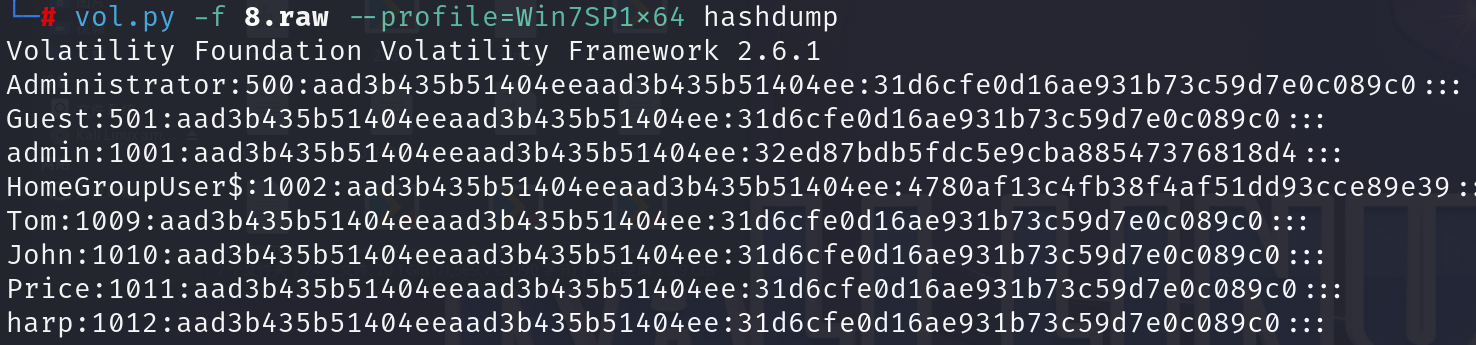

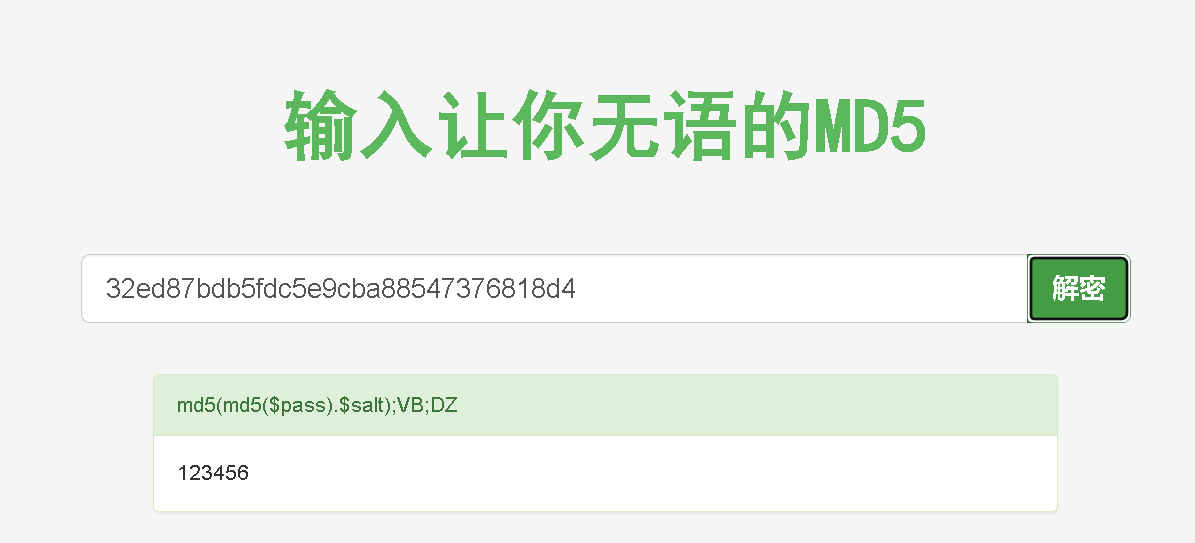

3.请提交 admin 账户的登录密码

mimikatz梭了

要是没有这个插件,hashdump这个插件也可以

123456

4.请提交攻击者创建的账户

1.请提交内存中恶意进程的名称

用pslist插件查看进程

看到有两个powershe11

powershe11.exe

2.请提交恶意进程写入的文件名称(不含路径)

用memdump提取出恶意程序

strings

hilyary.txt

3.请提交 admin 账户的登录密码

mimikatz梭了

要是没有这个插件,hashdump这个插件也可以

123456

4.请提交攻击者创建的账户

4万+

4万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?