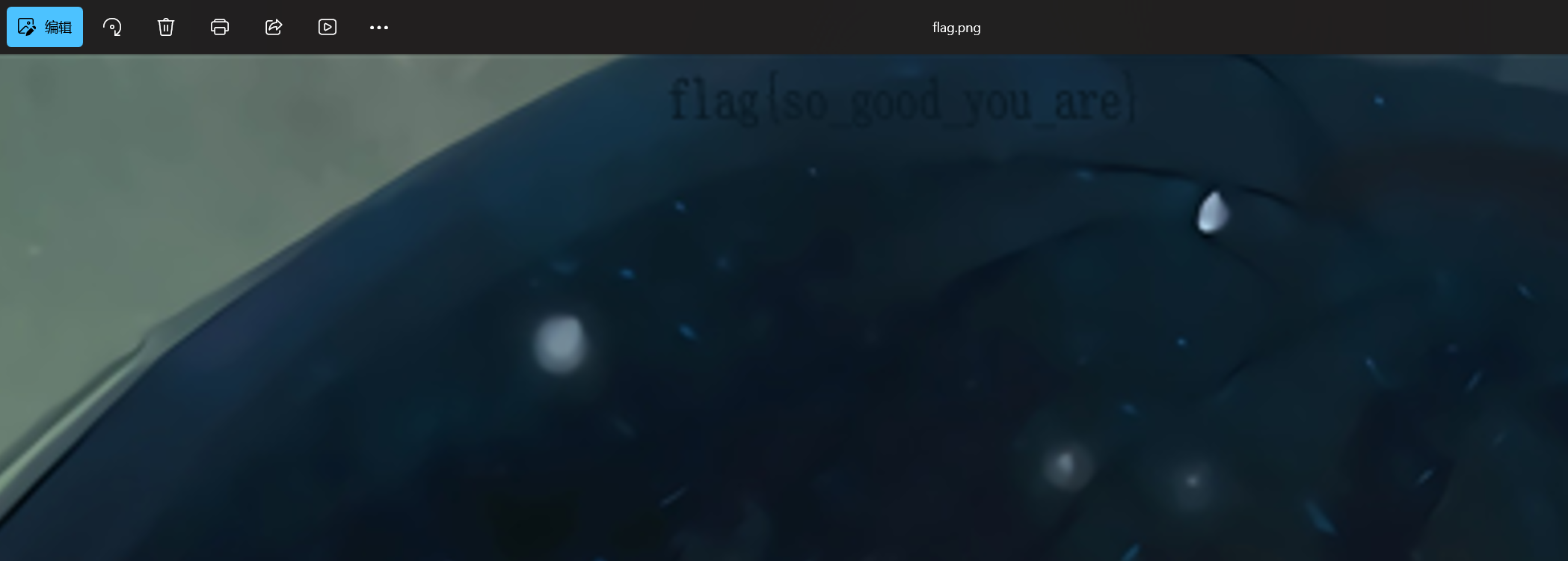

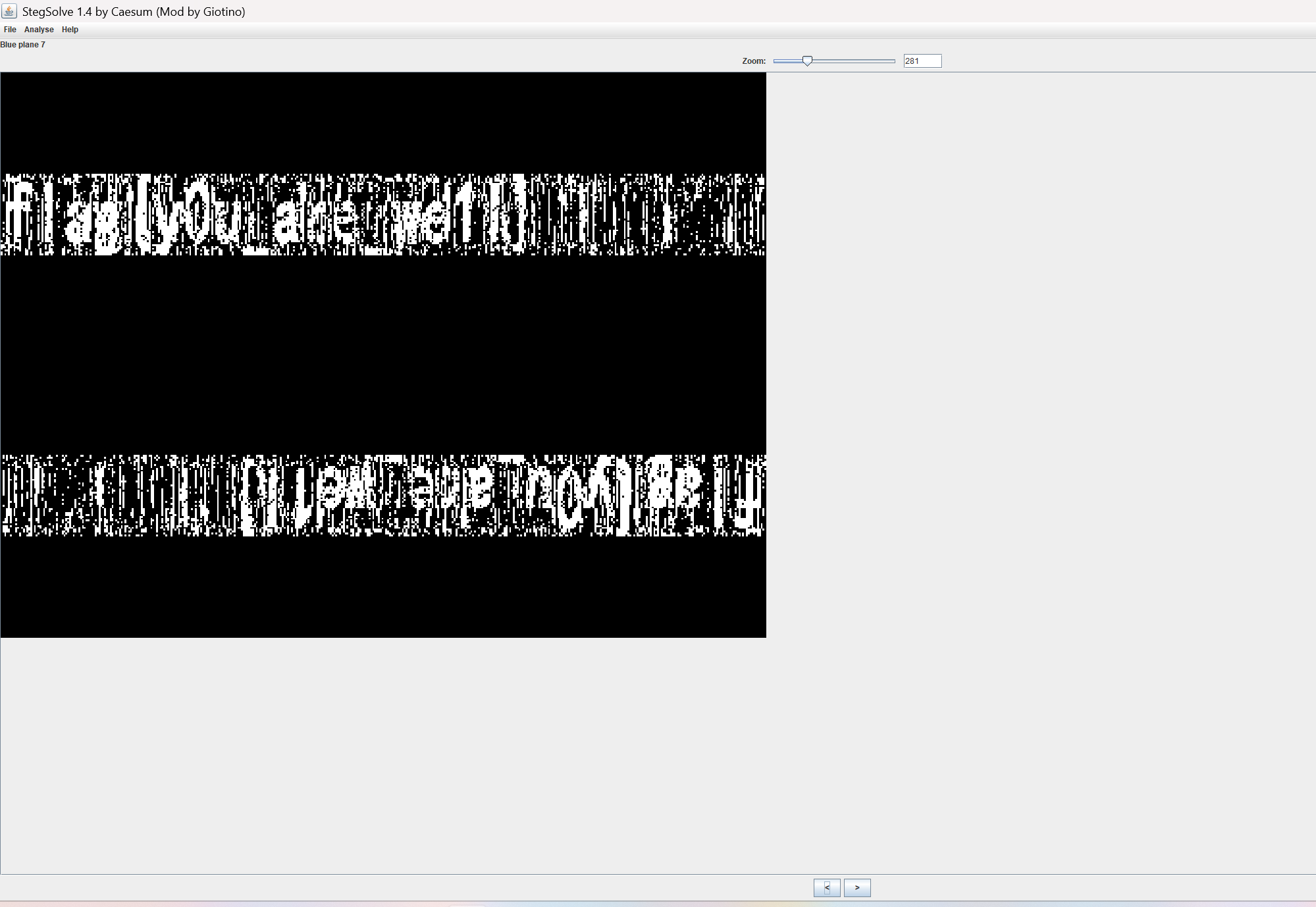

misc5

图片放大就可以看到flag......

flag{so_good_you_are}

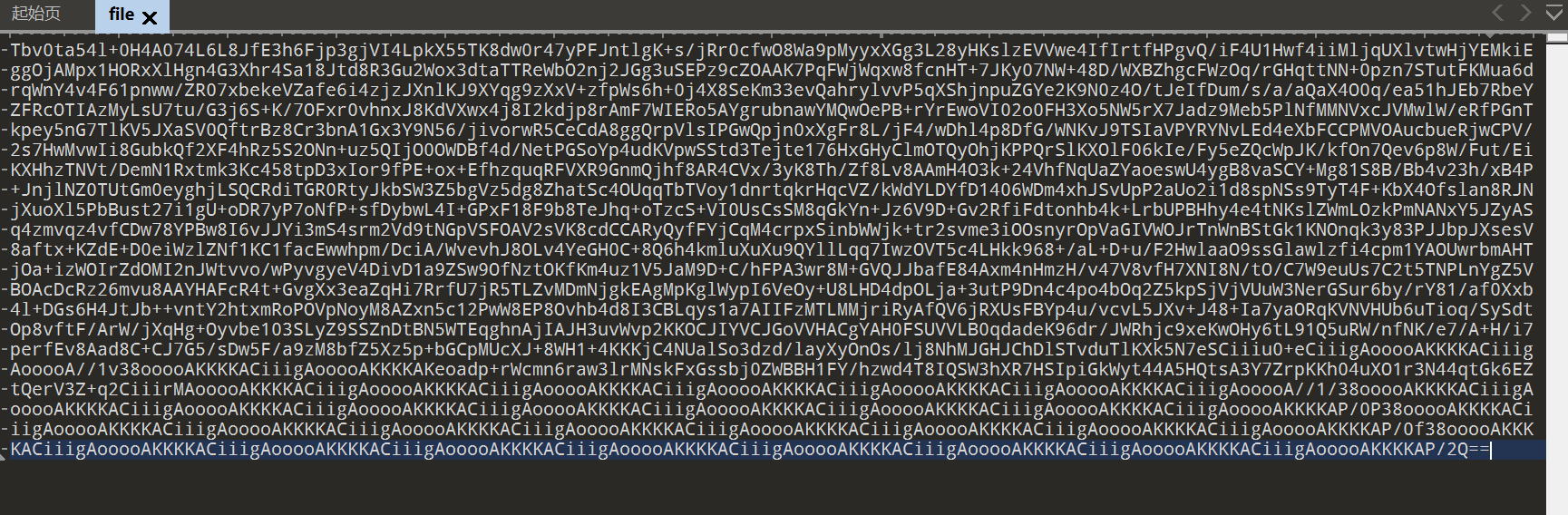

misc31

打开file文件是一个base64的图片

得到解压密码:dlddddhm

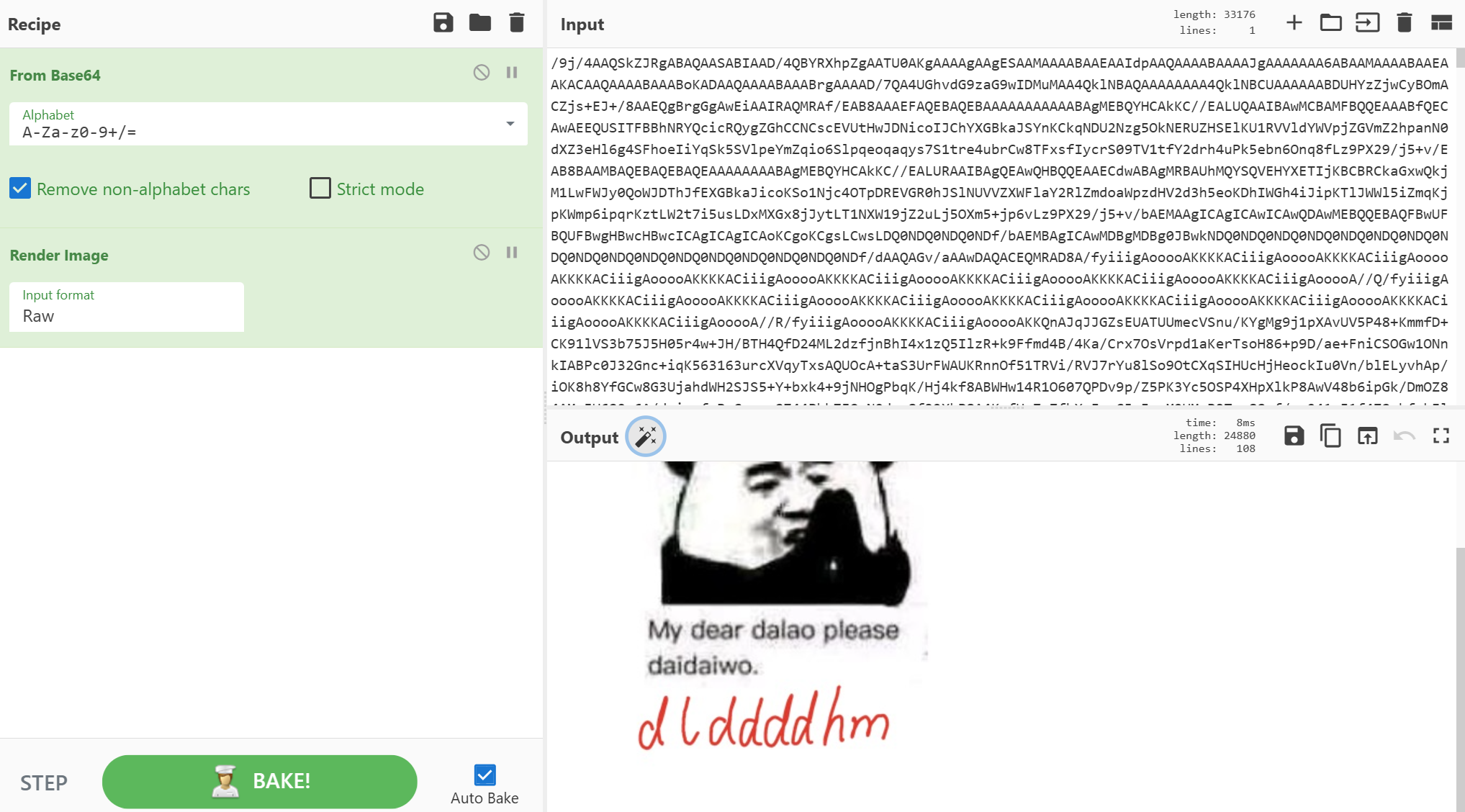

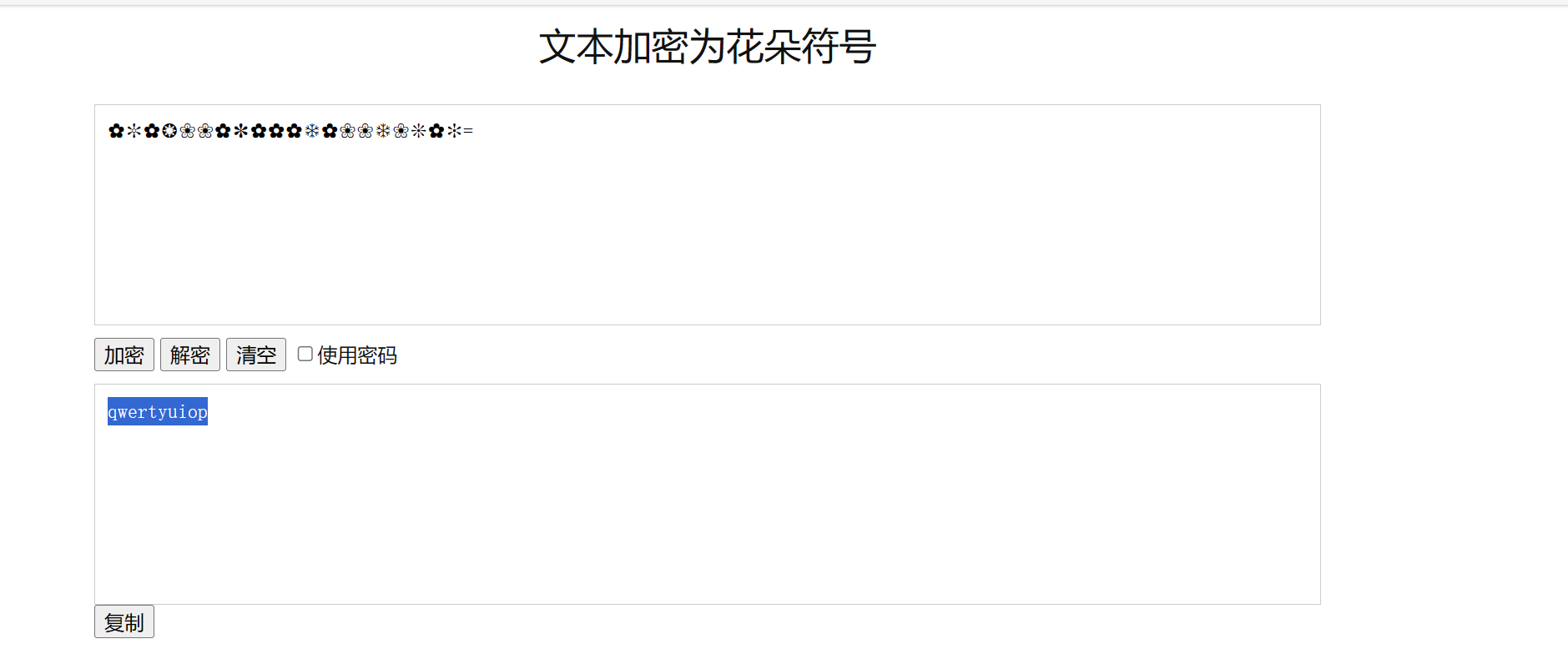

解出pdf,里面是花朵

✿✼✿❂❀❀✿✽✿✿✿❄✿❀❀❄❀❊✿✻=

解码得到:qwertyuiop

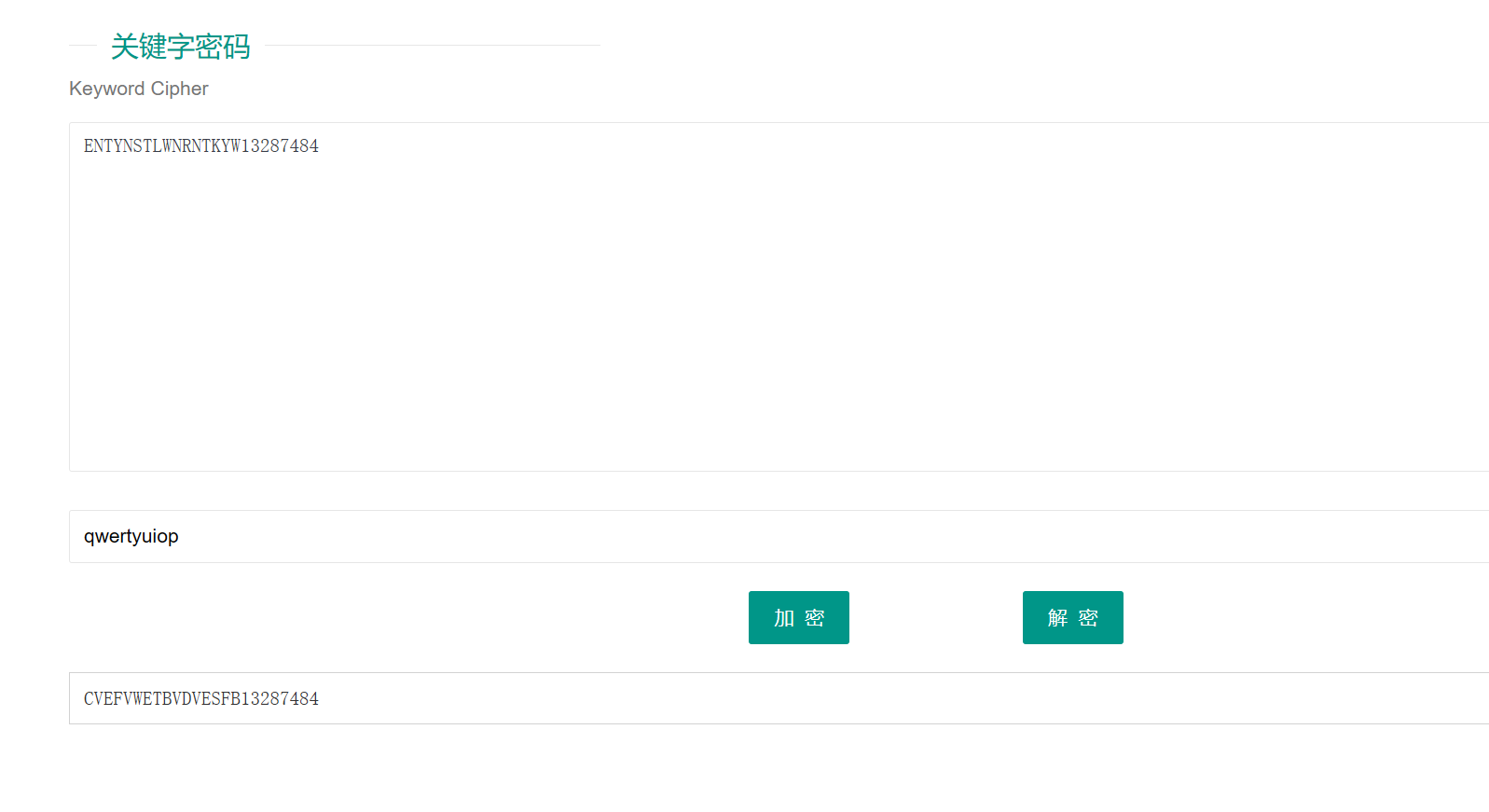

用wbStego4解得ENTYNSTLWNRNTKYW13287484

反正我没解出来

关键字解密

CVEFVWETBVDVESFB13287484

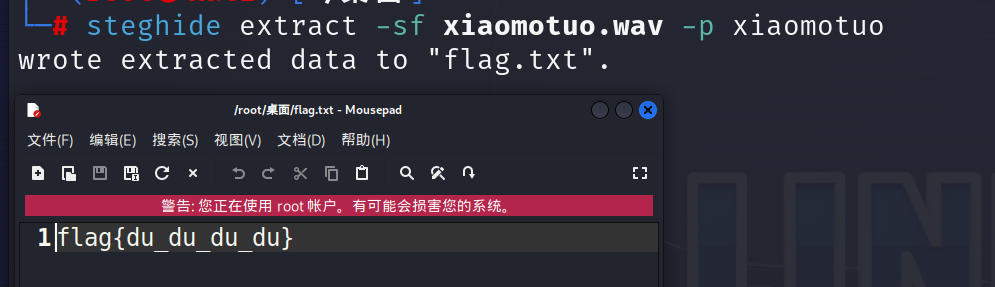

解压得到xiaomotuo.wav

再steghide解密

steghide extract -sf xiaomotuo.wav -p xiaomotuo

flag{du_du_du_du}

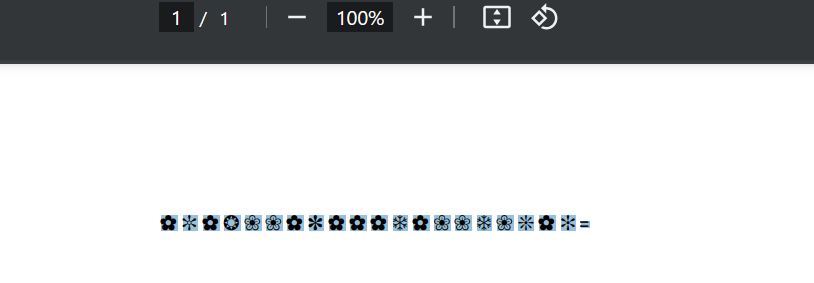

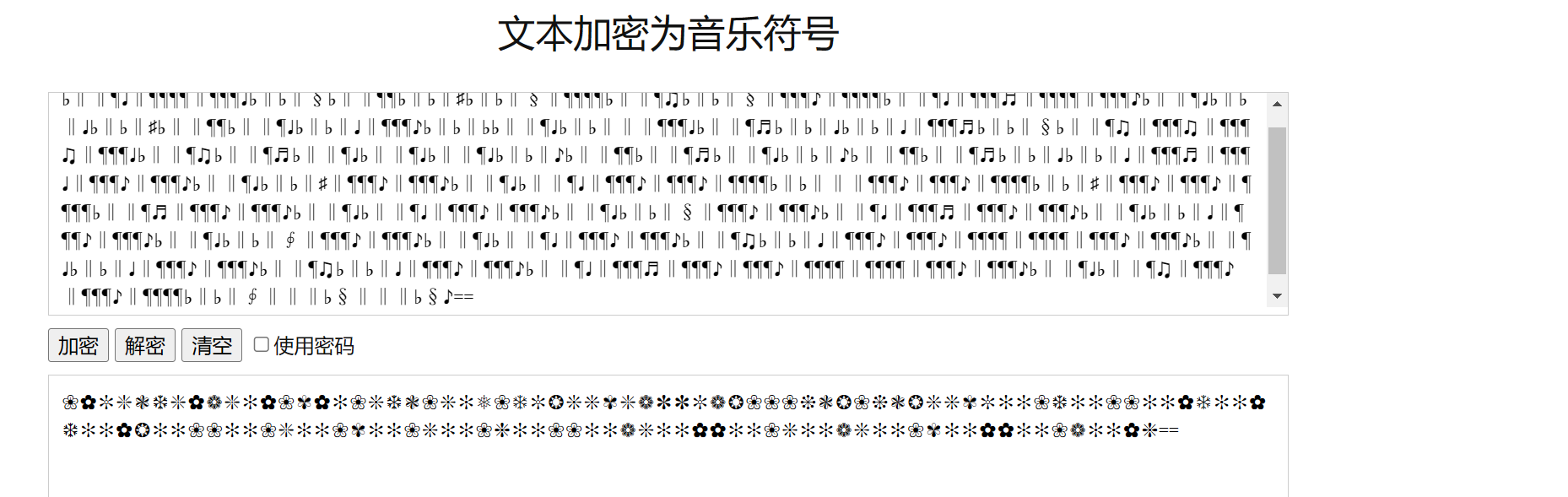

misc49

改后缀名得到压缩包

解压得到hint

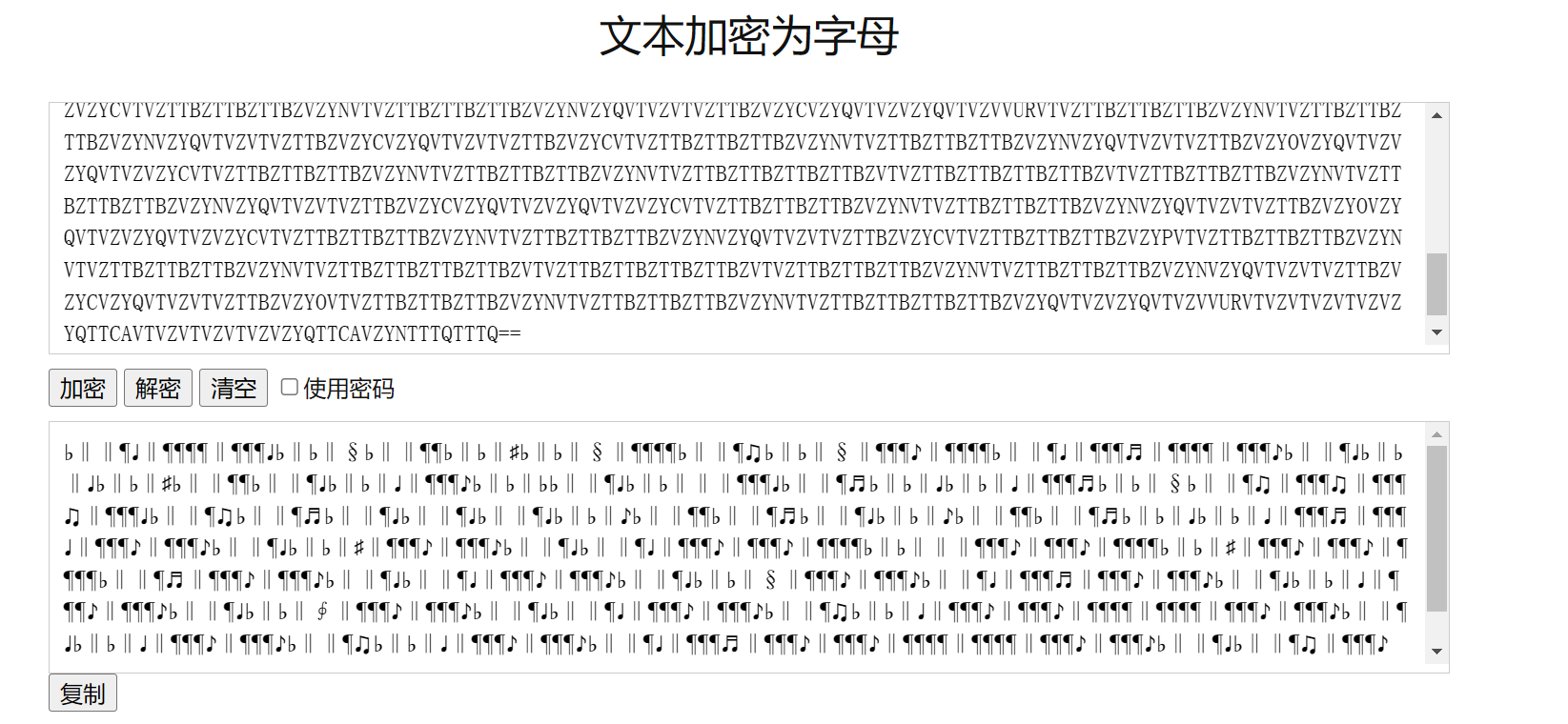

字母解密

音乐符号解密

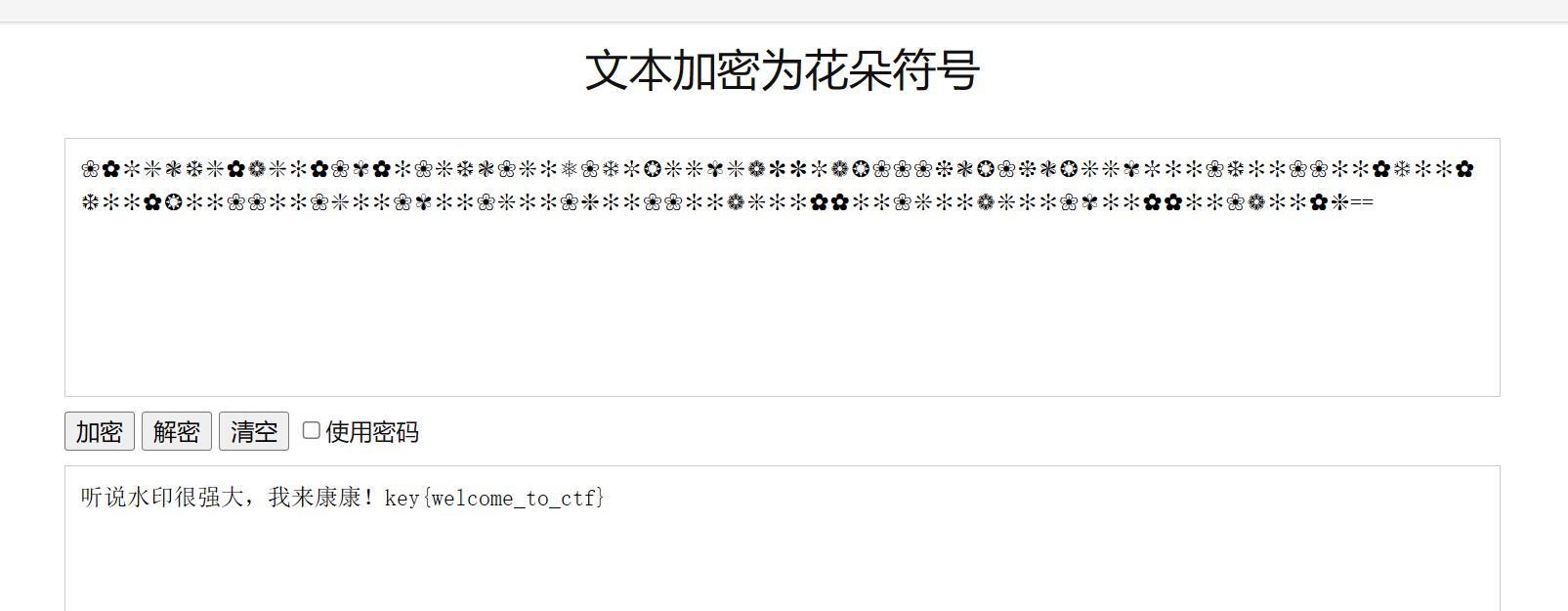

花朵解密

得到压缩包密码

welcome_to_ctf

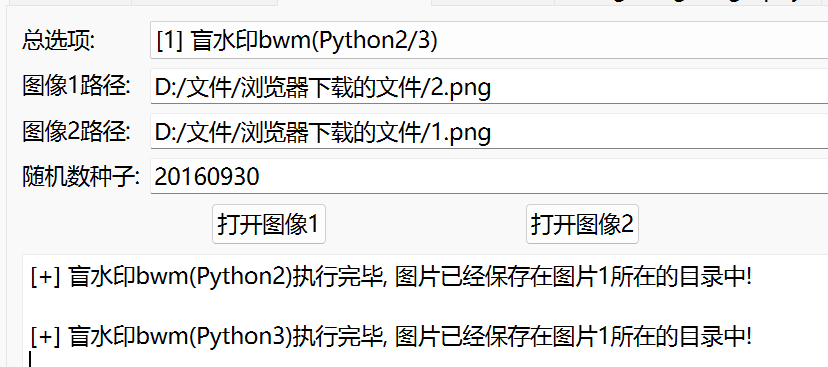

解压得到两张图片

听说水印很强大,我来康康!key{welcome_to_ctf}

提示盲水印

flag{y0u_are_we1l}

misc6

字母解密

YZYPYUYAXOYWXXYZXWYBYSXAZSYRYCYWYYUUXQ=

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

5753

5753

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?