原标题:Spring认证中国教育管理中心-Spring Data REST框架教程一(Spring中国教育管理中心)

参考文档

2. 介绍

REST Web 服务已成为 Web 上应用程序集成的首选方法。在其核心,REST 定义了一个系统,该系统由客户端交互的资源组成。这些资源以超媒体驱动的方式实现。Spring MVC和Spring WebFlux都为构建这些类型的服务提供了坚实的基础。然而,即使为多域对象系统实现最简单的 REST Web 服务原则也可能非常乏味,并会产生大量样板代码。

Spring Data REST 构建在 Spring Data 存储库之上,并自动将它们导出为 REST 资源。它利用超媒体让客户端自动查找存储库公开的功能,并将这些资源集成到相关的基于超媒体的功能中。

3. 入门

Spring Data REST 本身就是一个 Spring MVC 应用程序,它的设计方式使其可以轻松地与您现有的 Spring MVC 应用程序集成。现有(或未来)的服务层可以与 Spring Data REST 一起运行,只需少量的额外工作。

3.1.将 Spring Data REST 添加到 Spring Boot 项目

最简单的入门方法是构建一个 Spring Boot 应用程序,因为 Spring Boot 有一个适用于 Spring Data REST 的启动器并使用自动配置。以下示例展示了如何使用 Gradle 在 Spring Boot 项目中包含 Spring Data Rest:

示例 3. 使用 Gradle 配置 Spring Boot

dependencies {

...

compile("org.springframework.boot:spring-boot-starter-data-rest")

...

}

以下示例展示了如何使用 Maven 在 Spring Boot 项目中包含 Spring Data Rest:

示例 4. 使用 Maven 配置 Spring Boot

<dependencies>

...

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-data-rest</artifactId>

</dependency>

...

</dependencies>

如果您使用Spring Boot Gradle 插件或Spring Boot Maven 插件,则无需提供版本号。

当您使用 Spring Boot 时,Spring Data REST 会自动配置。

3.2.将 Spring Data REST 添加到 Gradle 项目

要将 Spring Data REST 添加到基于 Gradle 的项目,请将spring-data-rest-webmvc工件添加到编译时依赖项,如下所示:

dependencies {

… other project dependencies

compile("org.springframework.data:spring-data-rest-webmvc:3.6.0")

}

3.3.将 Spring Data REST 添加到 Maven 项目

要将 Spring Data REST 添加到基于 Maven 的项目,请将spring-data-rest-webmvc工件添加到编译时依赖项,如下所示:

<dependency>

<groupId>org.springframework.data</groupId>

<artifactId>spring-data-rest-webmvc</artifactId>

<version>3.6.0</version>

</dependency>

3.4.配置 Spring Data REST

要将 Spring Data REST 与现有 Spring MVC 应用程序一起安装,您需要包含适当的 MVC 配置。Spring Data REST 配置在一个名为的类中定义,

RepositoryRestMvcConfiguration您可以将该类导入到应用程序的配置中。

如果您使用 Spring Boot 的自动配置,则不需要此步骤。当您包含

spring-boot-starter-data-rest并且在您的依赖项列表中,您的应用程序被标记为@SpringBootApplication或时,Spring Boot 会自动启用 Spring Data REST @EnableAutoConfiguration。

要自定义配置,请注册 aRepositoryRestConfigurer并实施或覆盖与configure…您的用例相关的-methods。

确保您还为您使用的商店配置 Spring Data 存储库。有关详细信息,请参阅相应 Spring Data 模块的参考文档。

3.5.Spring Data REST 的基本设置

本节介绍在配置 Spring Data REST 应用程序时可以操作的基本设置,包括:

- 设置存储库检测策略

- 更改基本 URI

- 更改其他 Spring Data REST 属性

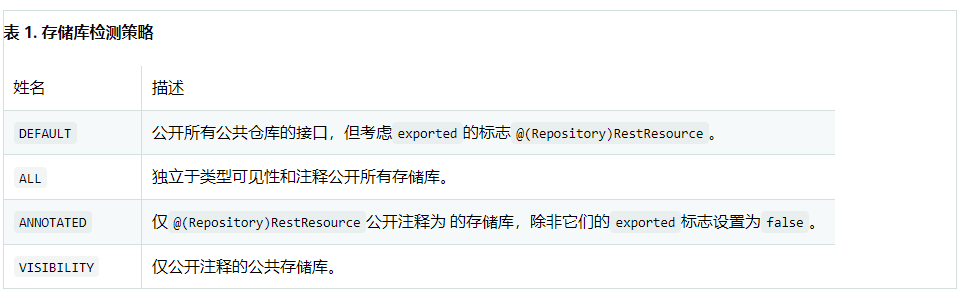

3.5.1.设置存储库检测策略

Spring Data REST 使用

RepositoryDetectionStrategy来确定存储库是否作为 REST 资源导出。的RepositoryDiscoveryStrategies列举包括以下值:

3.5.2.更改基本 URI

默认情况下,Spring Data REST 在根 URI“/”处提供 REST 资源。有多种方法可以更改基本路径。

对于 Spring Boot 1.2 及更高版本,您可以通过在 中设置单个属性来更改基本 URI application.properties,如下所示:

spring.data.rest.basePath=/api

使用 Spring Boot 1.1 或更早版本,或者如果您不使用 Spring Boot,您可以执行以下操作:

@Configuration

class CustomRestMvcConfiguration {

@Bean

public RepositoryRestConfigurer repositoryRestConfigurer() {

return new RepositoryRestConfigurer() {

@Override

public void configureRepositoryRestConfiguration(RepositoryRestConfiguration config, CorsRegistry cors) {

config.setBasePath("/api");

}

};

}

}

或者,您可以将 的自定义实现注册RepositoryRestConfigurer为 Spring bean,并确保它被组件扫描选中,如下所示:

@Component

public class CustomizedRestMvcConfiguration extends RepositoryRestConfigurer {

@Override

public void configureRepositoryRestConfiguration(RepositoryRestConfiguration config, CorsRegistry cors) {

config.setBasePath("/api");

}

}

上述两种方法都将基本路径更改为/api.

3.5.3.更改其他 Spring Data REST 属性

您可以更改以下属性:

3.6.启动应用程序

此时,您还必须配置您的密钥数据存储。

Spring Data REST 官方支持:

- 弹簧数据 JPA

- 春季数据MongoDB

- 弹簧数据 Neo4j

- Spring Data GemFire

- Spring Data Cassandra

以下入门指南可以帮助您快速入门和运行:

- 弹簧数据 JPA

- 春季数据MongoDB

- 弹簧数据 Neo4j

- Spring Data GemFire

这些链接指南介绍了如何为相关数据存储添加依赖项、配置域对象和定义存储库。

您可以将应用程序作为 Spring Boot 应用程序(使用前面显示的链接)运行,也可以将其配置为经典的 Spring MVC 应用程序。

通常,Spring Data REST 不会向给定的数据存储添加功能。这意味着,根据定义,它应该适用于任何支持存储库编程模型的 Spring Data 项目。上面列出的数据存储是我们编写集成测试以验证 Spring Data REST 与它们一起工作的数据存储。

从这一点来看,您可以使用各种选项自定义 Spring Data REST。

4. 仓库资源

4.1.基本面

Spring Data REST 的核心功能是为 Spring Data 存储库导出资源。因此,要查看并可能自定义导出工作方式的核心工件是存储库接口。考虑以下存储库接口:

public interface OrderRepository extends CrudRepository<Order, Long> { }

对于这个存储库,Spring Data REST 在/orders. 路径源自被管理的域类的非大写、复数、简单的类名。它还为 URI 模板下的存储库管理的每个项目公开一个项目资源/orders/{id}。

默认情况下,与这些资源交互的 HTTP 方法映射到CrudRepository. 在关于收藏资源和项目资源的部分中阅读更多相关信息。

4.1.1.存储库方法暴露

为某个存储库公开哪些 HTTP 资源主要由存储库的结构驱动。换句话说,资源公开将遵循您在存储库中公开的方法。如果您扩展CrudRepository,通常会公开公开所有 HTTP 资源所需的所有方法,我们可以默认注册。下面列出的每个资源都将定义需要存在哪些方法,以便可以为每个资源公开特定的 HTTP 方法。这意味着,没有公开这些方法的存储库——要么根本不声明它们,要么显式使用它们@RestResource(exported = false) ——不会在这些资源上公开这些 HTTP 方法。

有关如何单独调整默认方法公开或专用 HTTP 方法的详细信息,请参阅自定义支持的 HTTP 方法。

4.1.2.默认状态代码

对于暴露的资源,我们使用一组默认状态代码:

- 200 OK: 对于普通GET请求。

- 201 Created:对于POST和PUT创造新的资源的请求。

- 204 No Content: 对于PUT、PATCH和DELETE请求,当配置设置为不返回资源更新的响应主体 ( RepositoryRestConfiguration.setReturnBodyOnUpdate(…)) 时。如果配置值设置为包括对 的响应PUT,200 OK则为更新返回,并201 Created为通过创建的资源返回PUT。

如果配置值 (

RepositoryRestConfiguration.returnBodyOnUpdate(…)和RepositoryRestConfiguration.returnBodyCreate(…)) 显式设置为null ——默认情况下是——,则使用 HTTP 接受标头的存在来确定响应代码。在收藏和物品资源的详细说明中阅读更多相关信息。

4.1.3.资源可发现性

HATEOAS 的一个核心原则是资源应该可以通过发布指向可用资源的链接来发现。关于如何在 JSON 中表示链接,有一些相互竞争的事实上的标准。默认情况下,Spring Data REST 使用HAL来呈现响应。HAL 定义要包含在返回文档的属性中的链接。

资源发现从应用程序的顶层开始。通过向部署 Spring Data REST 应用程序的根 URL 发出请求,客户端可以从返回的 JSON 对象中提取一组链接,这些链接表示客户端可用的下一级资源。

例如,要发现应用程序根目录中有哪些资源可用,请GET向根 URL发出 HTTP ,如下所示:

curl -v http://localhost:8080/

< HTTP/1.1 200 OK

< Content-Type: application/hal+json

{ "_links" : {

"orders" : {

"href" : "http://localhost:8080/orders"

},

"profile" : {

"href" : "http://localhost:8080/api/alps"

}

}

}

结果文档的属性是一个对象,它由表示关系类型的键组成,并带有 HAL 中指定的嵌套链接对象。

有关该profile链接的更多详细信息,请参阅应用程序级配置文件语义 (ALPS)。

本文档介绍了SpringDataREST框架的使用,它简化了构建RESTful服务的流程,减少了样板代码。SpringDataREST基于SpringData存储库,自动将其导出为REST资源。通过在SpringBoot项目中添加相应依赖,可以轻松集成SpringDataREST。配置包括设置存储库检测策略、更改基本URI和其他属性。默认情况下,SpringDataREST遵循存储库接口公开HTTP资源,支持CRUD操作,并遵循HATEOAS原则进行资源发现。文章还详细讨论了资源暴露、默认状态代码以及如何自定义行为。

本文档介绍了SpringDataREST框架的使用,它简化了构建RESTful服务的流程,减少了样板代码。SpringDataREST基于SpringData存储库,自动将其导出为REST资源。通过在SpringBoot项目中添加相应依赖,可以轻松集成SpringDataREST。配置包括设置存储库检测策略、更改基本URI和其他属性。默认情况下,SpringDataREST遵循存储库接口公开HTTP资源,支持CRUD操作,并遵循HATEOAS原则进行资源发现。文章还详细讨论了资源暴露、默认状态代码以及如何自定义行为。

767

767

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?