漏洞概述

Ivanti Connect Secure、Ivanti Policy Secure和Ivanti Neurons for ZTA gateways 是Ivanti 公司提供的远程访问和安全连接解决方案,主要功能包含VPN、访问控制、流量加密等。其IF-T/TLS协议在认证前,存在栈缓冲区溢出漏洞,攻击者可以利用该漏洞实现未授权远程代码执行。该漏洞已被APT组织利用。

影响范围

Ivanti Connect Secure 22.7R2 - 22.7R2.4

Ivanti Policy Secure 22.7R1 - 22.7R1.2

Ivanti Neurons for ZTA gateways 22.7R2 - 22.7R2.3

复现环境

版本:Ivanti Connect Secure 22.7R2.3

环境搭建

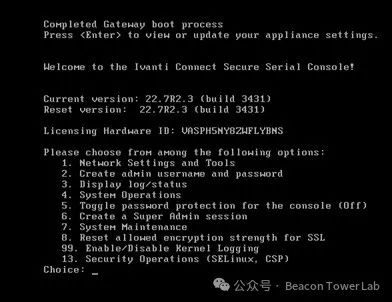

Ivanti Connect Secure 22.7R2.3导入虚拟机后开机,按照界面提示设置IP地址,管理员账号和密码等。

配置成功后,进入命令行界面,可以根据编号进行系统管理,但是无法执行底层Shell命令。

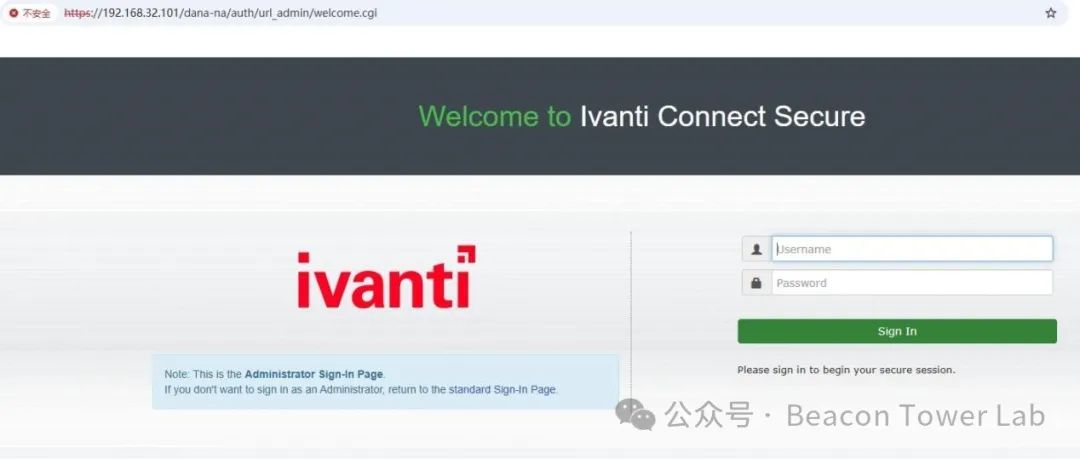

同时在浏览器中使用HTTPS协议打开配置的IP地址,可以正常显示Web登录界面。

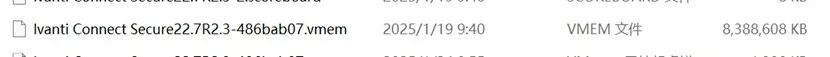

查看虚拟机磁盘文件,尝试挂载到其他系统,解包出系统中的文件。但是文件系统被加密,无法通过常规挂载方式获取系统文件。这种情况下,常见方案可以逆向分析系统启动流程,分析解密算法,解密出系统文件。但是时间成本比较高。

笔者则是选择使用另一种方法,将虚拟机暂停后,修改其内存文件中的/home/bin/dsconfig.pl字符串为///////////////bin/sh。/home/bin/dsconfig.pl是控制台界面执行时需要调用的脚本文件,替换后等待控制台界面超时后按“回车”,即可获取底层Shell。

Ivanti Connect Secure漏洞分析与复现

Ivanti Connect Secure漏洞分析与复现

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1663

1663

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?