目录

写在开头

本文将介绍渗透测试的常规提权方法——UDF提权。光说不练假把式,为了方便阐述和演示,本文选取了vulhub靶机pWnOS2.0进行演示,该靶机的详细打靶过程见我的上一篇博客:

本文介绍的是另外一种提权方法,UDF提权,读者如果没有合适的靶机,但想跟我一起复现这个提权过程,可以先看一下我的上一篇博客,拿到MySQL账号root的登录密码后,继续看本文的“提权过程”小节的内容。读者如果有合适的靶机,或仅仅是想了解UDF提权的原理与方法,可以直接看本文。具体UDF提权的利用过程还与MySQL的版本、服务器的操作系统(windows/linux)相关,本文的靶机是linux系统,MySQL版本>=5.1。

简介

UDF:User Defined Function 用户自定义函数,MySQL数据库的初衷是用于方便用户进行自定义函数,方便查询一些复杂的数据,同时也有可能被攻击者利用,使用udf进行提权。

提权原理:攻击者通过编写调用cmd或者shell的共享库文件(window为.dll,linux为.so),并且导入到一个指定的文件夹目录下,创建一个指向共享库文件的自定义函数,从而在数据库中的查询就等价于在cmd或者shell中执行命令。

执行过程:本质上还是利用了MySQL能够执行系统命令的特点。具体过程如下

(1)攻击者编写一些可以调用cmd或者shell的共享库文件(window为.dll,linux为.so),将共享库导入指定的函数目录中。

(2)在MySQL中创建指向共享库文件的自定义函数。

(3)通过刚刚创建的函数执行系统命令,实现提权。

提权前提

1.要有一个高权限的MySQL的账号,具有增删改查的权限以创建自定义函数,最好是root账号。

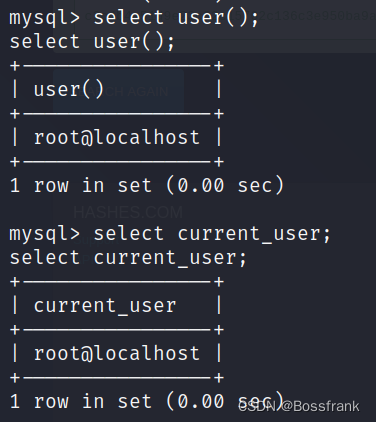

查看当前登录用户(以下两行均可):

select user();

select current_user;

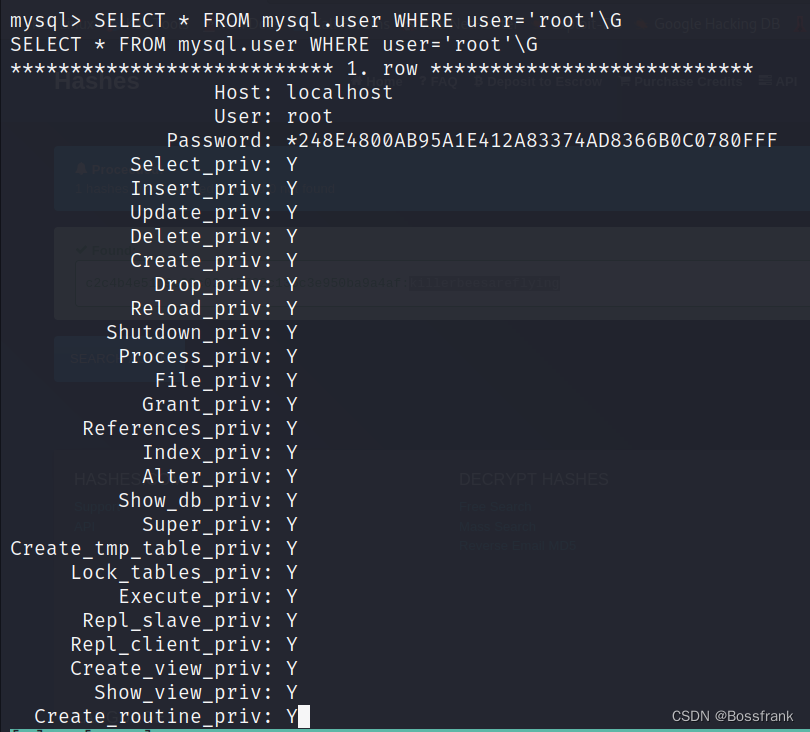

如上图,我们这里登录的用户是root,非常完美。如果不是root,可以用以下命令查看特定用户的权限,可以将root修改为任意用户,\G每个字段打印到单独的行,也有’;’的作用:

SELECT * FROM mysql.user WHERE user='root'\G

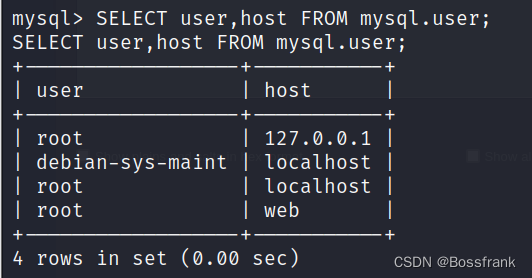

可以看到root账号的权限基本都是Y(Yes),权限很高。还可以用如下的命令查看数据库的所有用户:

SELECT user,host FROM mysql.user;

2.MySQL的权限配置secure_file_priv为空,此时load_data,into outfile,load_flie()都没有目录的限制,可以使用如下命令查看secure_file_priv参数的值:

本文详细介绍了如何利用MySQL的UDF(用户自定义函数)进行提权,通过创建和导入含有系统命令调用功能的共享库文件,实现对系统命令的执行。提权过程包括编写和导入.so文件、创建自定义函数,以及利用do_system函数执行命令。文章强调了提权的前提条件,如高权限MySQL账号、secure_file_priv参数设置和plugin目录的存在,并在pWnOS2.0靶机上进行了实战演示。

本文详细介绍了如何利用MySQL的UDF(用户自定义函数)进行提权,通过创建和导入含有系统命令调用功能的共享库文件,实现对系统命令的执行。提权过程包括编写和导入.so文件、创建自定义函数,以及利用do_system函数执行命令。文章强调了提权的前提条件,如高权限MySQL账号、secure_file_priv参数设置和plugin目录的存在,并在pWnOS2.0靶机上进行了实战演示。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2万+

2万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?