目录

写在开头

本篇博客还是根据大佬红队笔记的视频进行打靶,详述了打靶的每一步思路,并非复现writeup,读者耐心看完,定会有所收获。打靶过程涉及到关于http代理的知识点,以及如何使用代理进行网站目录扫描。完整打靶思路详见:

「红队笔记」靶机精讲:SickOS1.1 - 穿越Squid代理的CMS渗透_哔哩哔哩_bilibili

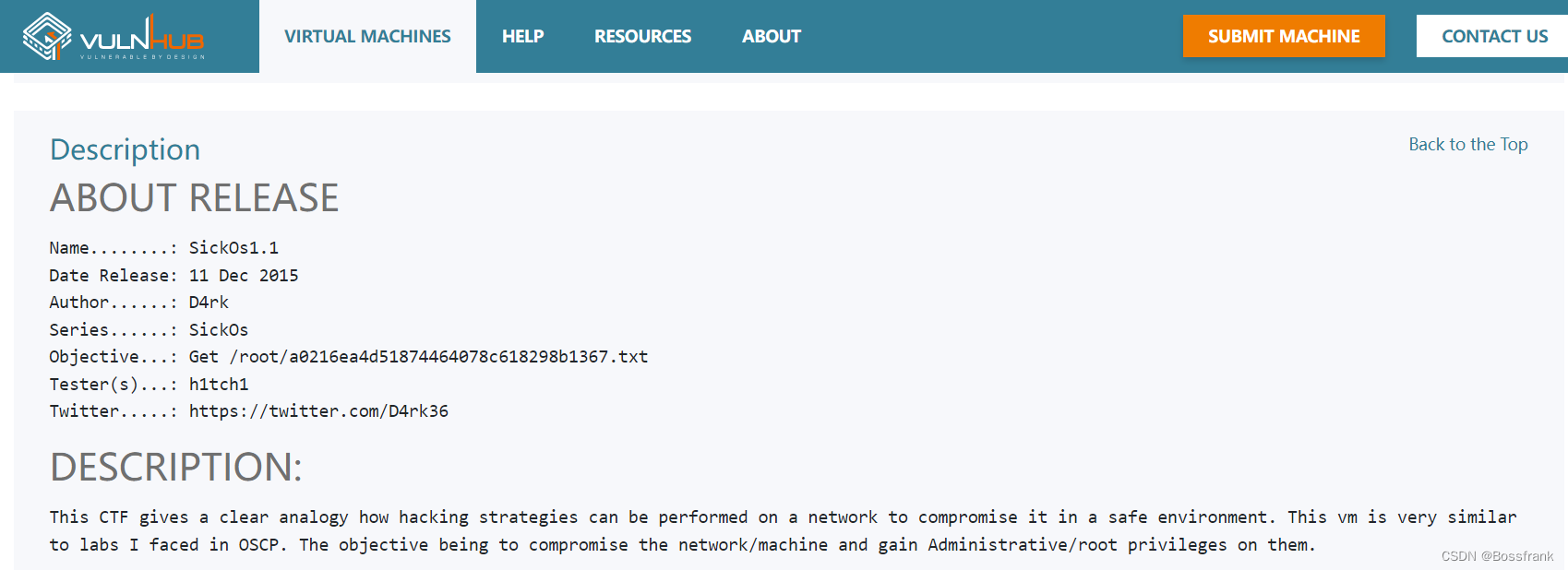

本次针对的靶机是vulnhub中的SickOS1.1,这个靶机开放一个http代理服务squid 3.1.19,拿到root权限的思路有两种,本篇博客先详述其中一种:squid代理分析+web渗透cms后台。后一种利用shellshock漏洞的方法将在下一篇博客进行详述。

本文打靶的靶机是vulnhub上的,链接见

靶机下载链接见:

https://download.vulnhub.com/sickos/sick0s1.1.7z

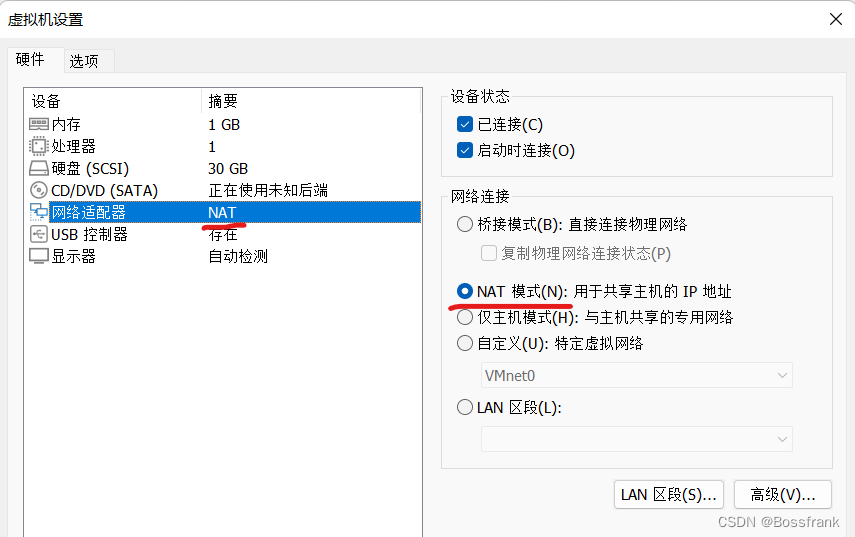

下载好之后,用vmware打开即可,将网络适配器设置为NAT模式,否则可能在主机发现模块找不到靶机ip

靶机打开之后就是一个黑色的登录界面,我们并不知道登录的用户名和密码。

第一步:主机发现和端口扫描

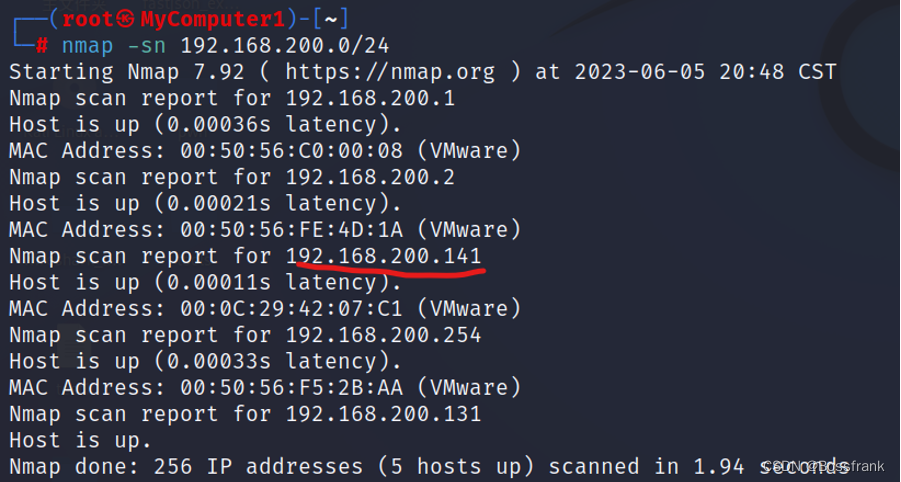

这一步大部分靶机思路都相同,详见前两篇打靶博客。查看kali的ip(命令是ip a),是192.168.200.131,所在网段是192.168.200.0/24,于是扫描此网段:

nmap -sn 192.168.200.0/24

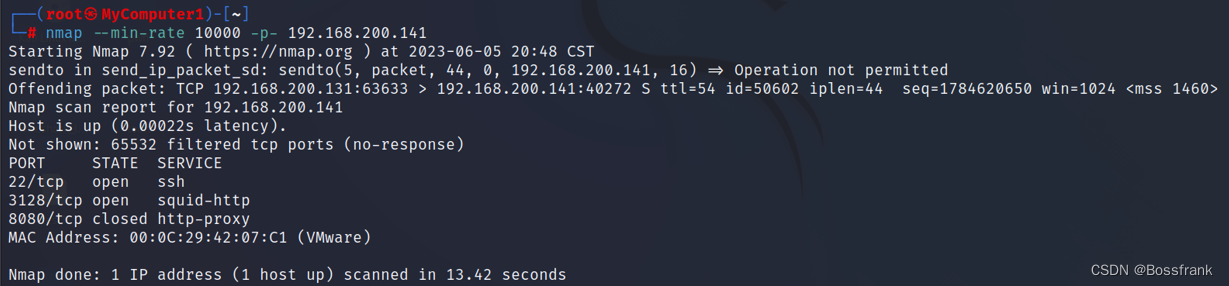

靶机上线前后,进行两次网段扫描,发现上线的靶机ip是192.168.200.141,接下来对这个ip进行端口扫描。(--min-rate 10000表示以最小速率10000扫描,-p-表示扫描所有端口)

nmap --min-rate 10000 -p- 192.168.200.141

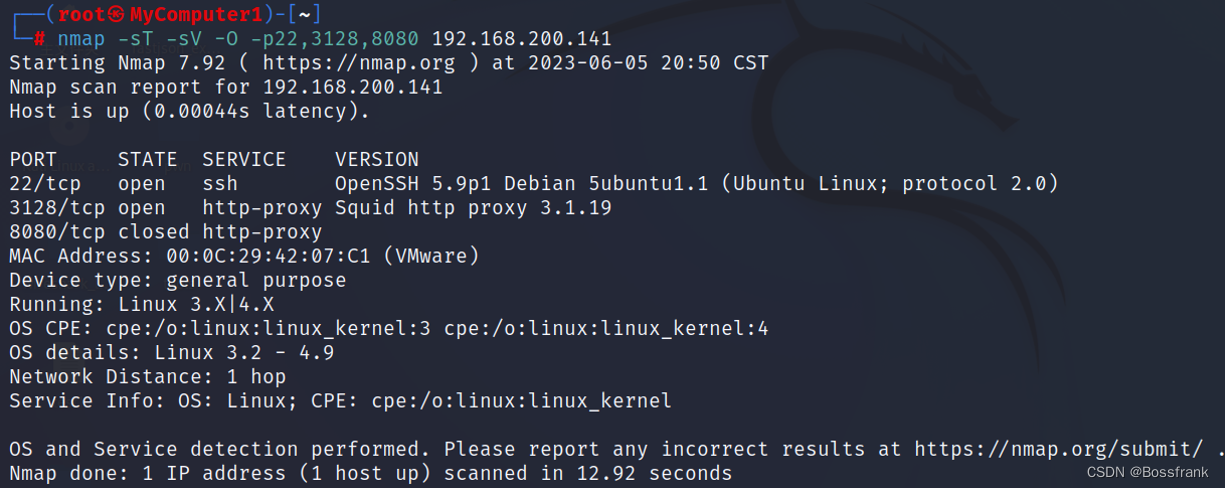

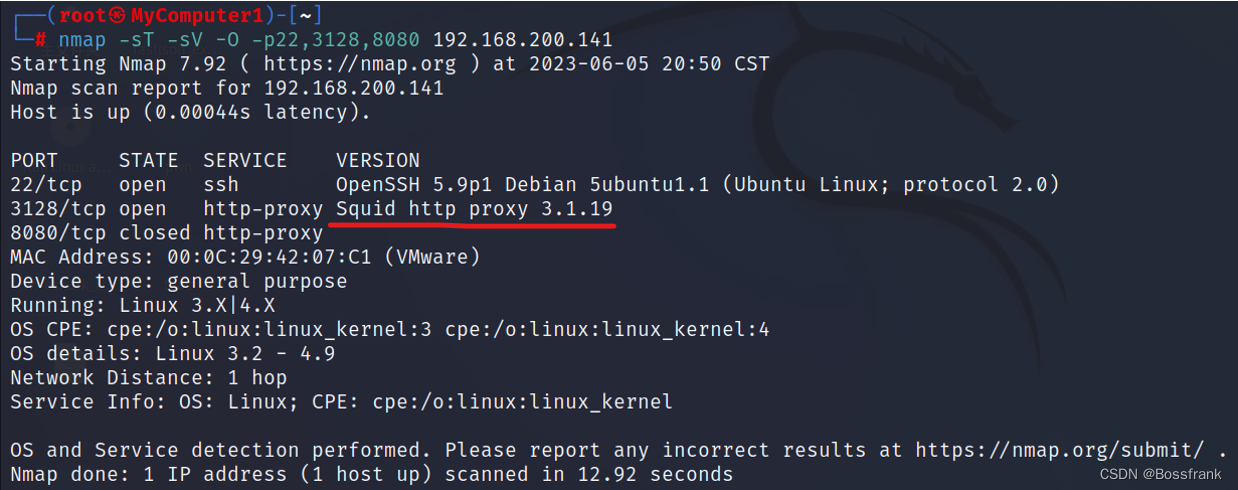

发现了三个端口,开放的22,3128和关闭的8080 。我们再用tcp扫描一下这三个端口。(-sT用TCP扫描,-sV查看服务版本,-O查看操作系统版本,-p后面添加端口号)

nmap -sT -sV -O -p22,3128,8080 192.168.200.141

发现3128开放的服务是一个http代理,版本是3.1.19。8080端口的服务也是http代理,但是显示已经关闭了。

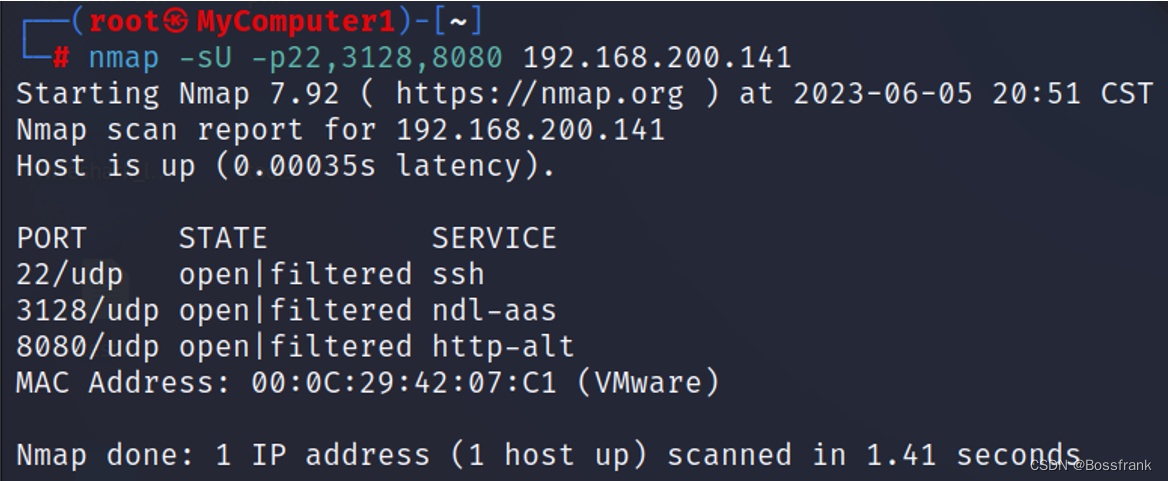

再用UDP扫描一下这三个端口,保证不会漏掉攻击面:

再用UDP扫描一下这三个端口,保证不会漏掉攻击面:

nmap -sU -p22,3128,8080 192.168.200.141

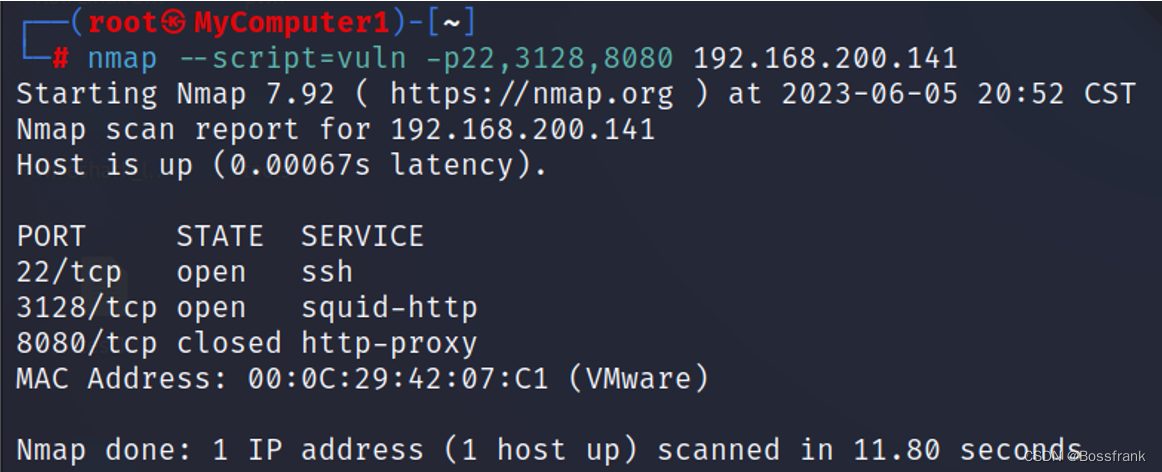

很遗憾,一无所获。再用nmap自带的漏洞扫描脚本试试(--script=vuln)。

nmap --script=vuln -p22,3128,8080 192.168.200.141

很遗憾,依旧是啥也看不出来。

本文详述了通过主机发现、端口扫描、Squid代理分析、Web渗透CMS后台及提权步骤,成功攻陷SickOS1.1靶机的过程。主要涉及的工具包括nmap进行端口扫描和漏洞检测,dirb进行目录扫描,以及利用wolfcms的弱口令登录并构造反弹shell获取www-data权限,最后通过共享密码提权至root。

本文详述了通过主机发现、端口扫描、Squid代理分析、Web渗透CMS后台及提权步骤,成功攻陷SickOS1.1靶机的过程。主要涉及的工具包括nmap进行端口扫描和漏洞检测,dirb进行目录扫描,以及利用wolfcms的弱口令登录并构造反弹shell获取www-data权限,最后通过共享密码提权至root。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

607

607