[BUUCTF]PWN——picoctf_2018_buffer overflow 2

最新推荐文章于 2024-04-14 16:08:24 发布

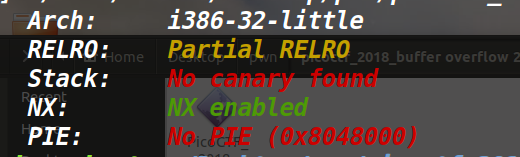

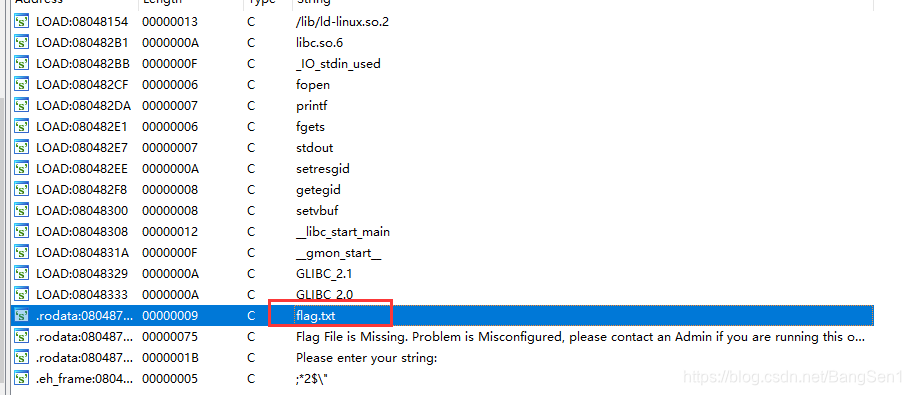

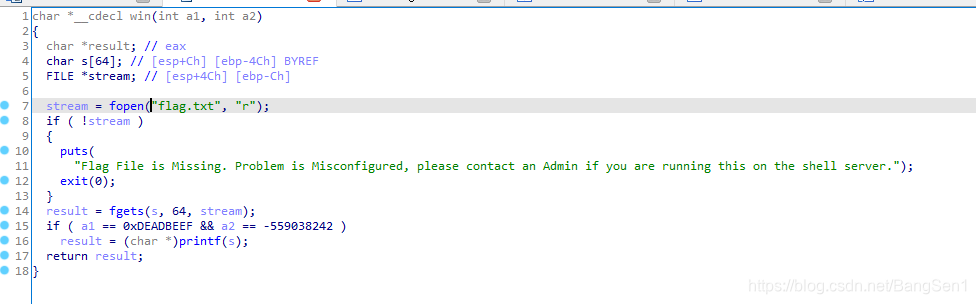

博客内容涉及了一次PicoCTF比赛中的缓冲区溢出漏洞利用挑战。作者使用了32位系统,并启用了NX保护。通过IDA分析,找到了win函数的地址0x80485cb。当输入满足a1等于0xDEADBEEF且a2等于0xDEADC0DE时,程序会输出flag。作者构造了一个payload并使用Python的pwn库远程发送,以尝试获取flag。

博客内容涉及了一次PicoCTF比赛中的缓冲区溢出漏洞利用挑战。作者使用了32位系统,并启用了NX保护。通过IDA分析,找到了win函数的地址0x80485cb。当输入满足a1等于0xDEADBEEF且a2等于0xDEADC0DE时,程序会输出flag。作者构造了一个payload并使用Python的pwn库远程发送,以尝试获取flag。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1011

1011

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?