知识总结

遇到信息泄露类的web题:

1.右键查看源代码/在url前加上view-source:。(web1-2)

2.右键检查,刷新网络,在网络包中找。(web3)

3.访问robots.txt获取信息。(web4、web12)

4.访问/index.phps、/www.zip、/.git、/.svn、/index.php.swp、/tz.php、/backup.sql、/db/db.mdb。(web5-9、web16-17、web20)

5.抓包看cookie。(web10)

6.whois查找域名信息。(web11)

7.页面中可下载的文档/可上传的入口。(web13-14)

8.找回密码-加qq好友查看位置。(web15)

9.右键检查控制台传参。(web18)

10.bp抓包修改传参。(web19)web1-查看源代码

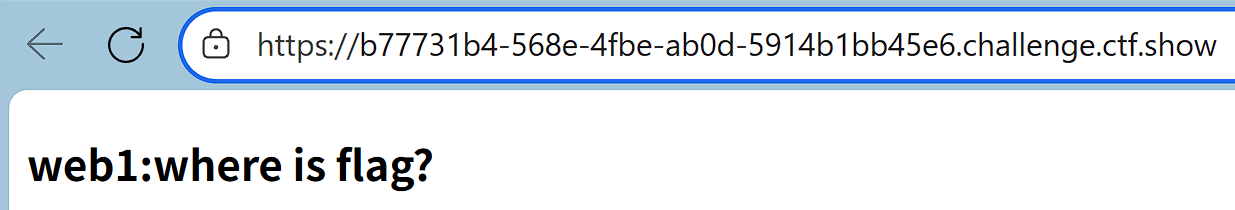

初始界面:

右键查看源码,找到flag。

ctfshow{9fe32f0c-9988-479d-9c7c-5796802b74ce}

web2-view-source

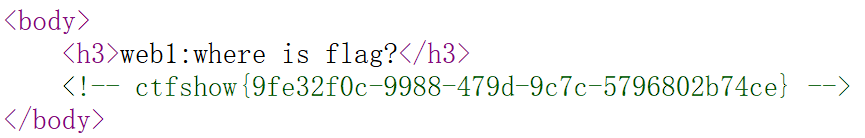

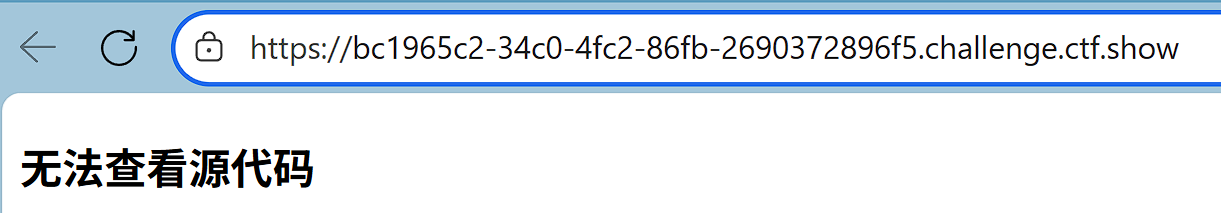

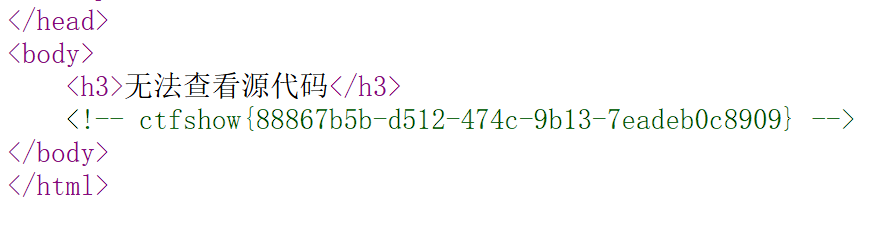

打开是这样:

无法直接右键查看源码,那么在url前加上view-source:,如下:

view-source:https://…….challenge.ctf.show/访问,在源码中找到flag。

ctfshow{88867b5b-d512-474c-9b13-7eadeb0c8909}

web3-标头中的flag

初始界面:

右键查看源码没有发现有效信息。右键检查,查看网络,此时没有包。

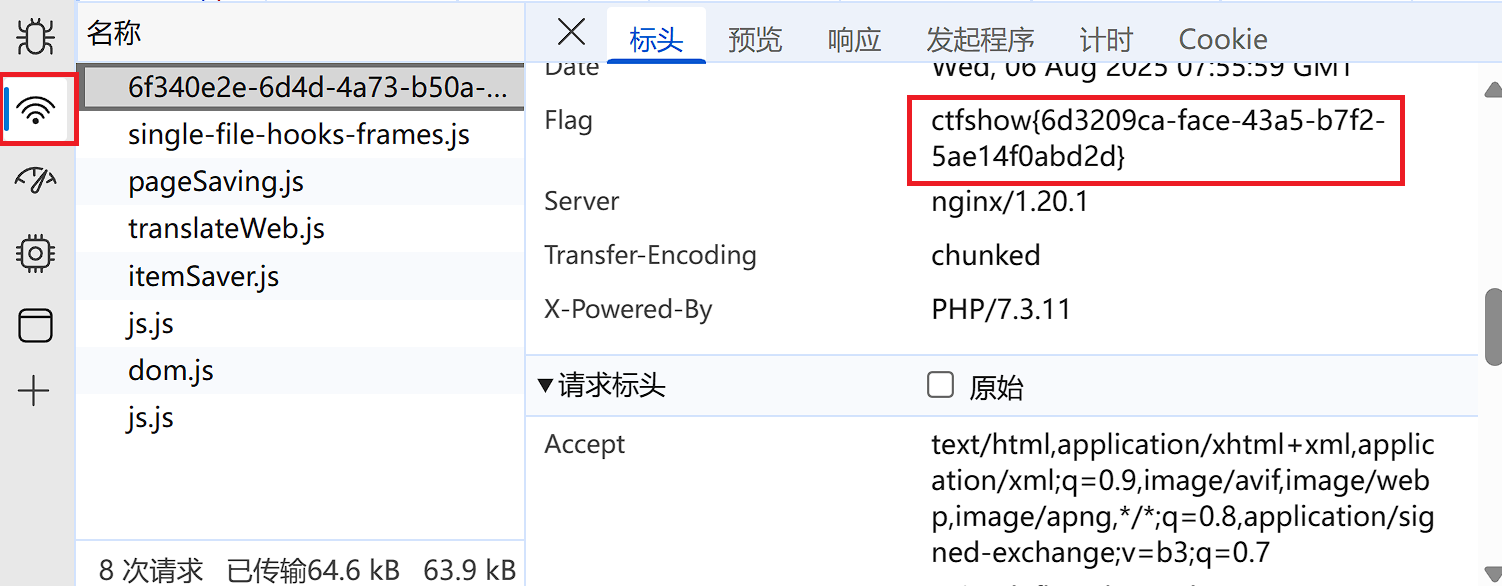

重新加载页面,点进第一个包:

在标头中找到了flag。

ctfshow{6d3209ca-face-43a5-b7f2-5ae14f0abd2d}

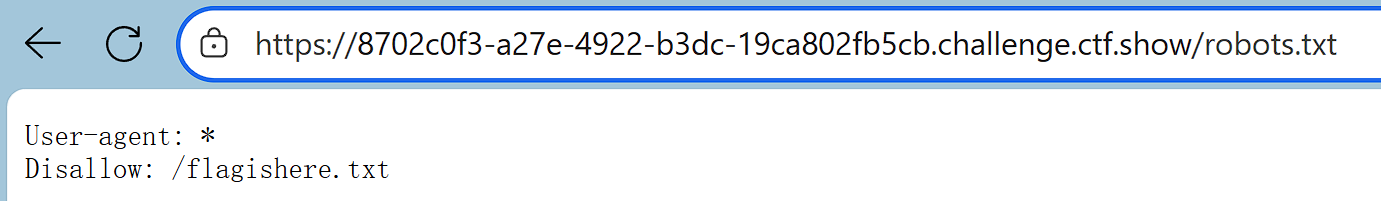

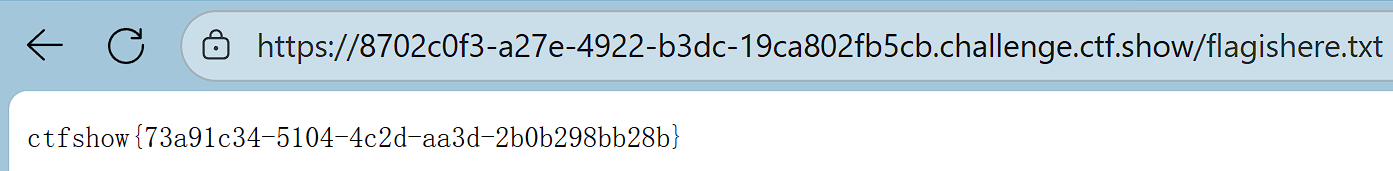

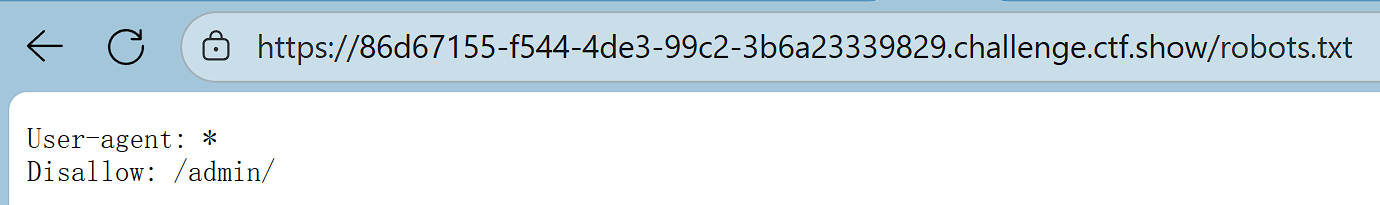

web4-robots.txt

方法1:访问robots.txt获取信息

没有线索,尝试访问robots.txt,这里可能写了爬虫不被允许的路径:

访问它:

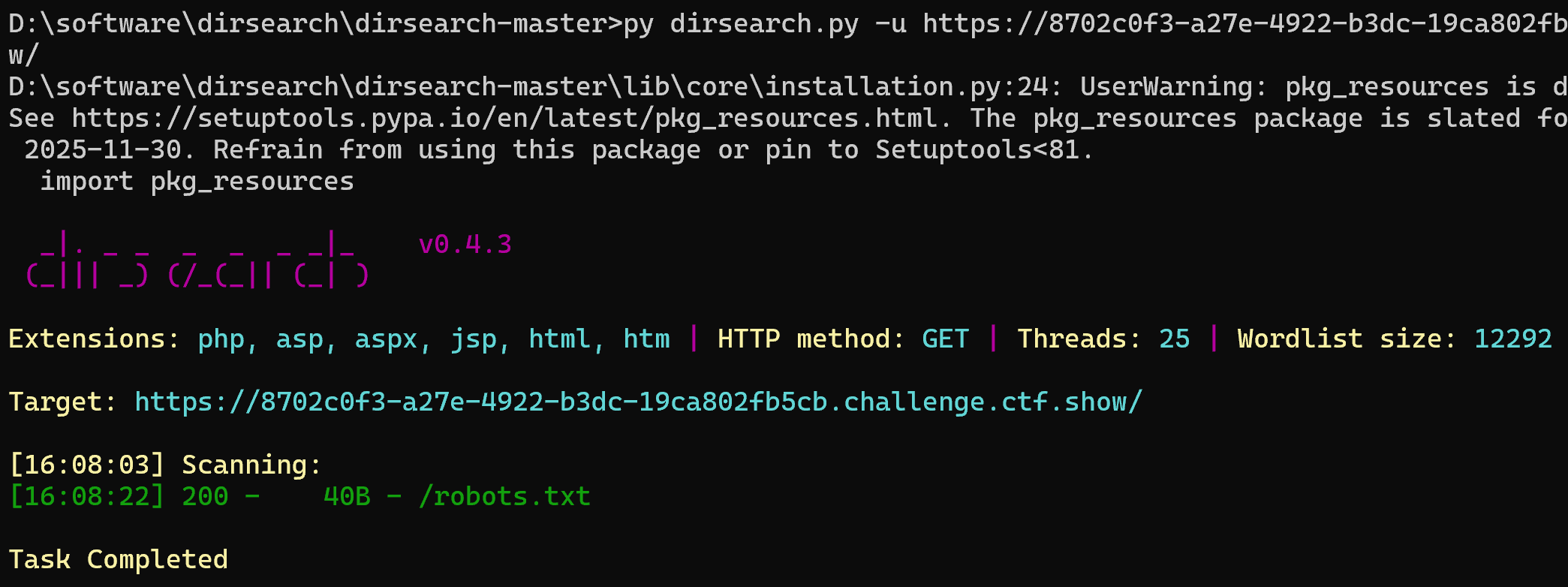

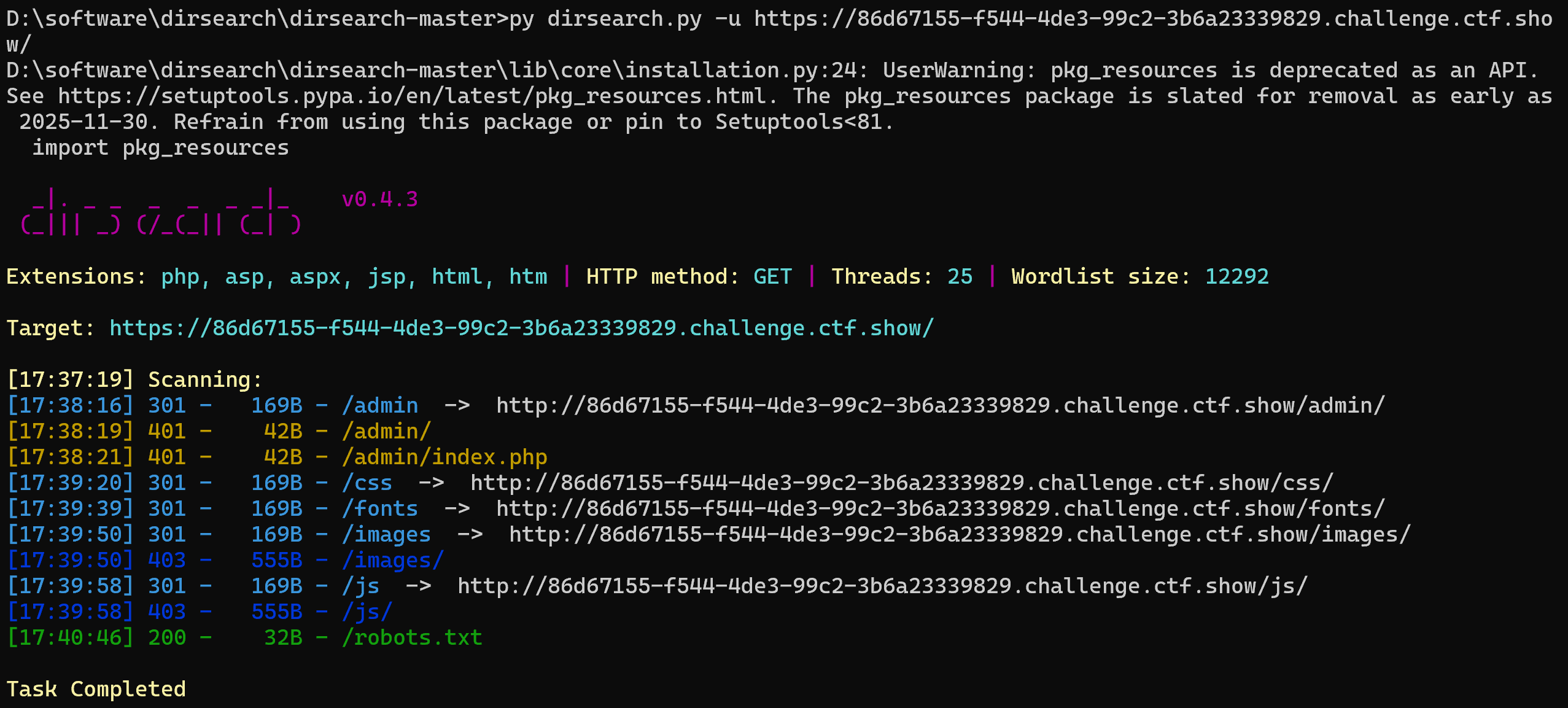

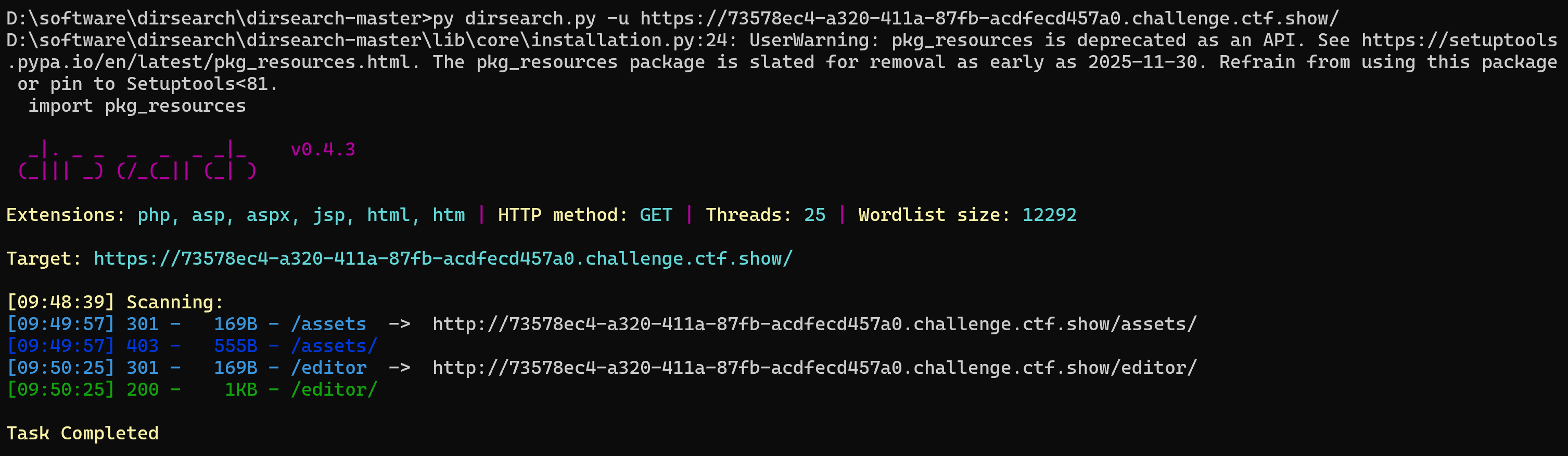

方法2:dirsearch扫描

py dirsearch.py -u https://…….challenge.ctf.show/如果没想到访问robots.txt,可以用dirsearch扫描来获取线索:

通过这种方法也同样知道要访问robots.txt。

ctfshow{73a91c34-5104-4c2d-aa3d-2b0b298bb28b}

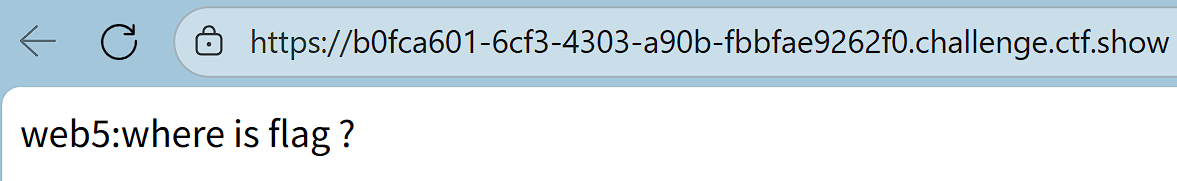

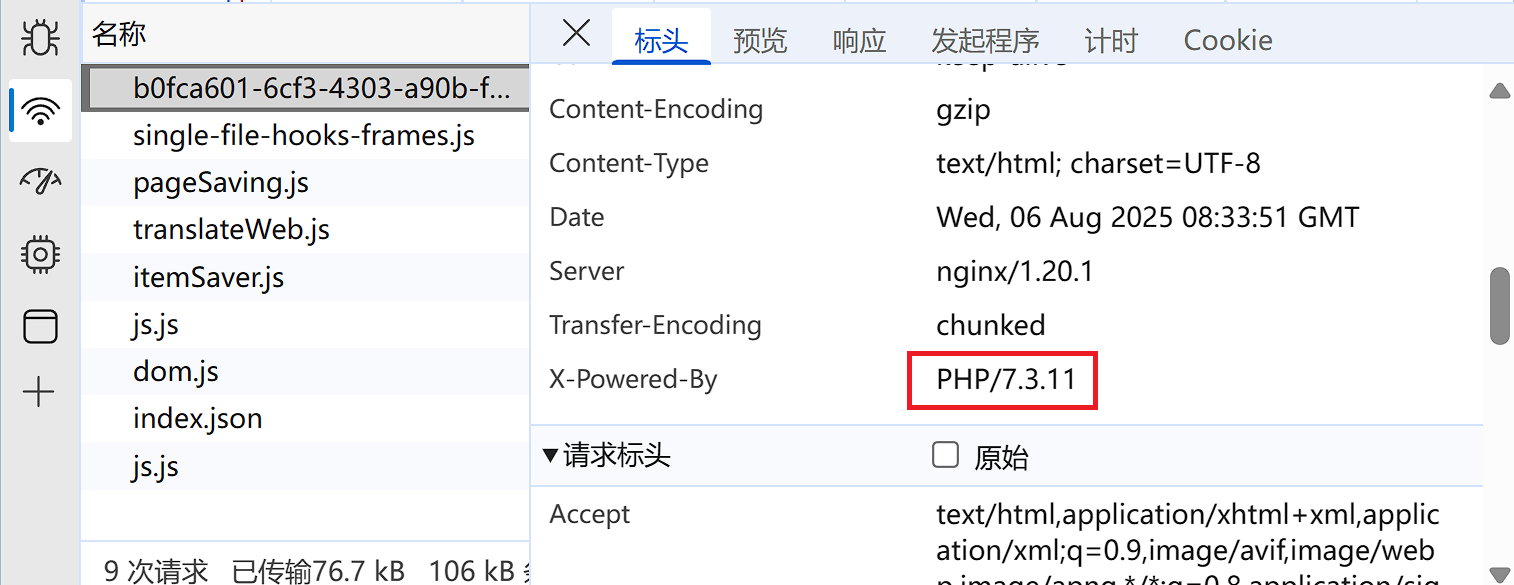

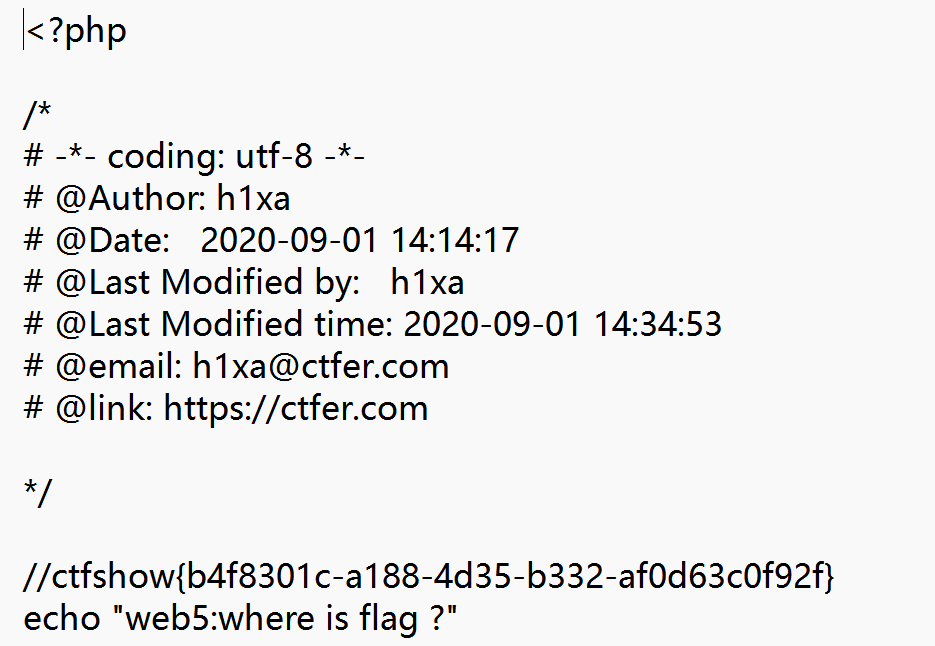

web5-phps源码泄露

提示里说了是phps源码泄露,先验证一下服务器的语言:

是php。尝试访问php的主页文件index.php,没有反应,再访问其源码文件index.phps。

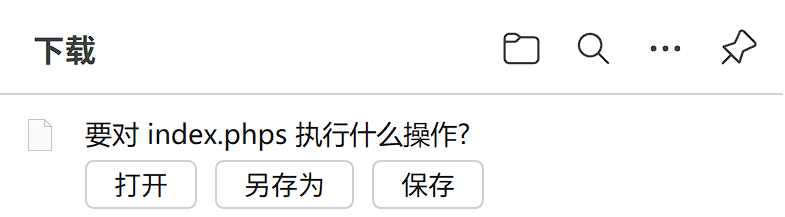

跳出一个下载链接:

下载并打开,找到flag。

ctfshow{b4f8301c-a188-4d35-b332-af0d63c0f92f}

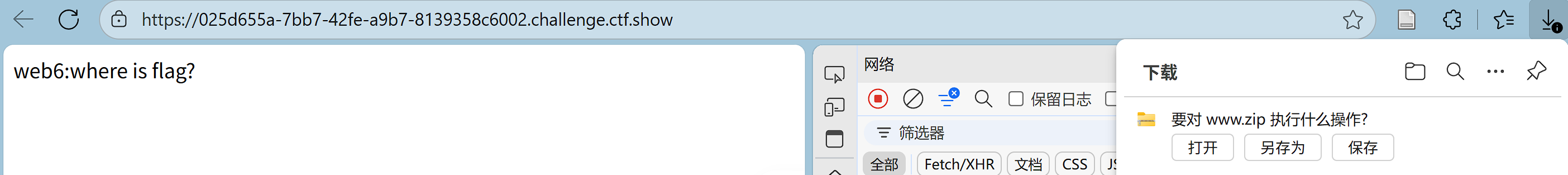

web6-源码泄露

方法1-www.zip

已知网站主页源码文件名称为www.zip,在url后加/www.zip即可下载。

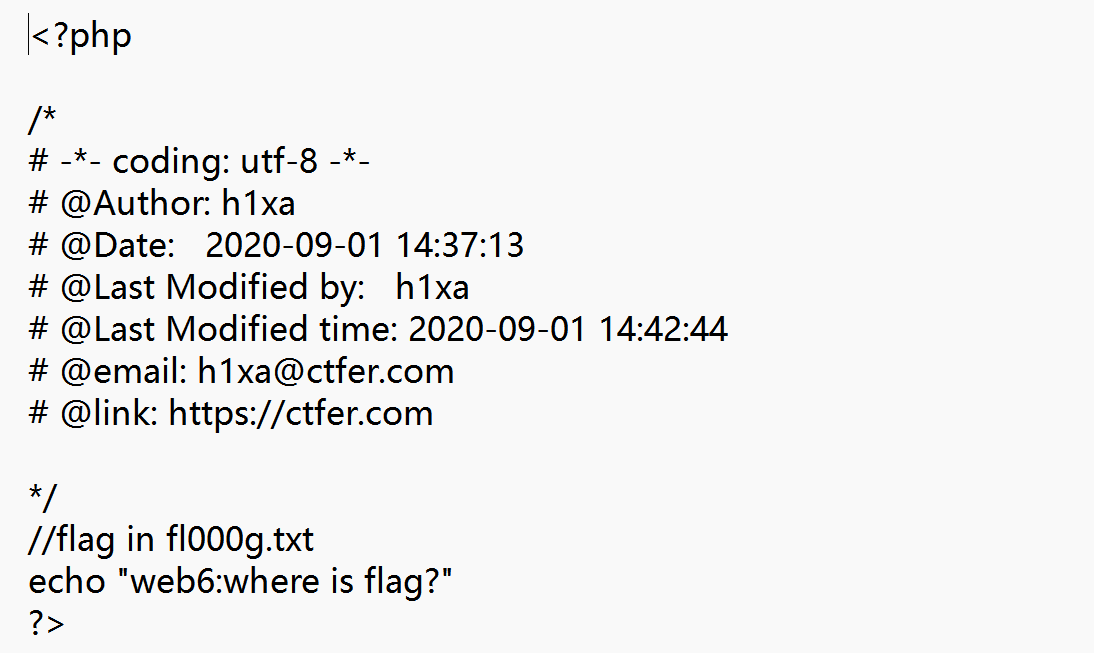

下载并打开。index.php中提示:

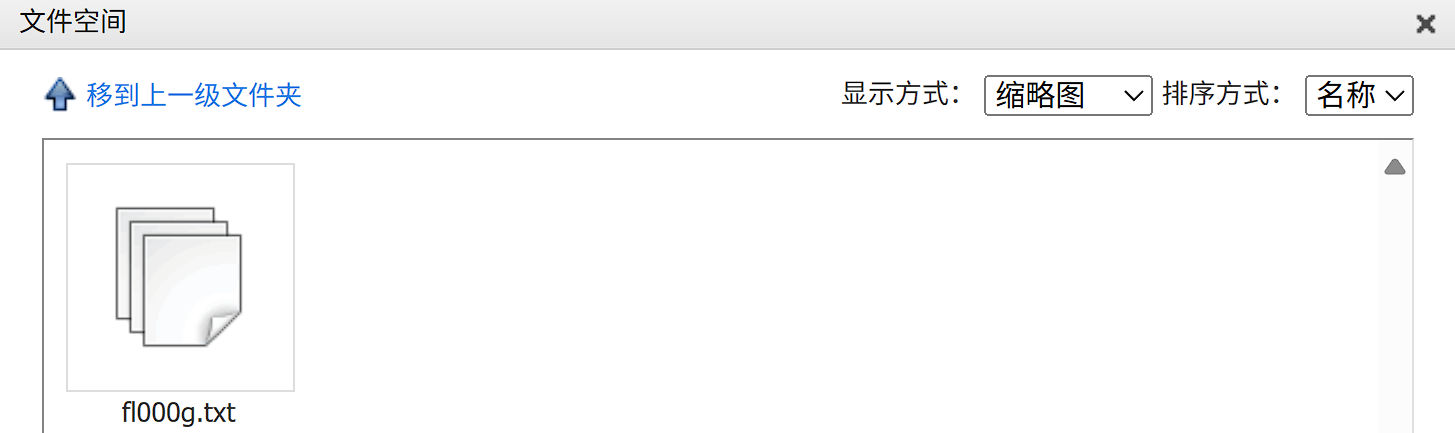

打开fl000g.txt:

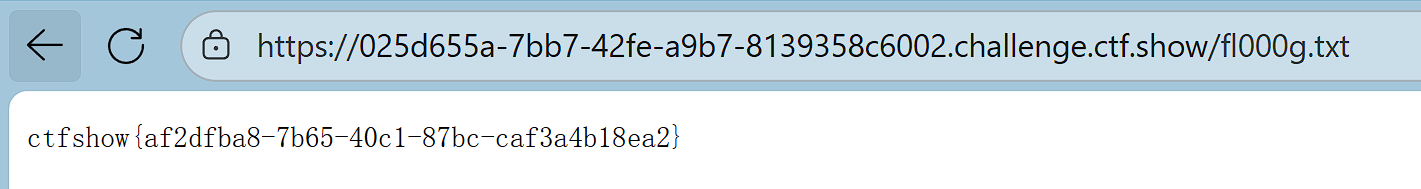

flag的值存储在flag_here中,我们只要在网页上访问fl000g.txt,就能看到它具体的值了:

ctfshow{af2dfba8-7b65-40c1-87bc-caf3a4b18ea2}

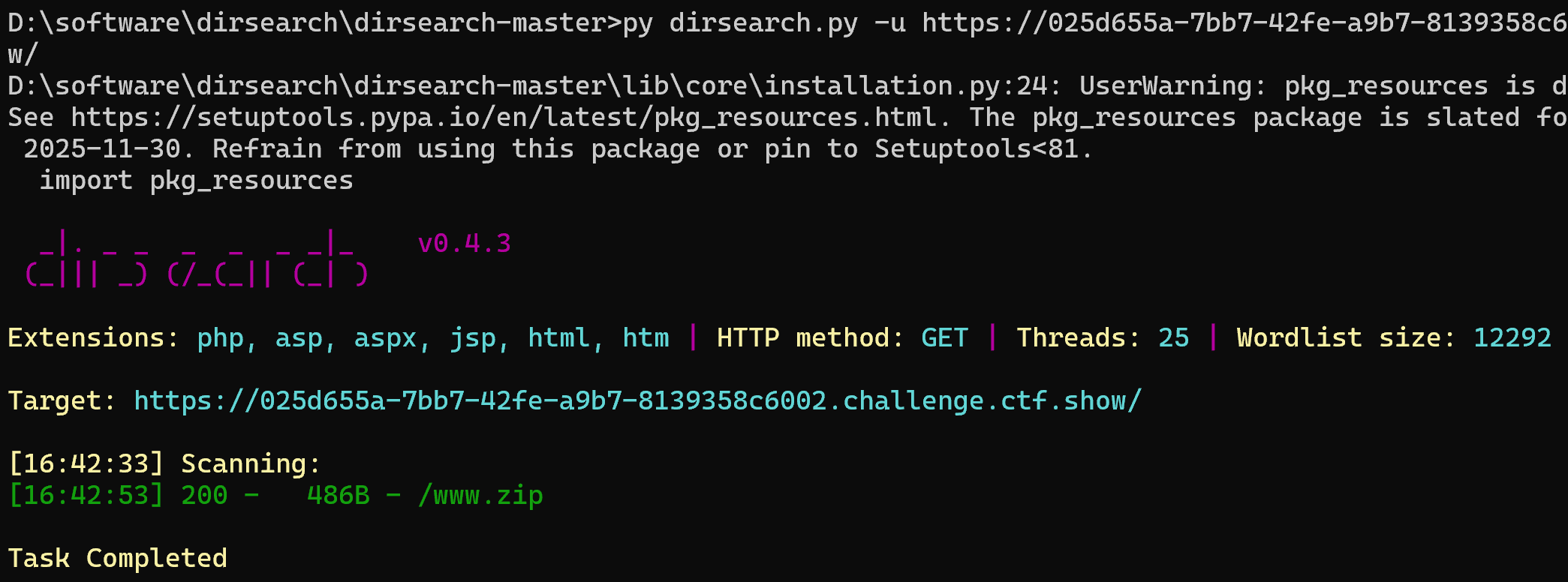

方法2-dirsearch扫描

py dirsearch.py -u https://…….challenge.ctf.show/

就算我们不知道代码泄露的知识,通过dirsearch扫描同样发现了www.zip。

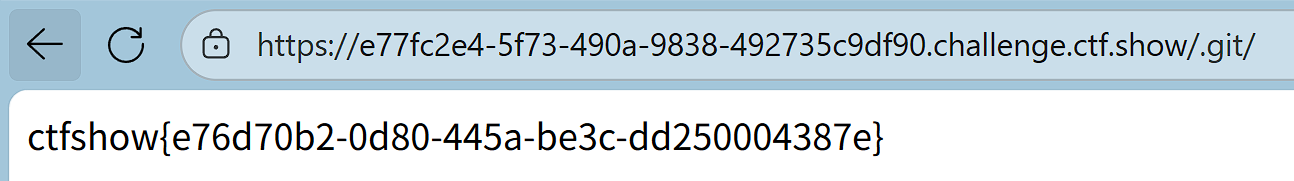

web7-git代码泄露

方法1:.git

在linux系统中,当使用git init初始化Git仓库时,Git 会在目录下创建一个名为.git的隐藏目录,如果管理员没有删除这个目录就上线网站,那么就会导致git代码泄露。

访问这个目录:

ctfshow{e76d70b2-0d80-445a-be3c-dd250004387e}

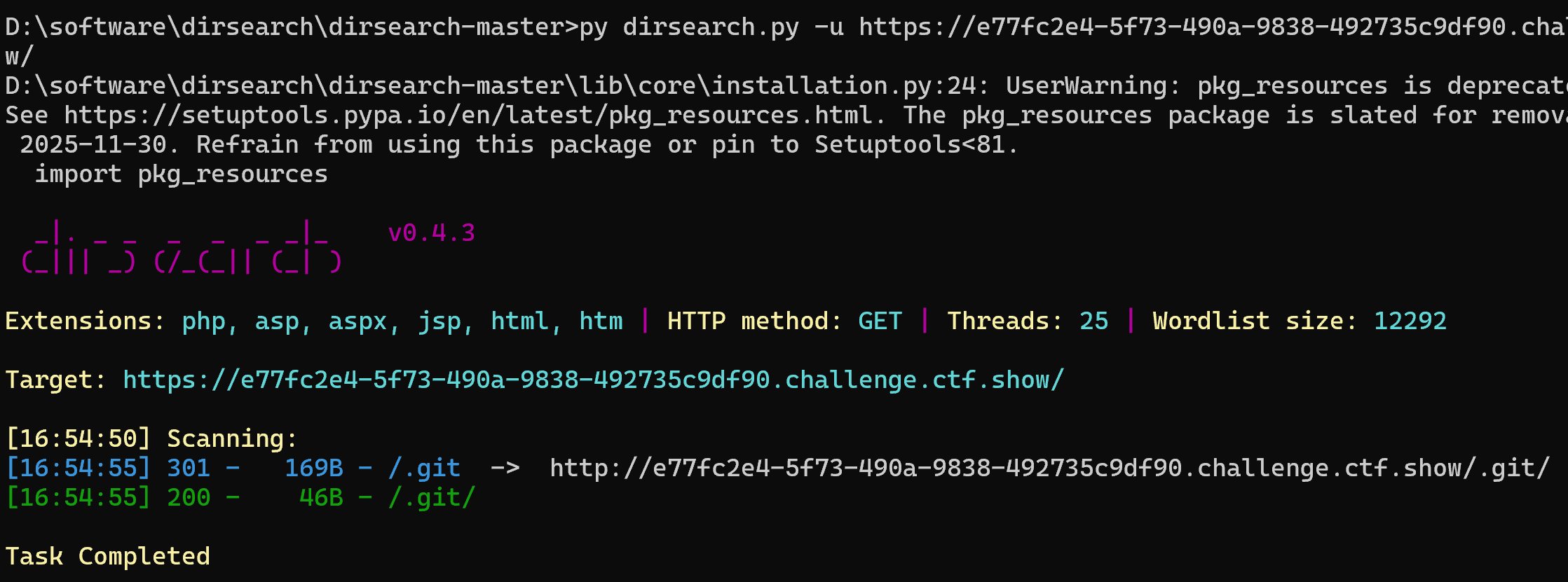

方法2:dirsearch扫描

py dirsearch.py -u https://…….challenge.ctf.show/

同样找到这个目录,访问它就能找到flag。

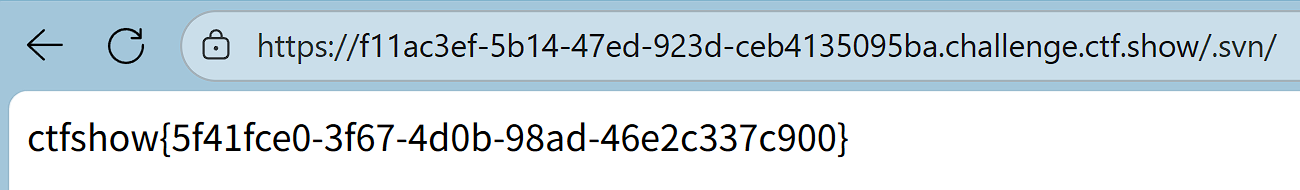

web8-信息svn泄露

方法1:.svn

与.git泄露类似,在Linux系统中,当使用svn checkout检出SVN工作副本时,SVN会在每个子目录创建一个名为.svn的隐藏目录,如果管理员没有删除这些目录就上线网站,那么就会导致svn代码泄露。

访问这个目录:

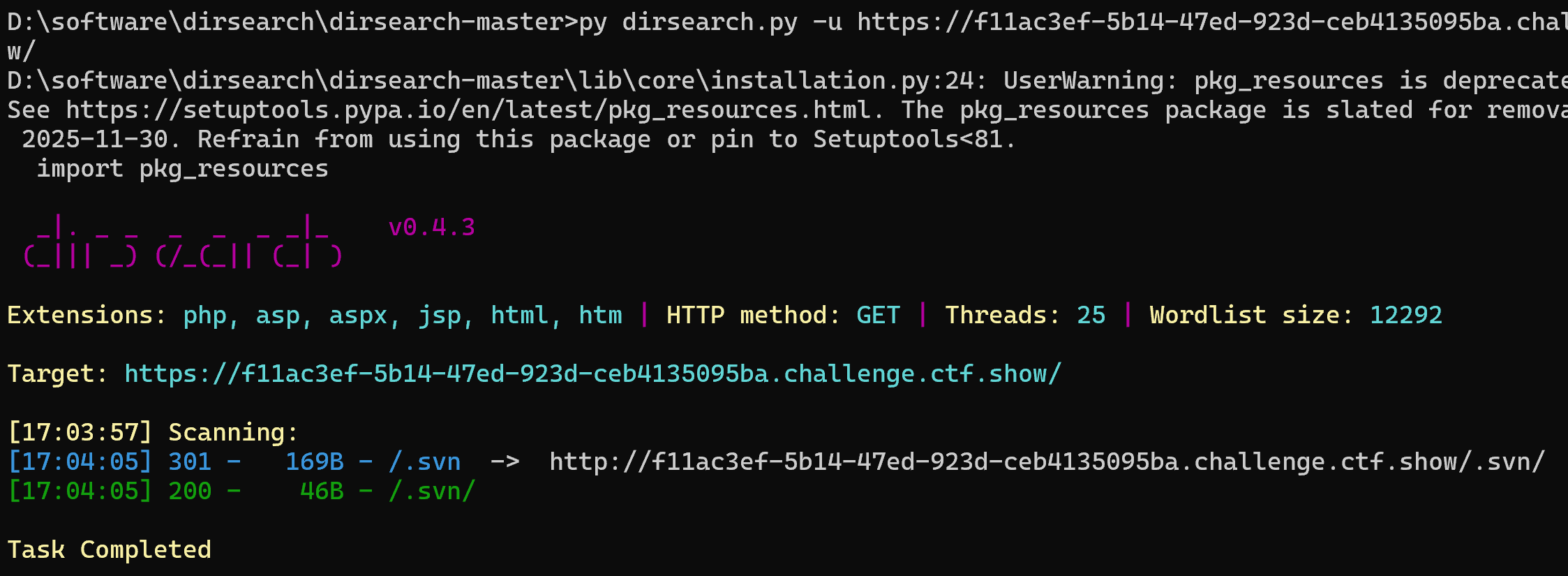

方法2:dirsearch扫描

py dirsearch.py -u https://…….challenge.ctf.show/

又扫到了,所以不知道怎么办就扫一扫吧。

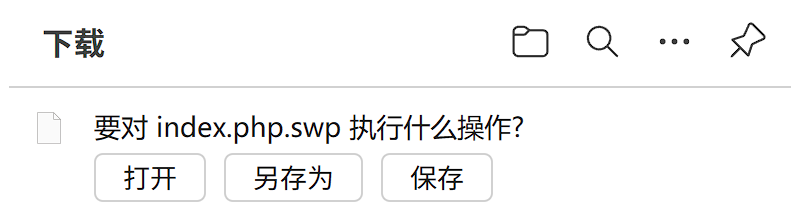

web9-vim缓存信息泄露

在 Linux 系统中,当使用vim编辑文件时,vim会在文件所在目录创建以 . 开头的隐藏缓存文件(如.filename.swp),如果管理员在编辑敏感文件后异常退出(如强制关闭终端、系统崩溃)而未清理这些缓存文件,那么就会导致vim缓存信息泄露。

访问主页文件的缓存文件,跳出来一个下载链接:

下载后打开:

ctfshow{9b2d90eb-a886-4c13-96ff-95dde249abaa}

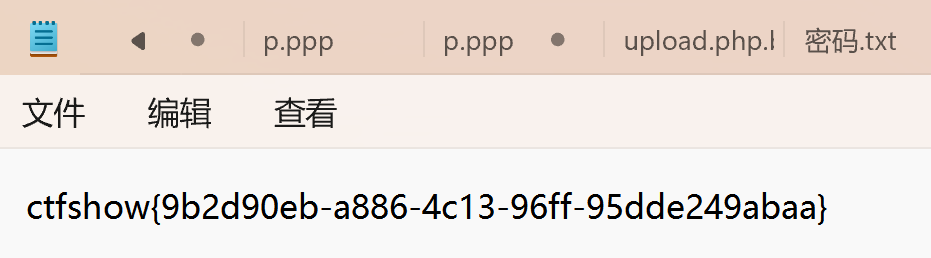

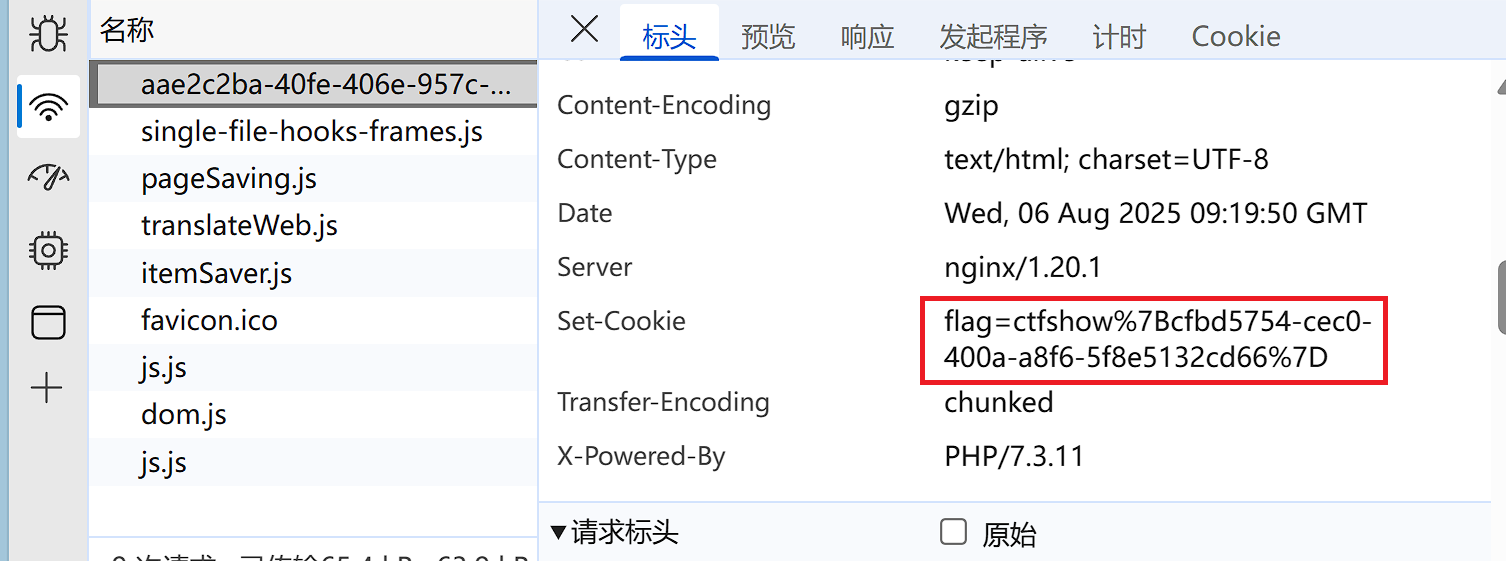

web10-cookie

根据提示:

cookie 只是一块饼干,不能存放任何隐私数据右键检查,查看网络,刷新,抓包看一下cookie:

把%7B改回{,%7D改回},得到了flag:

flag=ctfshow{cfbd5754-cec0-400a-a8f6-5f8e5132cd66}

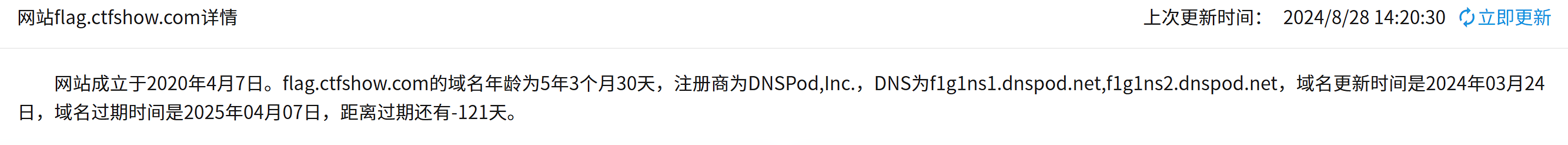

web11-DNS

域名其实也可以隐藏信息,比如flag.ctfshow.com就隐藏了一条信息。提示可以在阿里云网站运维检测平台查询该域名,查了一下查不到。

又在域名Whois查询 - 站长工具站长工具 - 站长之家域名Whois查询 - 站长工具上扫了一下:

过期了。难道是我扫描的方式不对?欢迎扫出来的同学来和我交流~

web12-robots.txt2

方法1:

没有线索,尝试访问robots.txt,这里可能写了爬虫不被允许的路径。或者用dirsearch找到线索:

访问robots.txt:

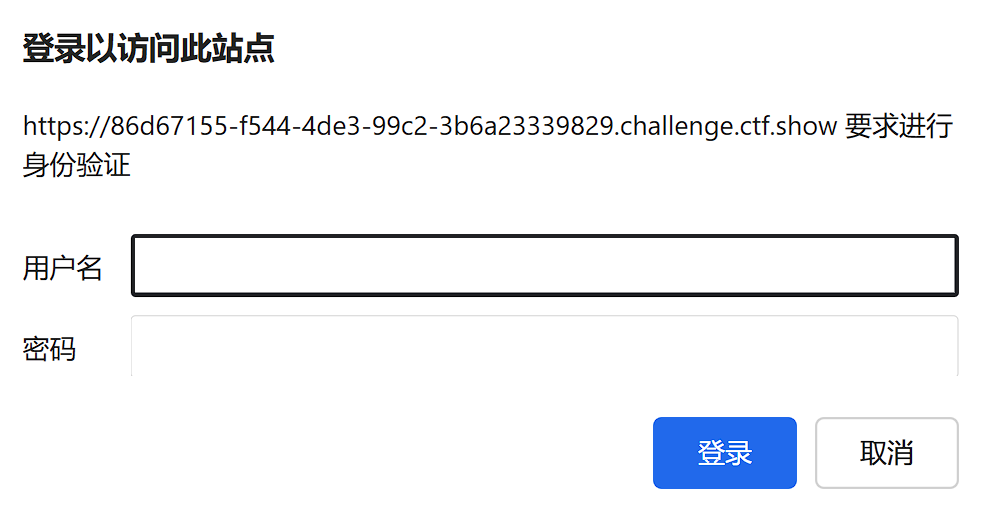

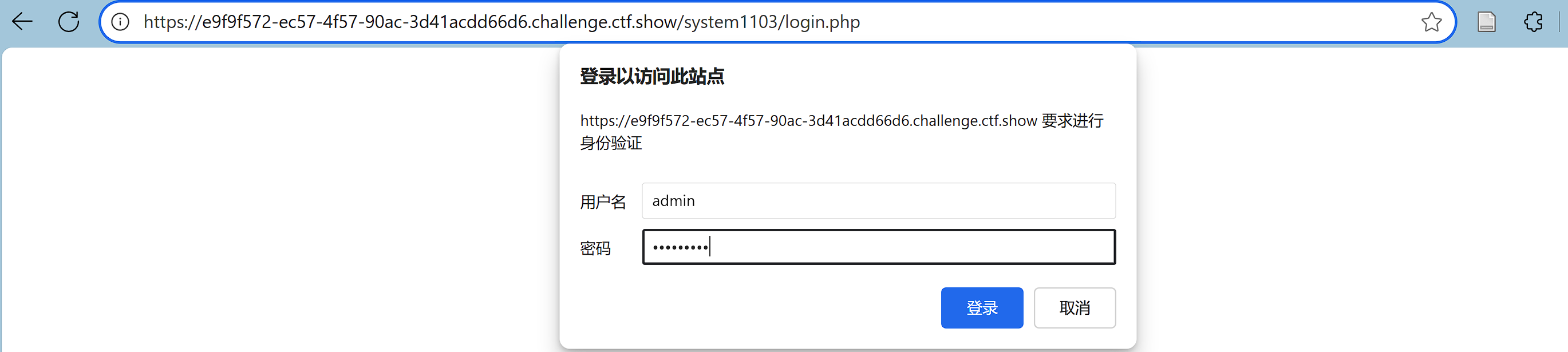

访问admin目录,跳出来一个弹窗要求输入账号密码:

账号猜测是admin,密码竟然是页面最下方的这个热线电话:

得到flag:

ctfshow{a0280ced-ee30-493e-a3bc-7534695d1653}

web13-敏感信息

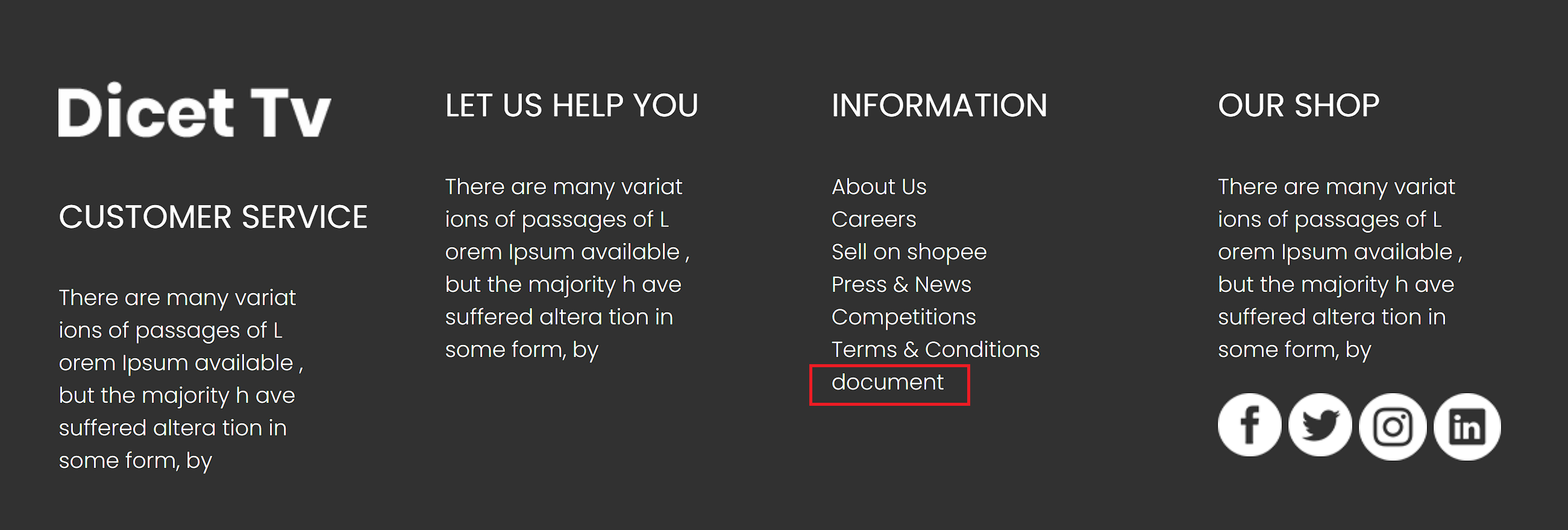

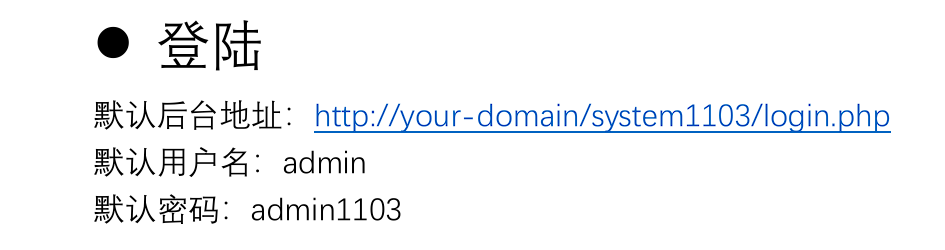

技术文档里面不要出现敏感信息,部署到生产环境后及时修改默认密码。当前文档里可能有敏感信息,该系统使用的可能是默认密码。

翻到最下面,点开document这个文档:

里面显示了登录的账号密码:

访问后台,登录:

得到flag:

ctfshow{c67166f3-9fa5-4b68-99db-a12aecc9eb3b}

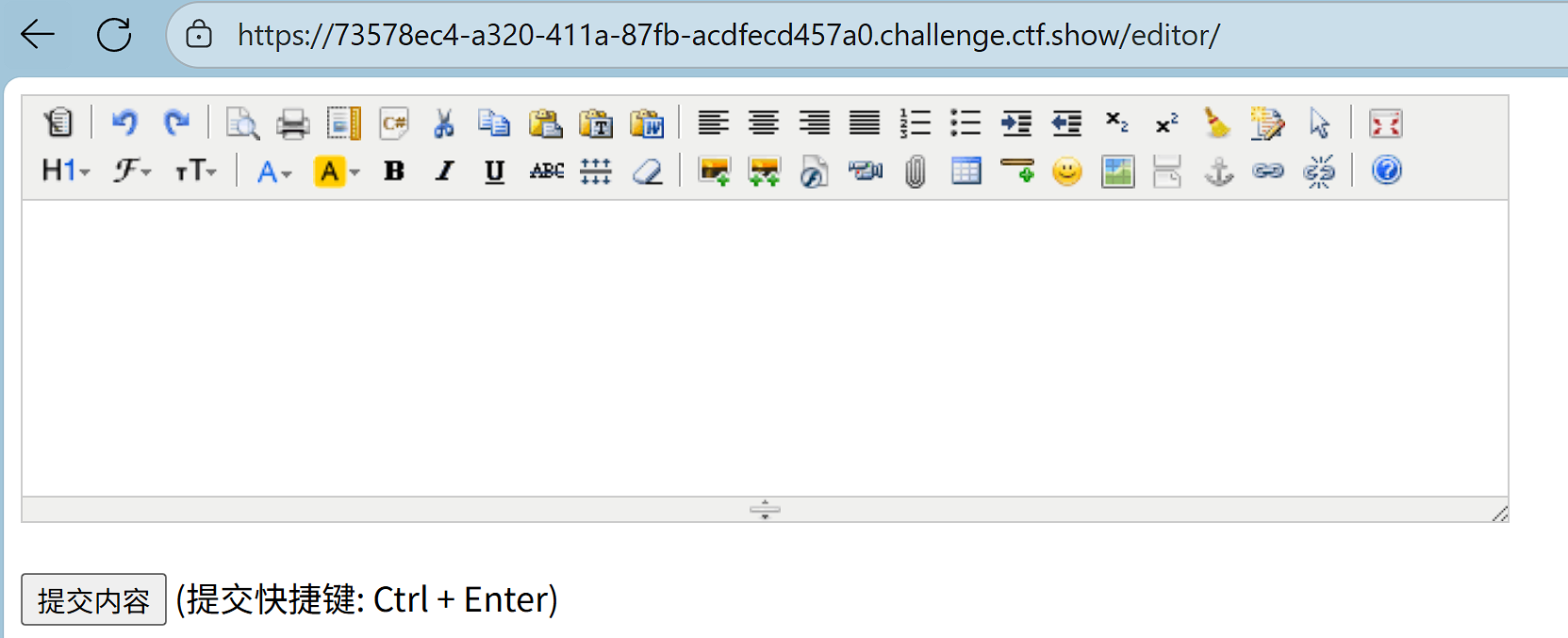

web14-editor

有时候源码里面就能不经意间泄露重要(editor)的信息,默认配置害死人在 Web 开发中,editor目录通常用于存放文本编辑器的文件。这些编辑器是网页上的“富文本编辑器”,类似于在网页上写文章、评论时看到的带格式的文本框,如下:

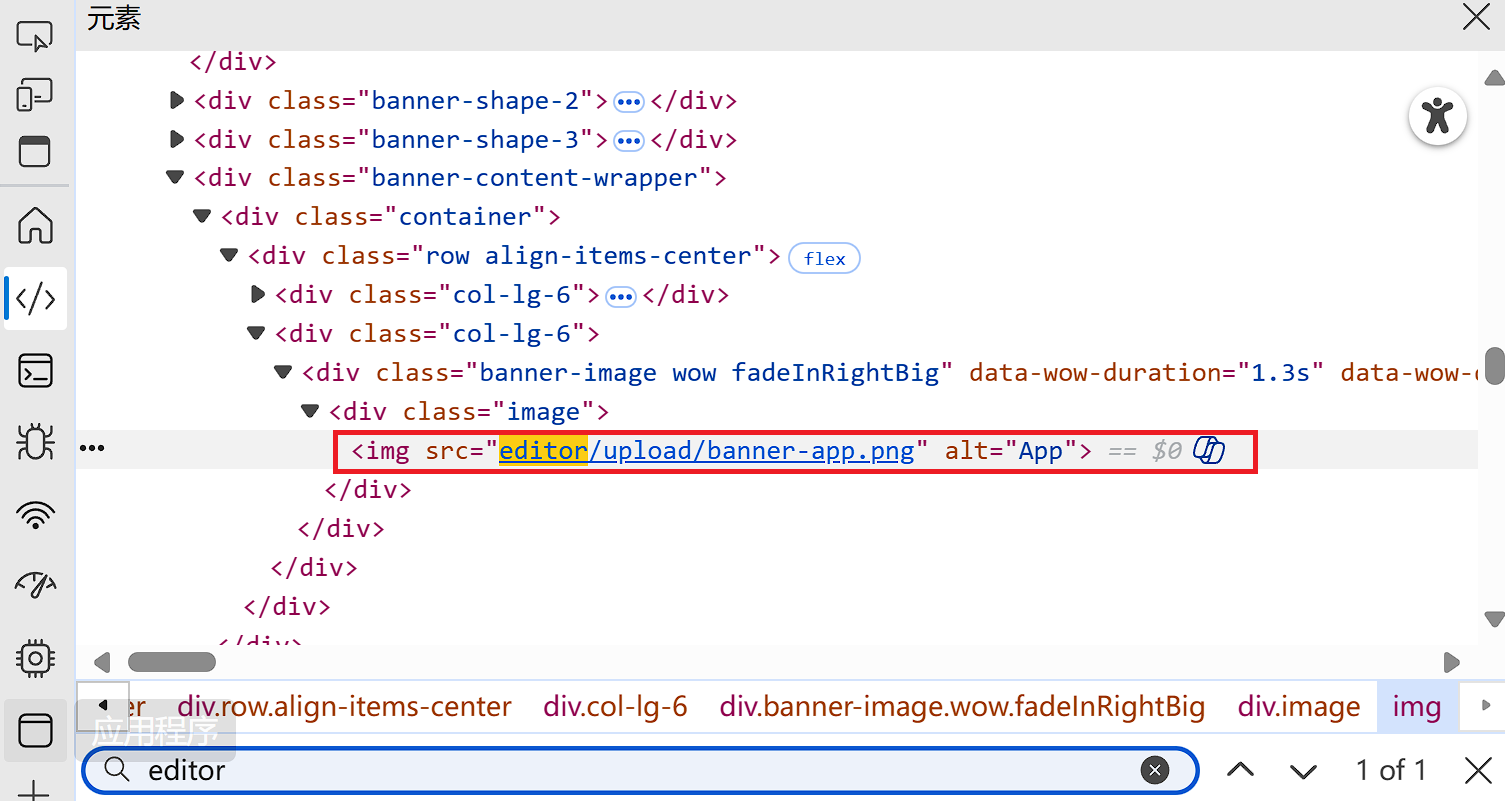

根据题目的提示,源码泄露了editor的信息,打开源码搜索editor:

或者用dirsearch也可以扫描到:

尝试访问这个路径:

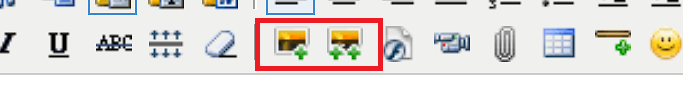

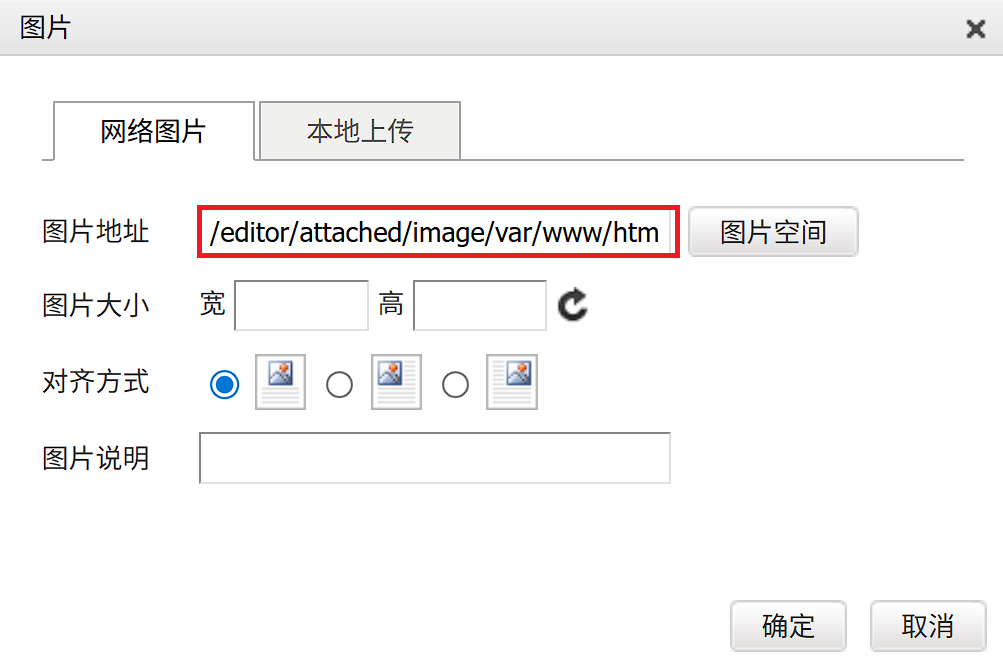

看到一个文档编辑器。这个上面有很多按钮,中间有一个图片上传:

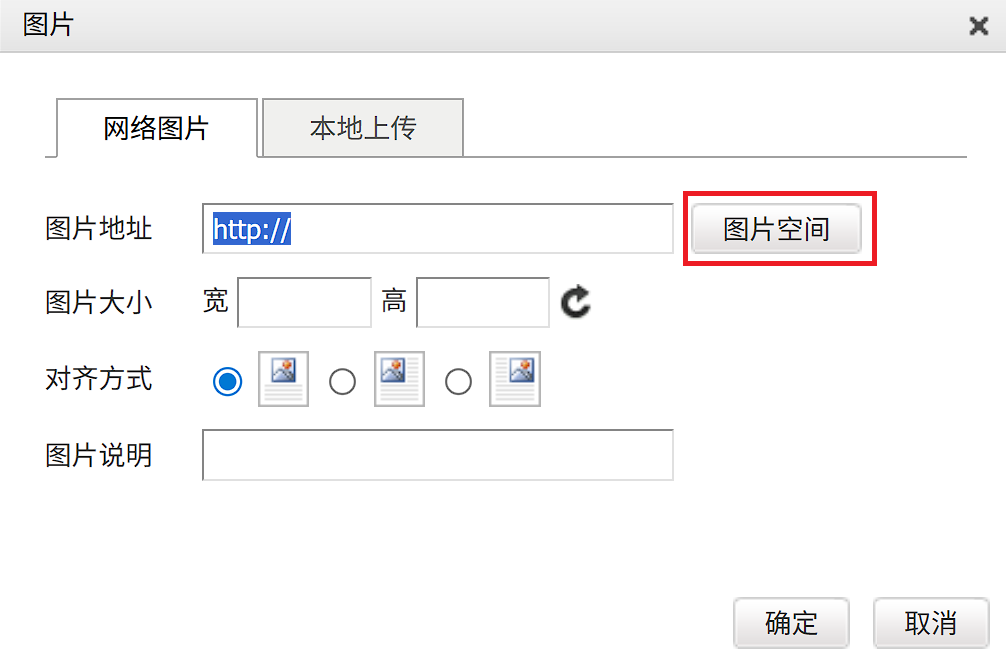

点第一个跳出来一个上传界面,点击图片空间按钮:

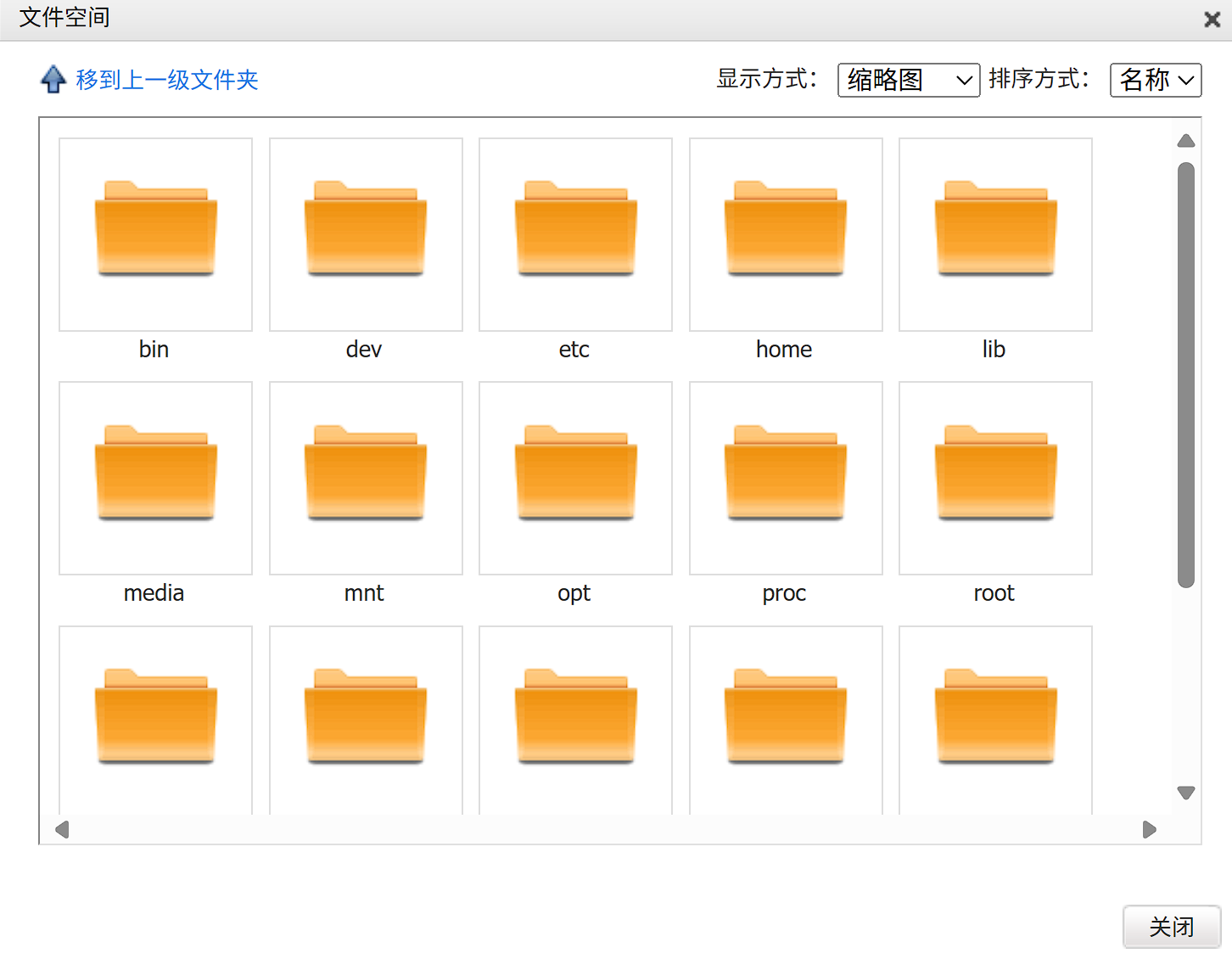

点击之后发现,可以直接查看服务器的目录:

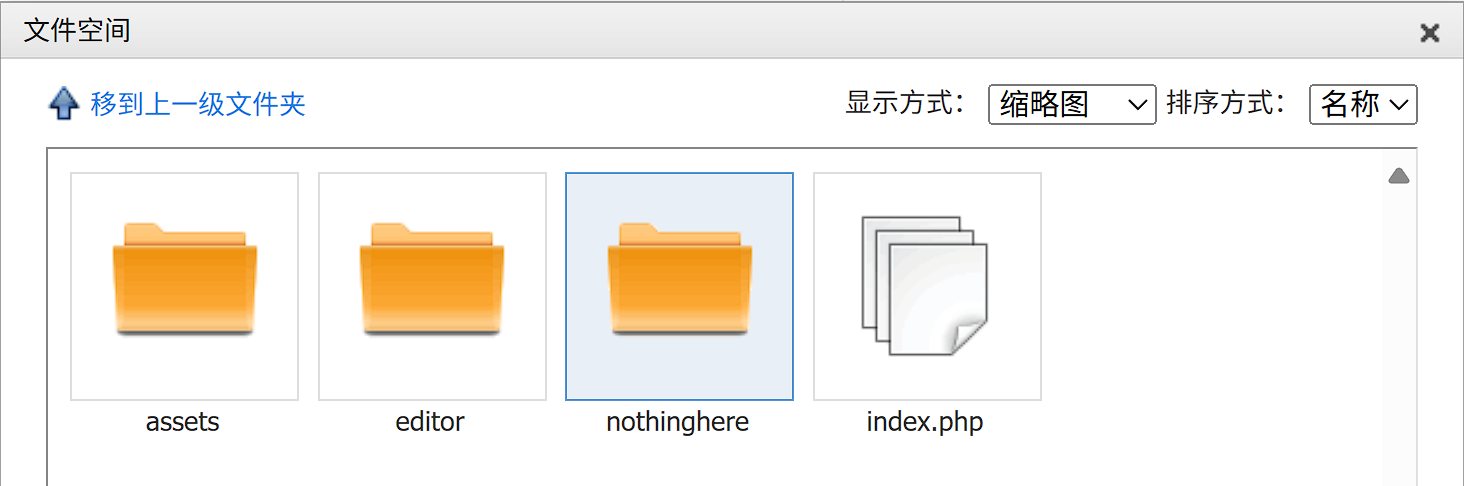

由于题目中提到了默认配置,我们想到网页文件在linux中的默认存放位置是/var/www/html,访问一下这个目录。在这里看到了一个可疑文件:

在里面找到了flag:

选中它之后,出现一个地址:

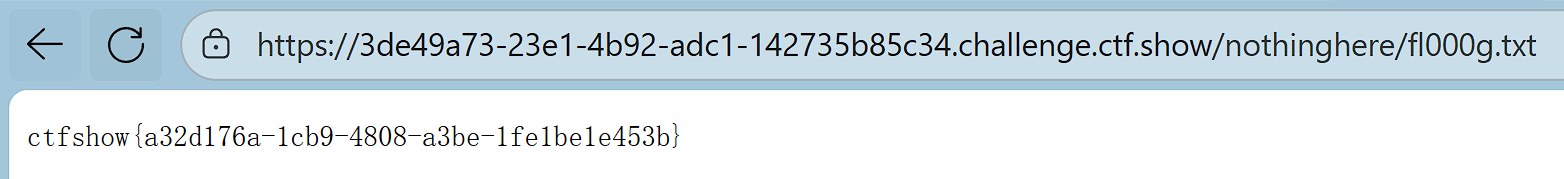

/editor/attached/image/var/www/html/nothinghere/fl000g.txt因为当前网页的存储位置是在/editor/attached/image/var/www/html/,所以我们只要在url后再加上nothinghere/fl000g.txt:

https://…….challenge.ctf.show/nothinghere/fl000g.txt得到flag:

ctfshow{a32d176a-1cb9-4808-a3be-1fe1be1e453b}

web15-密保问题

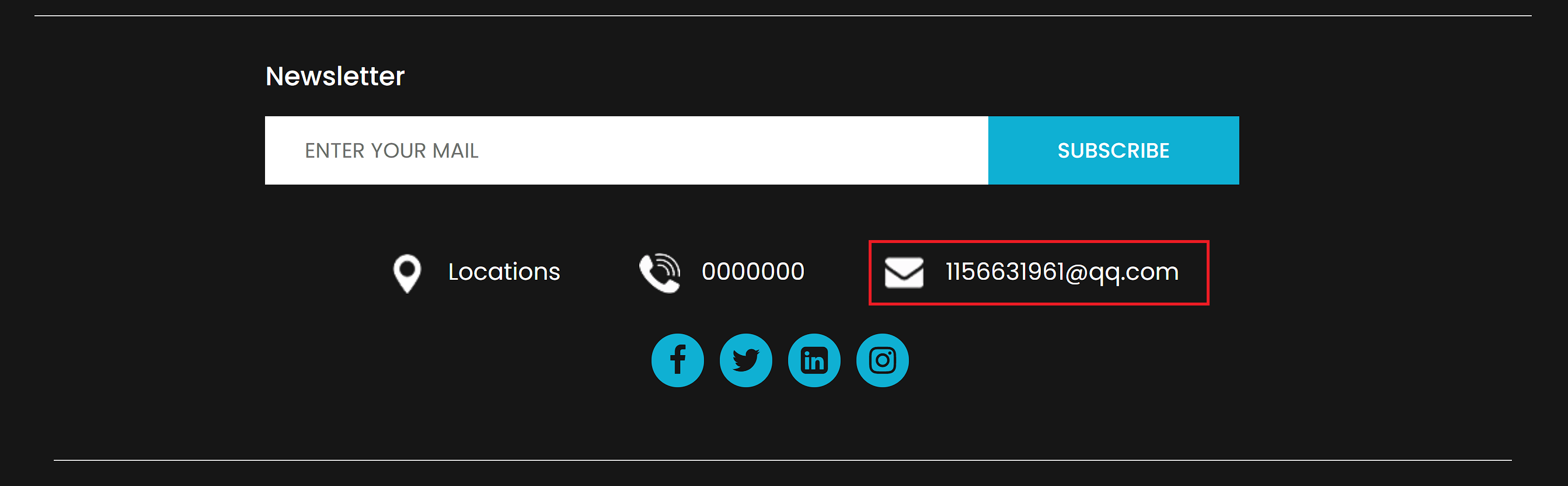

公开的信息比如邮箱,可能造成信息泄露,产生严重后果。在网页上找到一个邮箱:

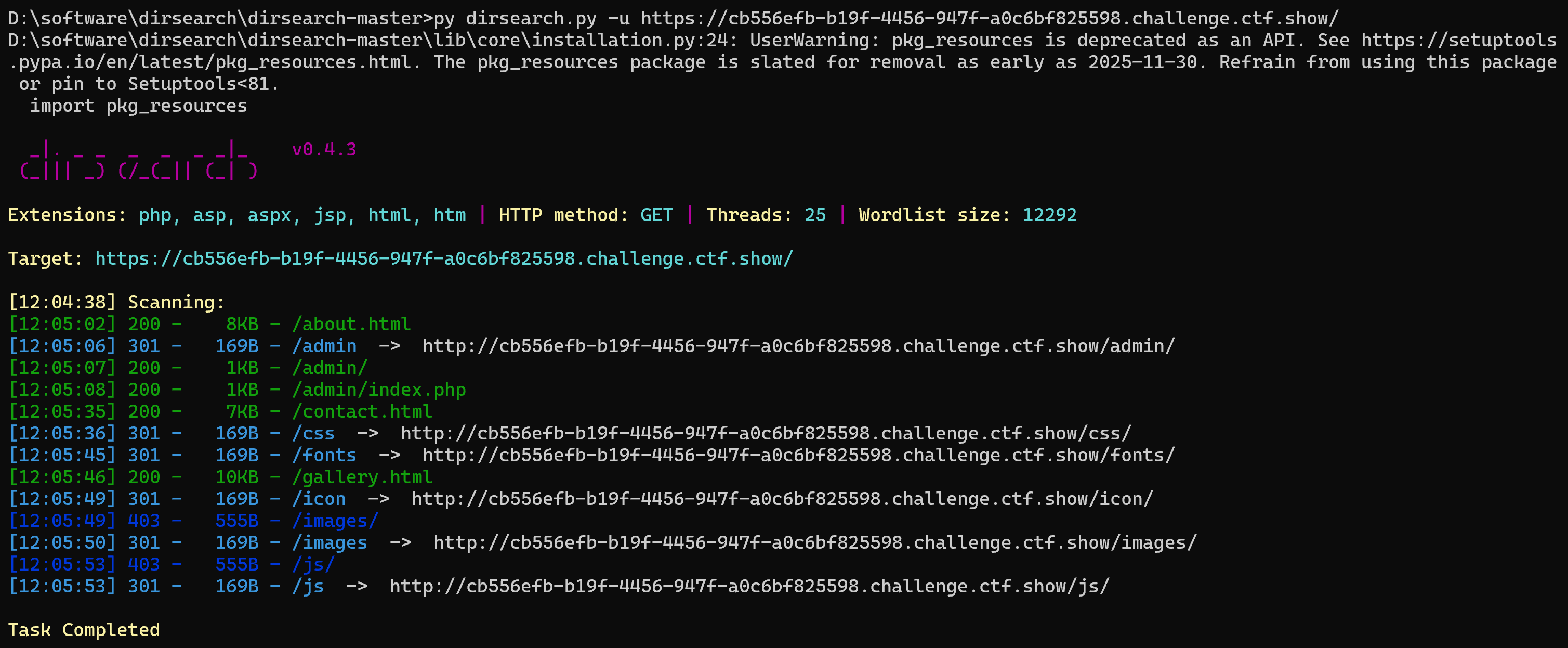

没有别的信息了,用dirsearch扫描一下:

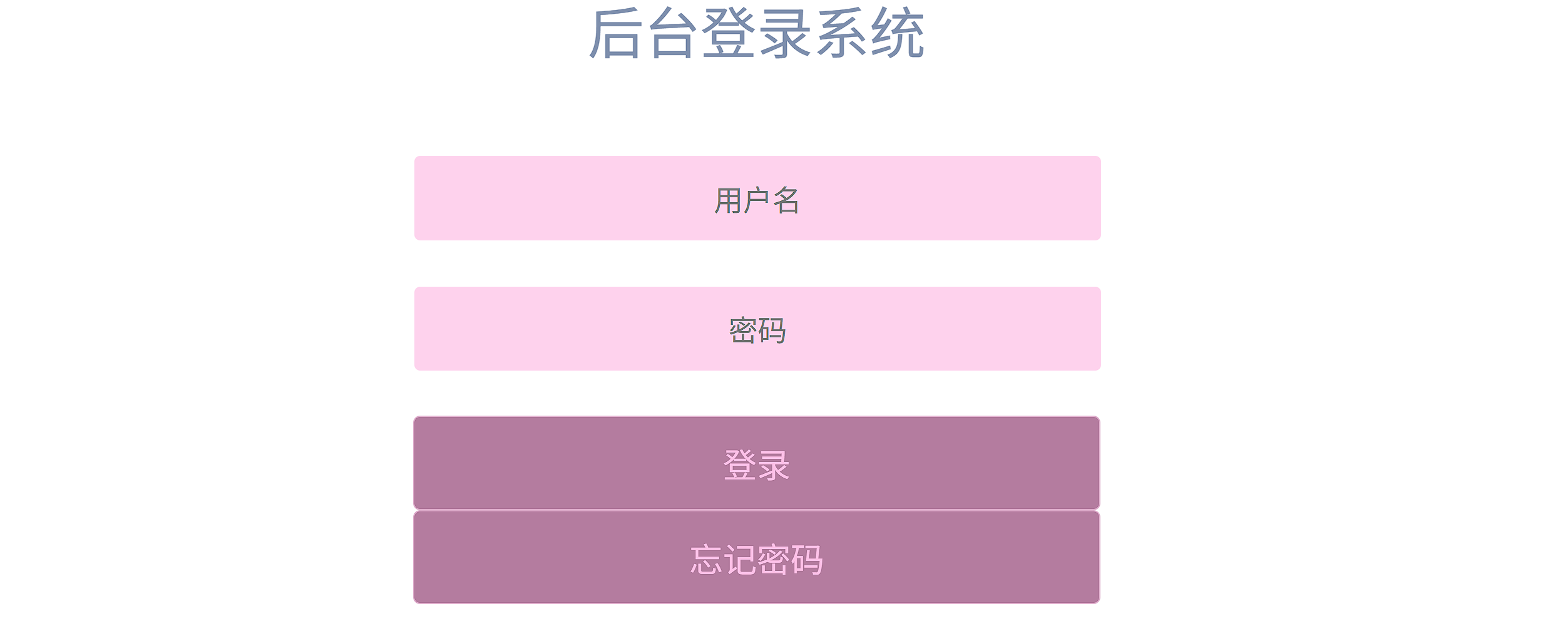

去admin目录下看看,找到一个登录系统:

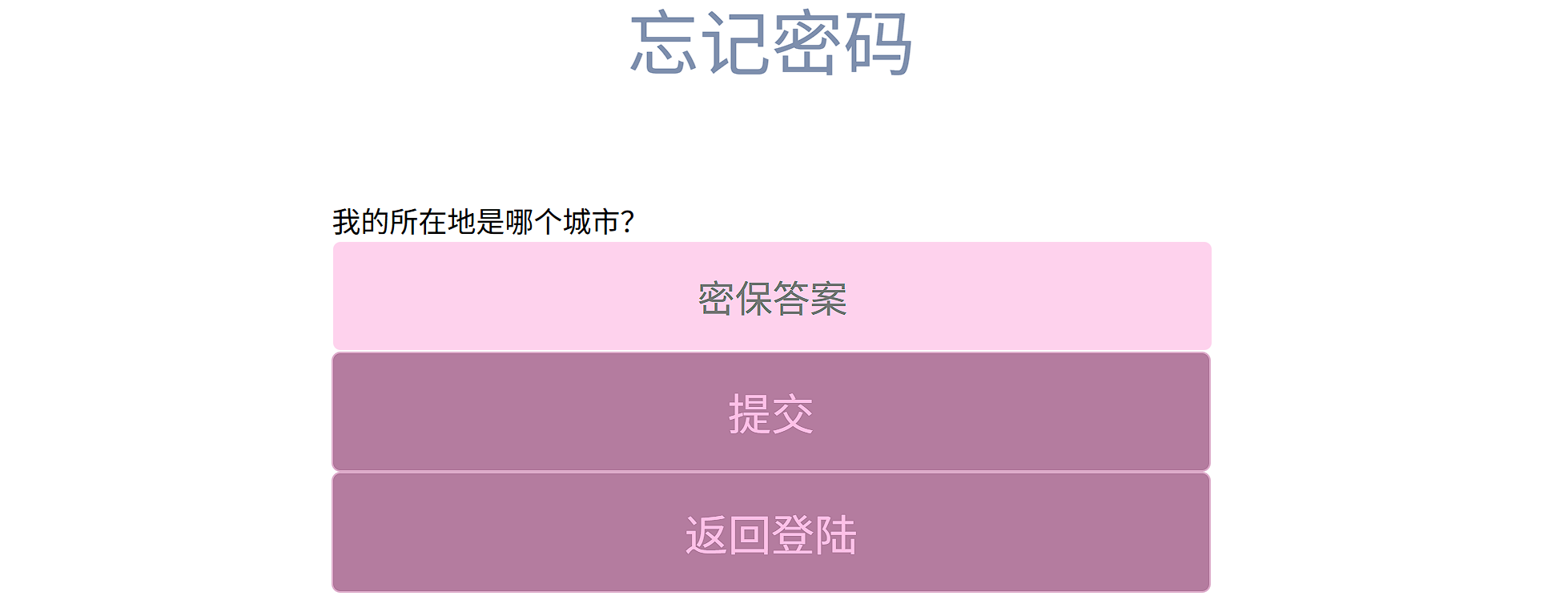

用户名用刚刚找到的qq邮箱,密码不知道,点忘记密码:

直接用自己的qq去加好友,看下对方的城市:

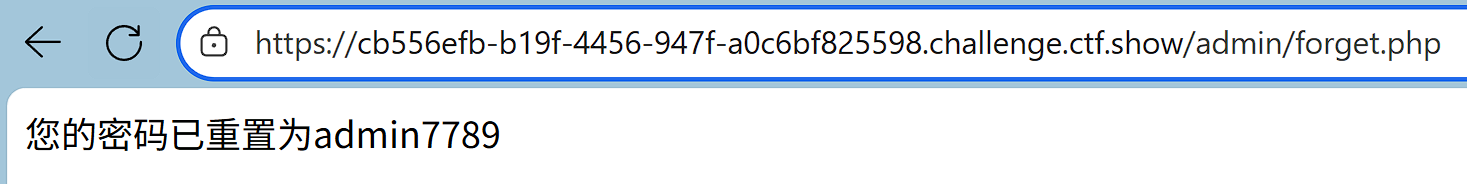

密保答案输入西安,提交:

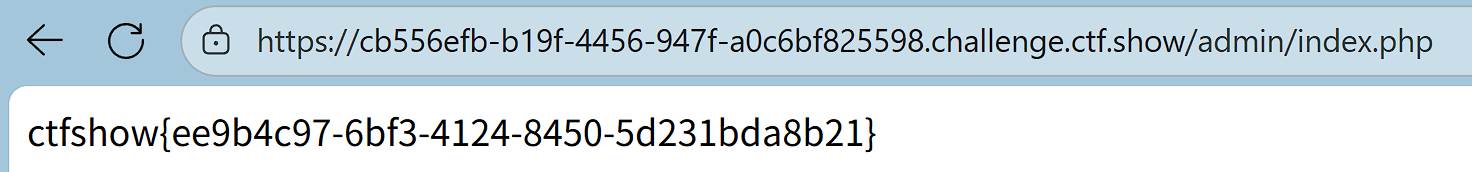

用重置后的密码登录。用户名试了一下是admin而不是qq邮箱。获得flag:

ctfshow{ee9b4c97-6bf3-4124-8450-5d231bda8b21}

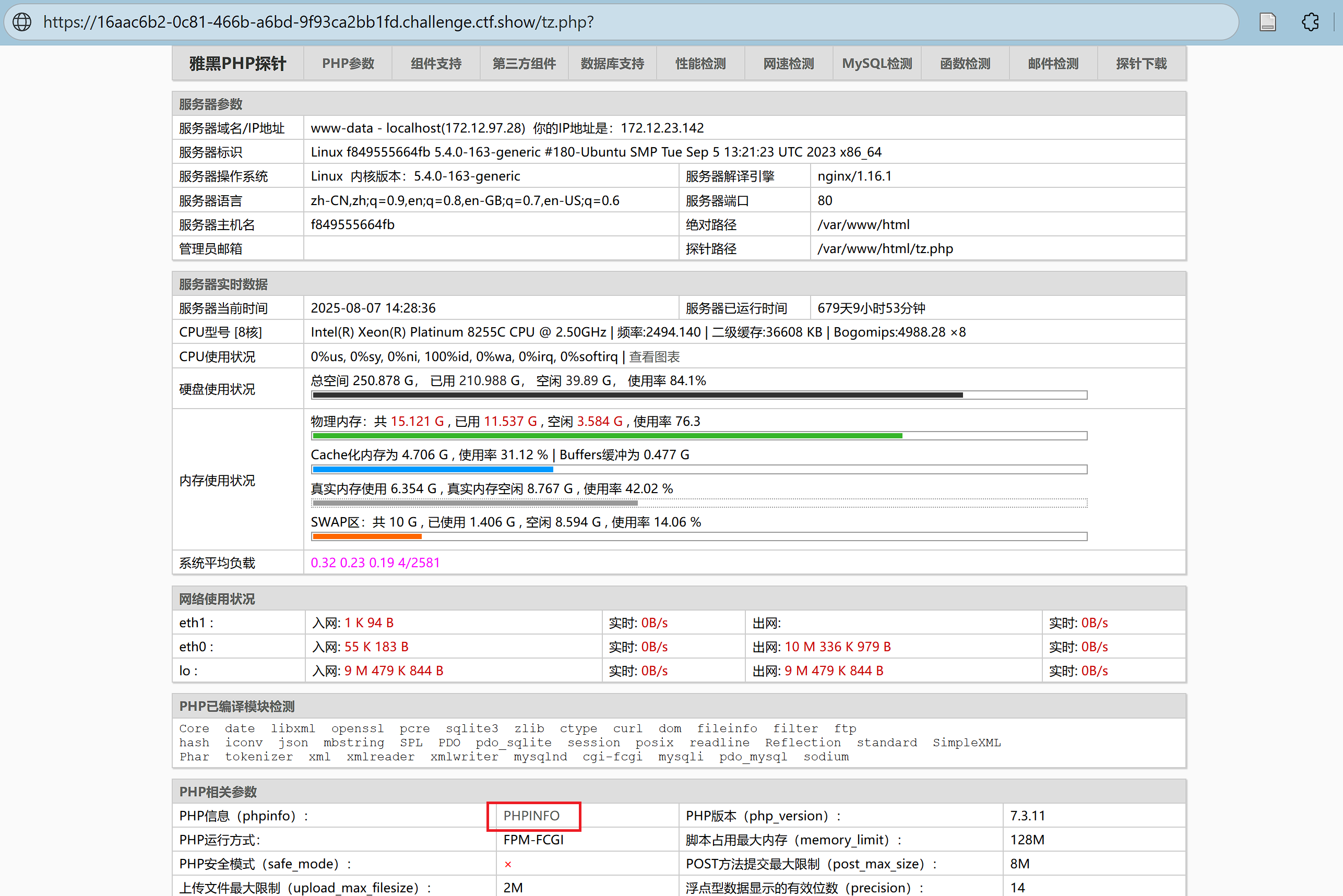

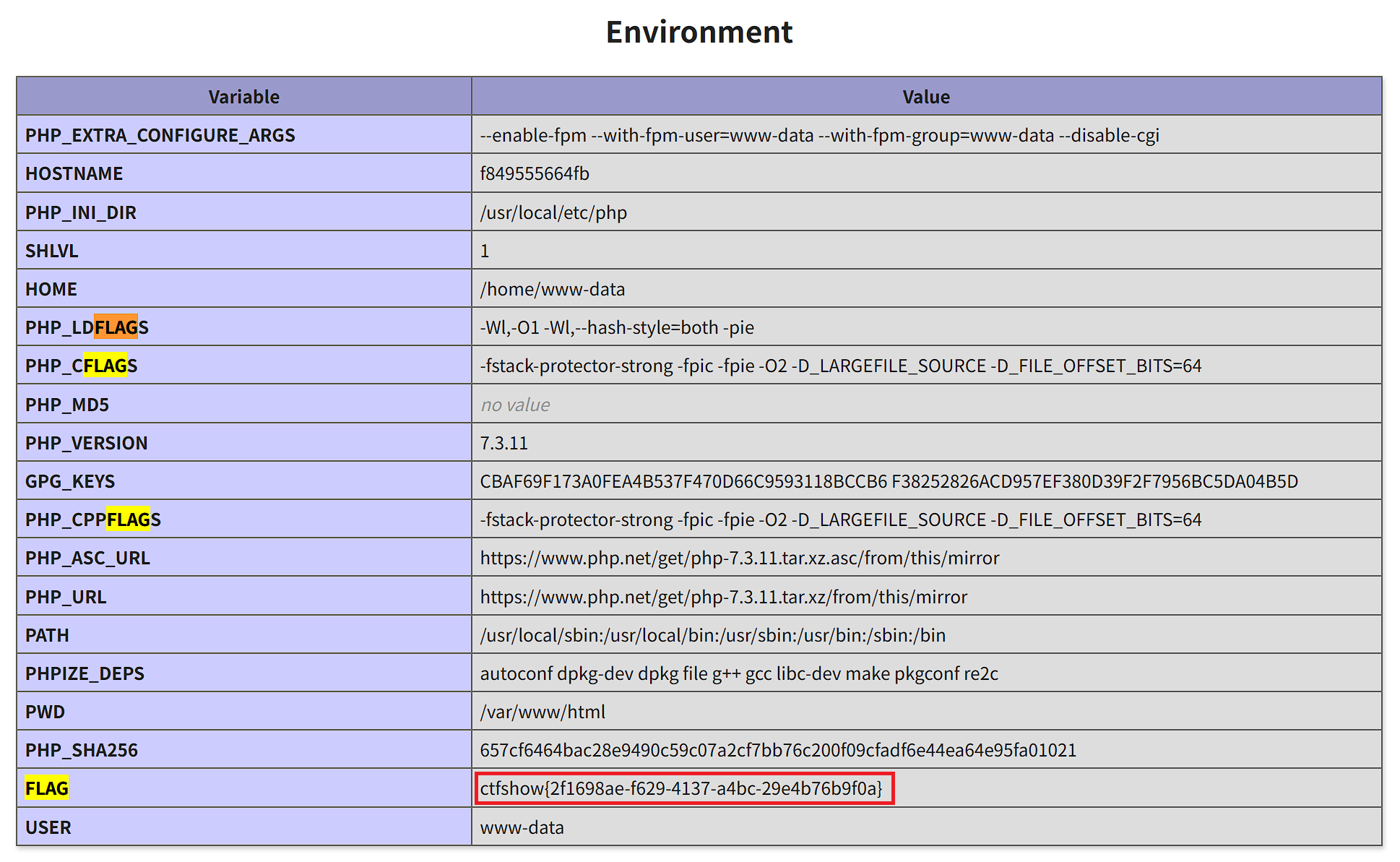

web16-php探针

PHP探针是用来探测空间、服务器运行状况和PHP信息用的,探针可以实时查看服务器硬盘资源、内存占用、网卡 流量、系统负载、服务器时间等信息。

常见的探针有phpinfo、雅黑探针、UPUPWPHP探针等,它们的文件名如下:

phpinfo:info.php

雅黑探针:tz.php

UPUPWPHP探针:u.php本题考查雅黑探针,URL后缀名添加/tz.php:

点击phpinfo,找到flag:

ctfshow{2f1698ae-f629-4137-a4bc-29e4b76b9f0a}

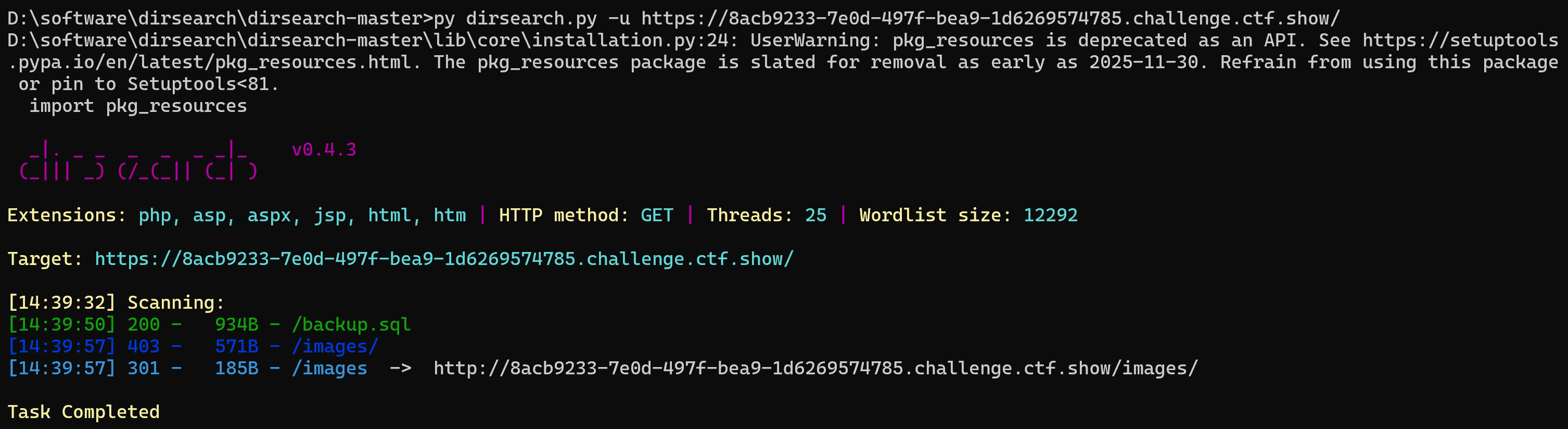

web17-sql备份

备份的sql文件会泄露敏感信息sql的备份文件一般在backup.sql。不知道也没事,dirsearch可以扫描出来。

访问它,跳出下载链接:

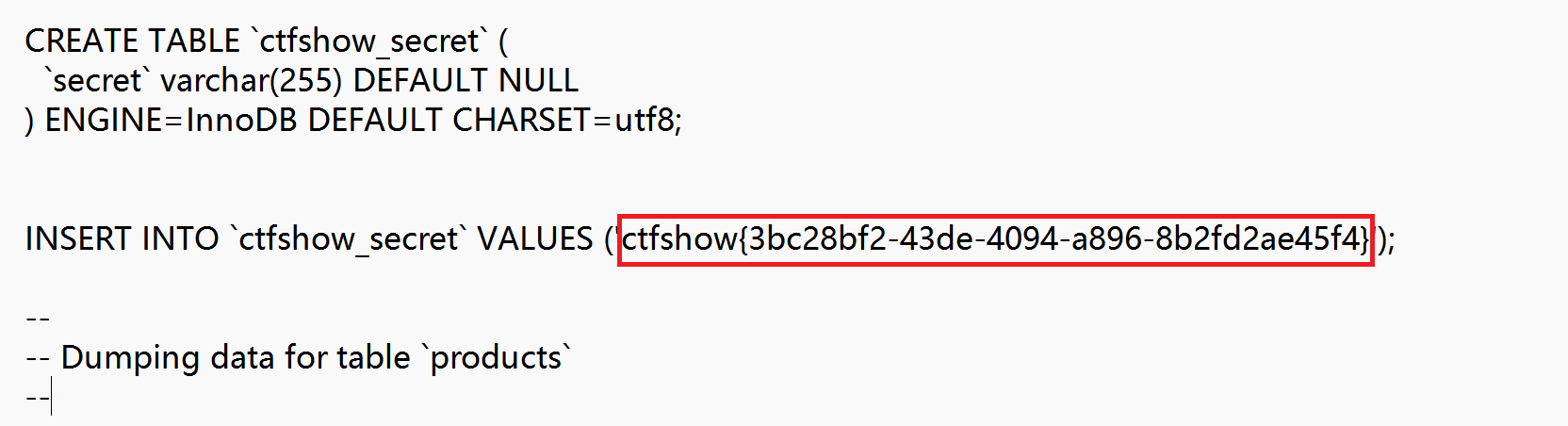

下载并打开,直接找到flag:

ctfshow{3bc28bf2-43de-4094-a896-8b2fd2ae45f4}

web18-bird

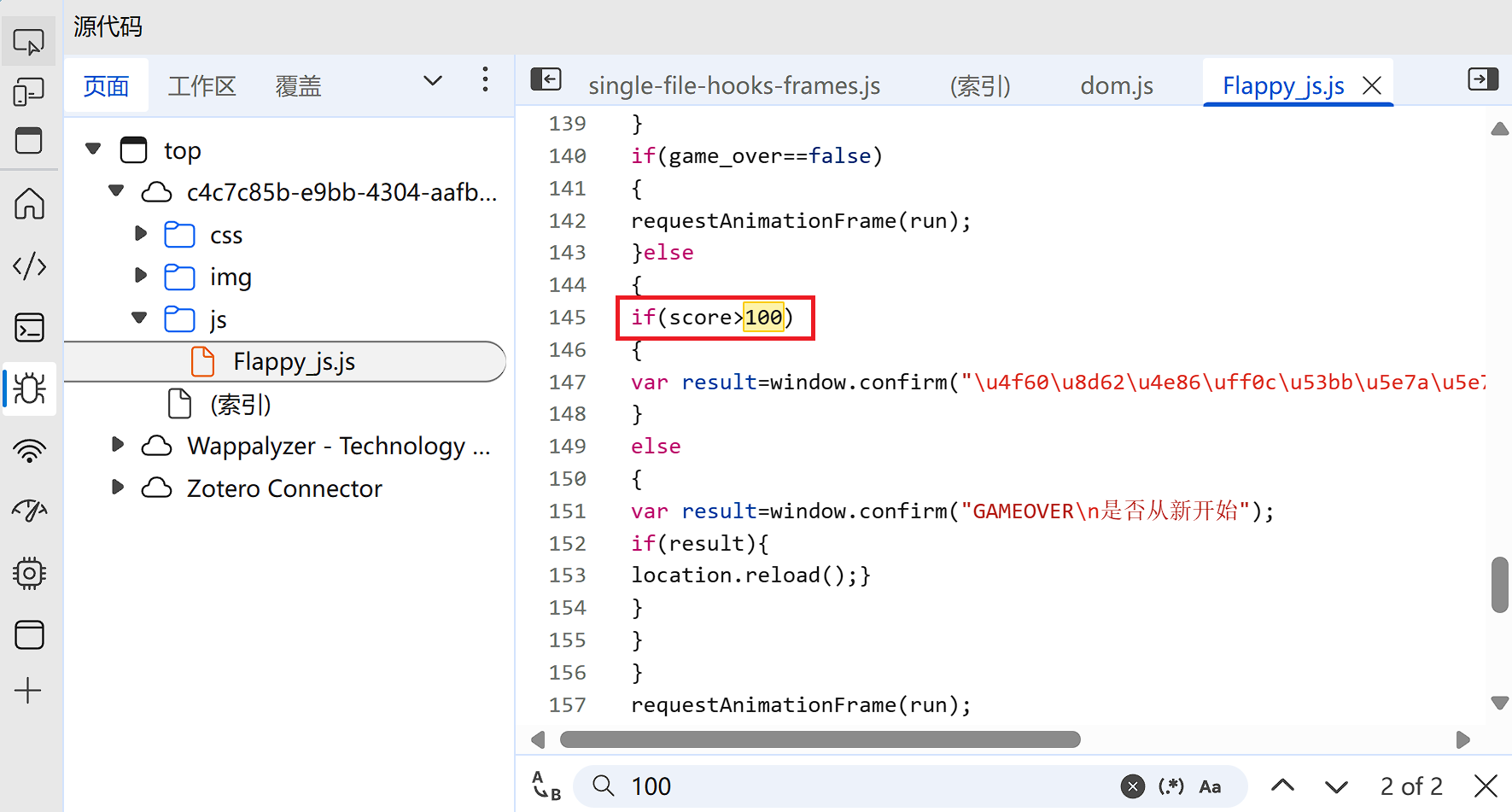

不要着急,休息,休息一会儿,玩101分给你flag打开后是一个游戏界面:

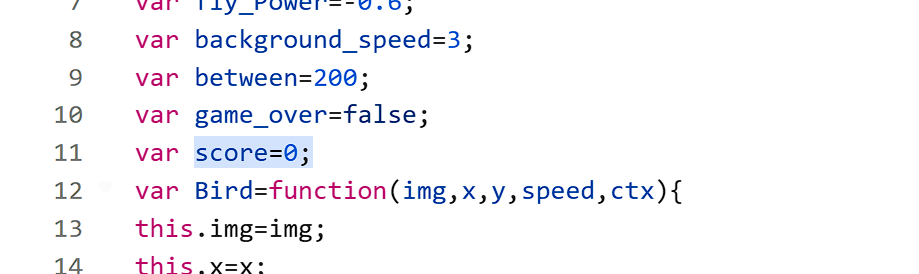

右键查看源代码,发现存储分数的变量是score:

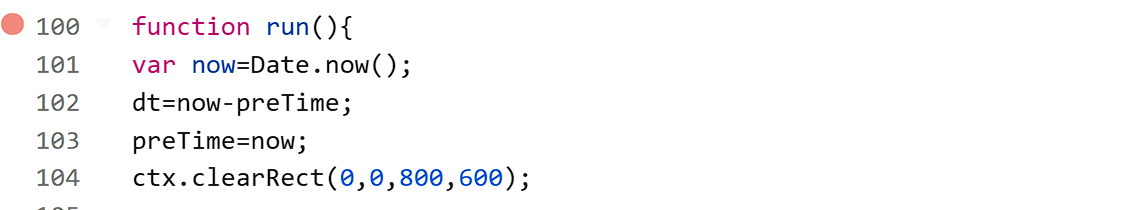

运行游戏的函数是run():

同时,score是在函数run()外赋值的。

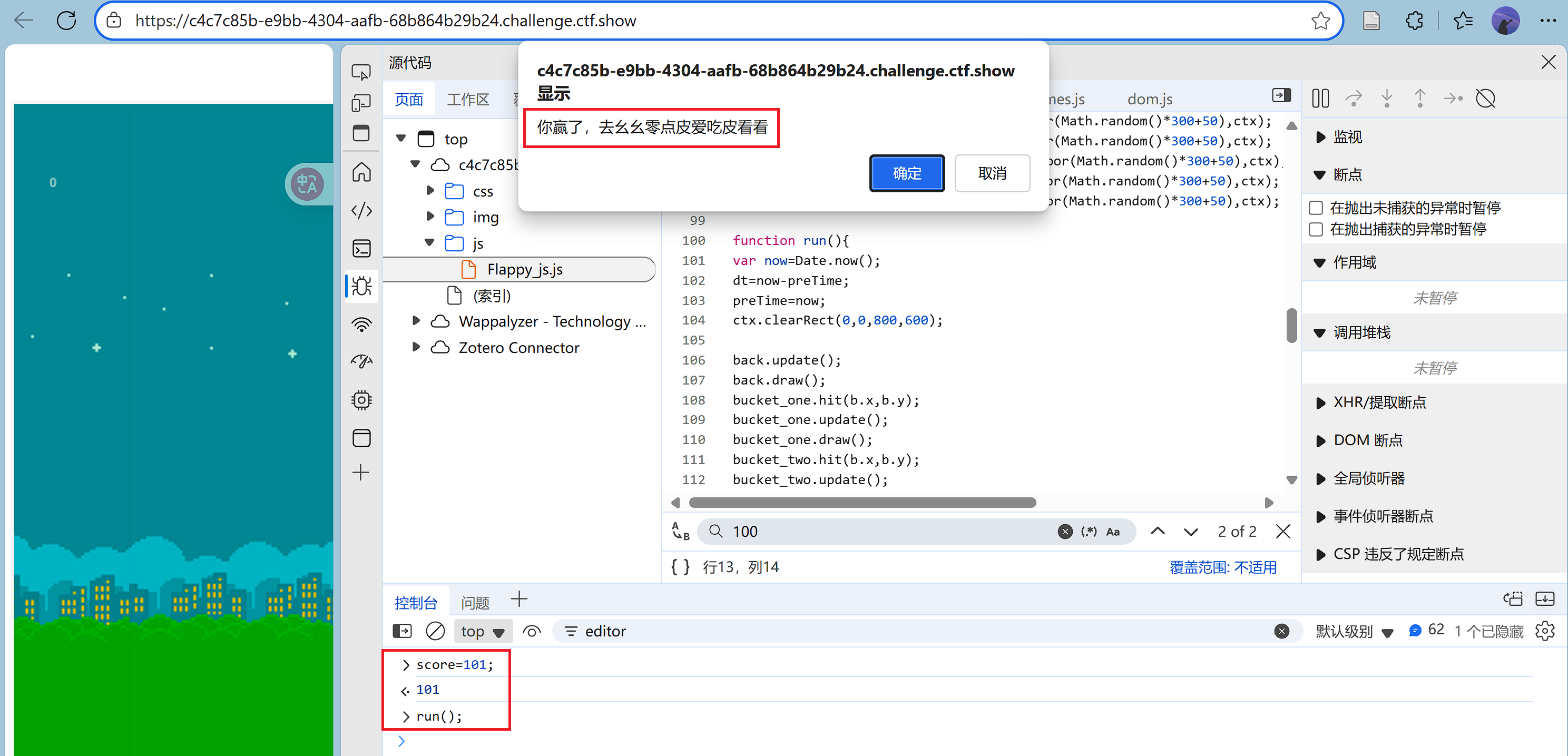

因此,现在控制台中给score赋值101,然后再运行run()函数,就能赢得游戏:

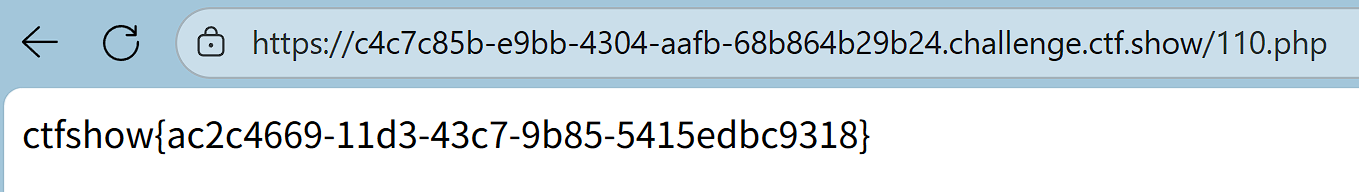

提示去110.php看看,访问:

ctfshow{ac2c4669-11d3-43c7-9b85-5415edbc9318}

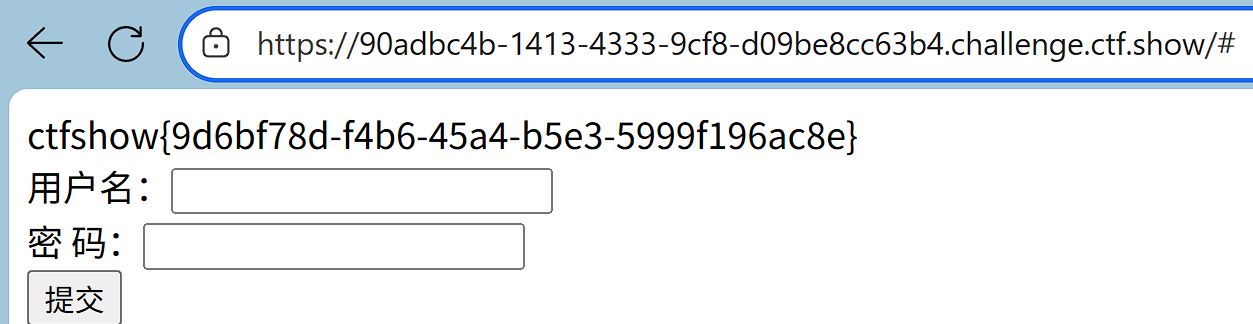

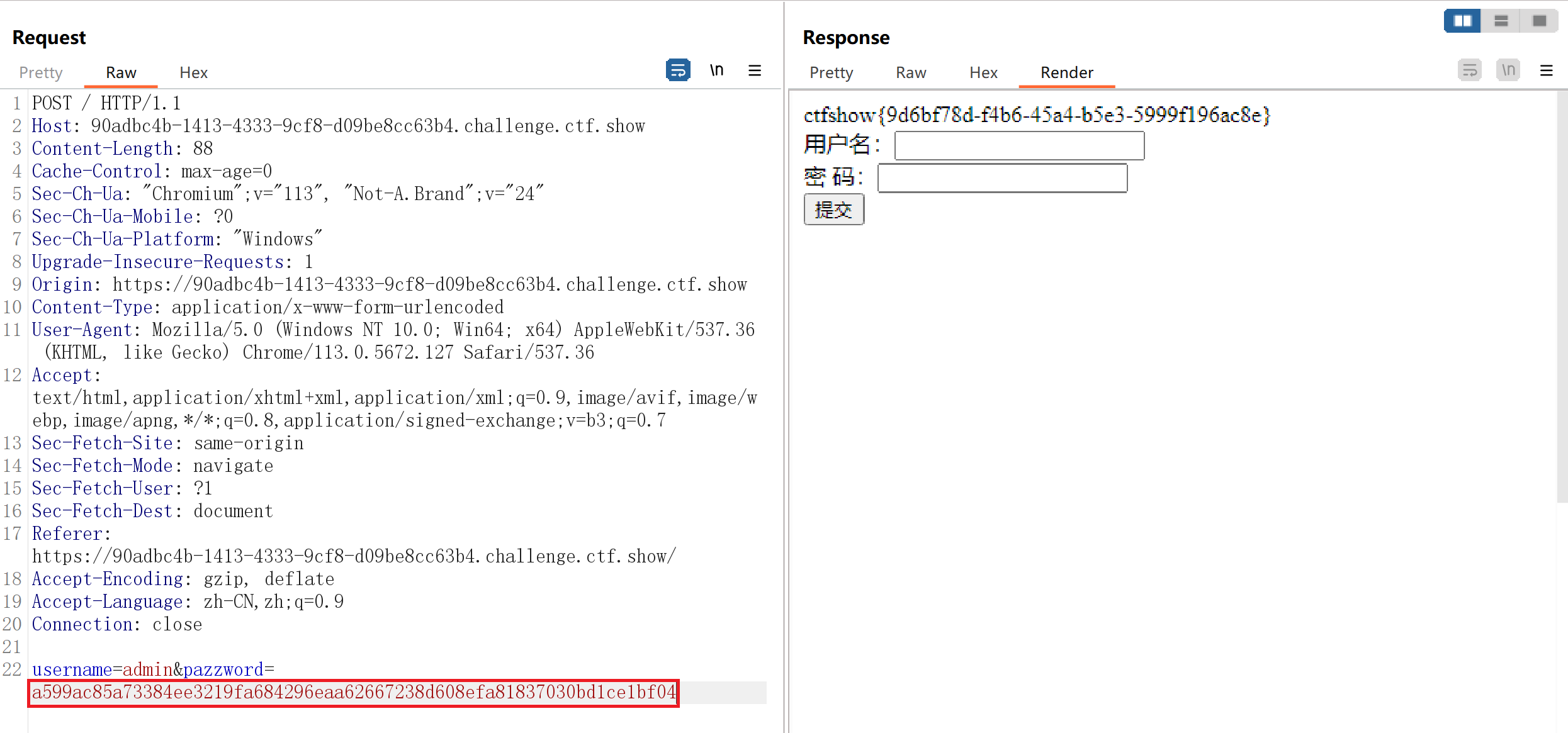

web19-AES

密钥什么的,就不要放在前端了打开后是一个登录界面:

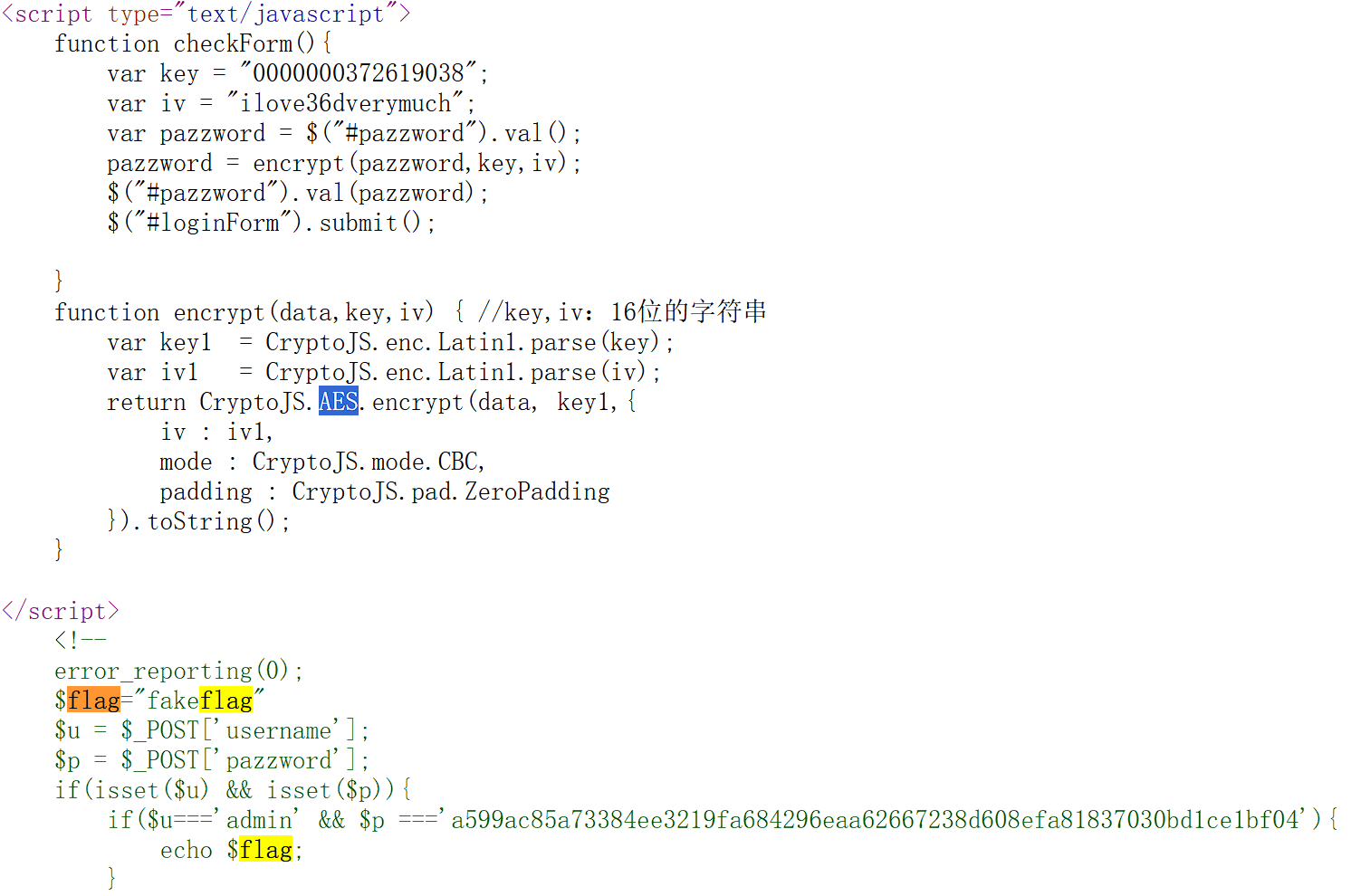

根据提示,密钥在前端,因此右键查看网页源代码:

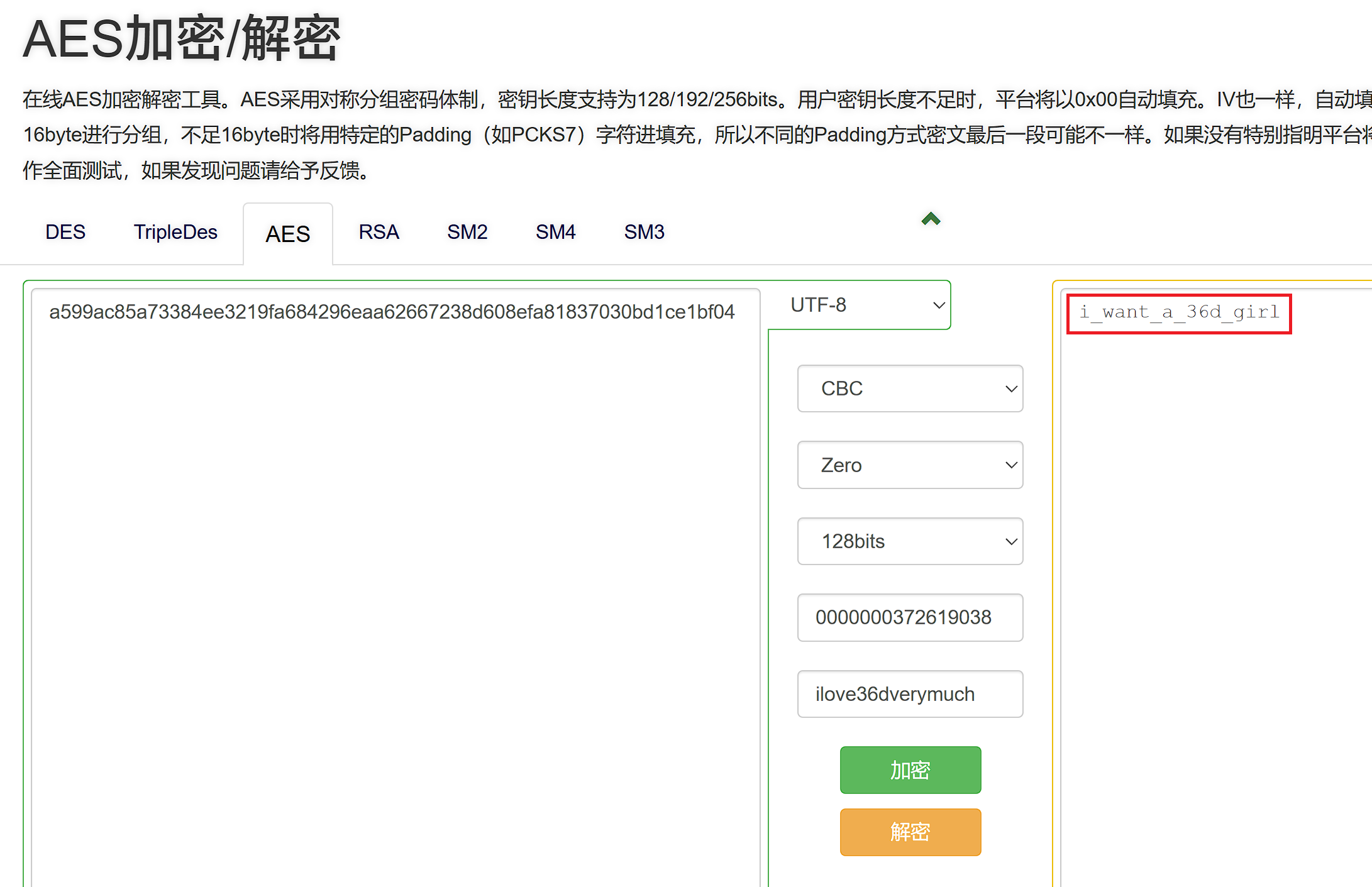

方法一:AES解密

可以看到,password在前端进行了加密,使用的加密方法是AES-CBC,加密之后的值是a599ac85a73384ee3219fa684296eaa62667238d608efa81837030bd1ce1bf04,密钥是。因此我们解密这个字符串,解密之后就是前端需要输入的密码:

i_want_a_36d_girl

输入账号密码,得到flag:

方法二:bp抓包

直接将password更换为源代码中加密后的password:

ctfshow{9d6bf78d-f4b6-45a4-b5e3-5999f196ac8e}

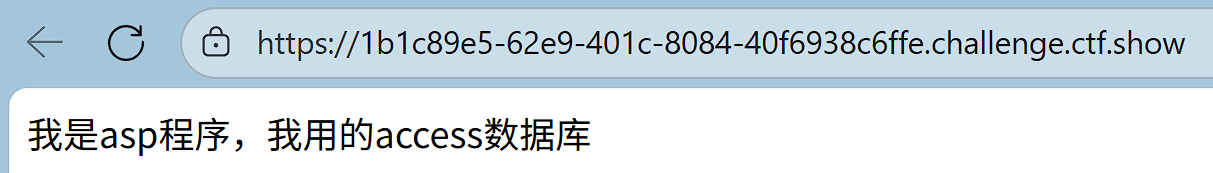

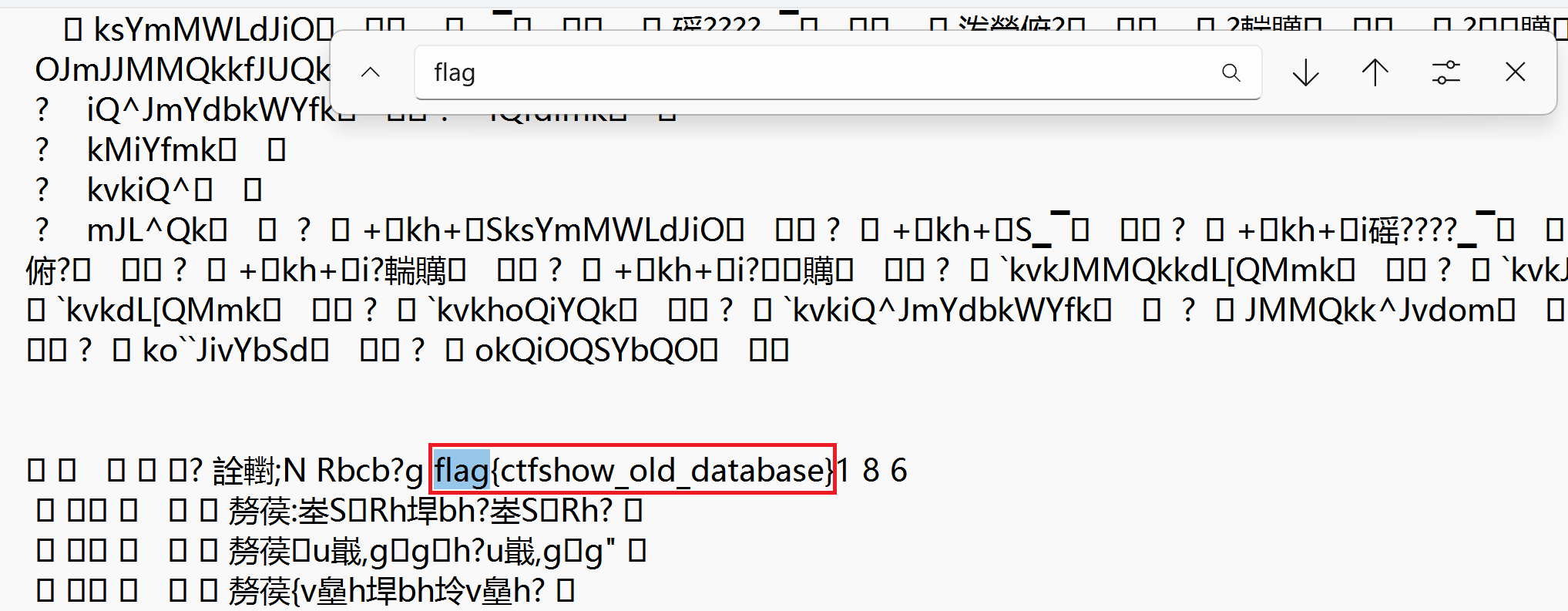

web20-mdb泄露

mdb文件是早期asp+access构架的数据库文件,文件泄露相当于数据库被脱裤了。

mdb文件是早期asp+access构架的数据库文件,存放在/db/db.mdb中。访问它:

flag{ctfshow_old_database}

1336

1336

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?