常用函数

字符串连接函数,将多个字符串连接成一个字符串,当中间字符串有一个为空时,最后结果也为空

concat(str1, str2, str3 ,...)

concat_ws('指定分隔符', str1,str2,str3...)

开头指定分隔符,与concat()不同,它会自动忽略中间的空值,只有分隔符为空,整体才返回空

group_concat(field_name1,field_name2,field_name3 ...)

分组的方式连接所有字符串(把某个字段下的所有数据全部连接成一个字符串),有长度限制,默认1024

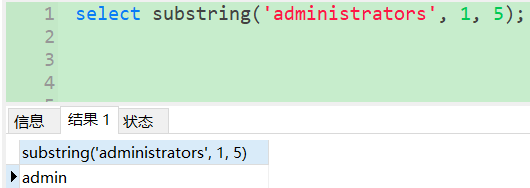

截取字符串函数

substring(要截断的字符串,开始截取位置,截取长度) (从1开始)

substr 和 substring 操作相同

本文总结了MySQL中的报错注入技术,包括常用函数如字符串连接、截取等,以及报错函数如xpath处理、整形溢出、几何函数等。通过对这些函数的理解,可以了解如何利用它们进行报错注入,获取数据库信息。

本文总结了MySQL中的报错注入技术,包括常用函数如字符串连接、截取等,以及报错函数如xpath处理、整形溢出、几何函数等。通过对这些函数的理解,可以了解如何利用它们进行报错注入,获取数据库信息。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

954

954

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?