攻击场景:

两台外连主机A和B,分别对内网主机C进行frp反弹执行命令与执行命令返回数据的接收

分析过程:

因为种种原因,当时没法写现在写出来的记忆比较模糊,到最后还是有很多的疑问没有解决

还有很多不确定没法佐证

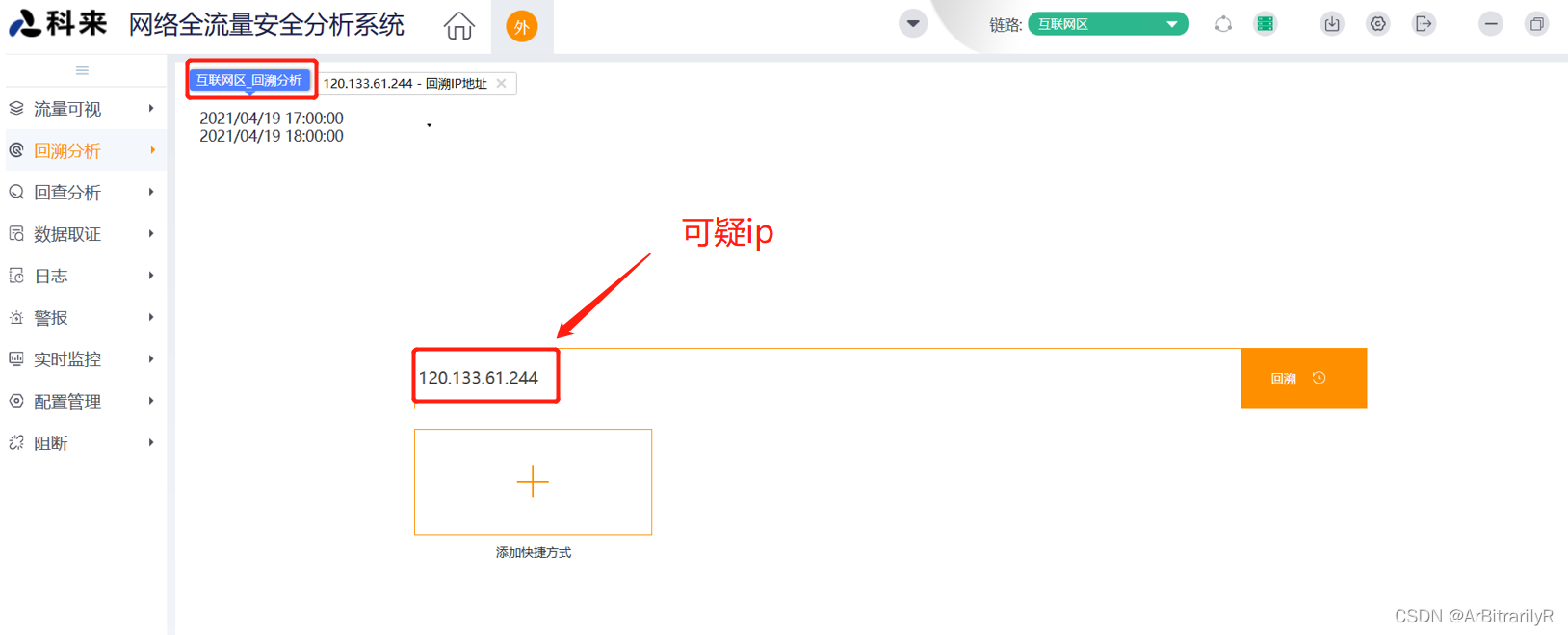

首先接到项目同事发来的可疑ip,这个ip对我们的甲方进行了一系列攻击,并在特定时间平台爆出存在frp反弹的告警,需要我通过流量进行威胁狩猎,佐证是否攻击成功

通过科莱的回溯分析,首先在互联网区域进行回溯,查看此ip在互联网区域的行为

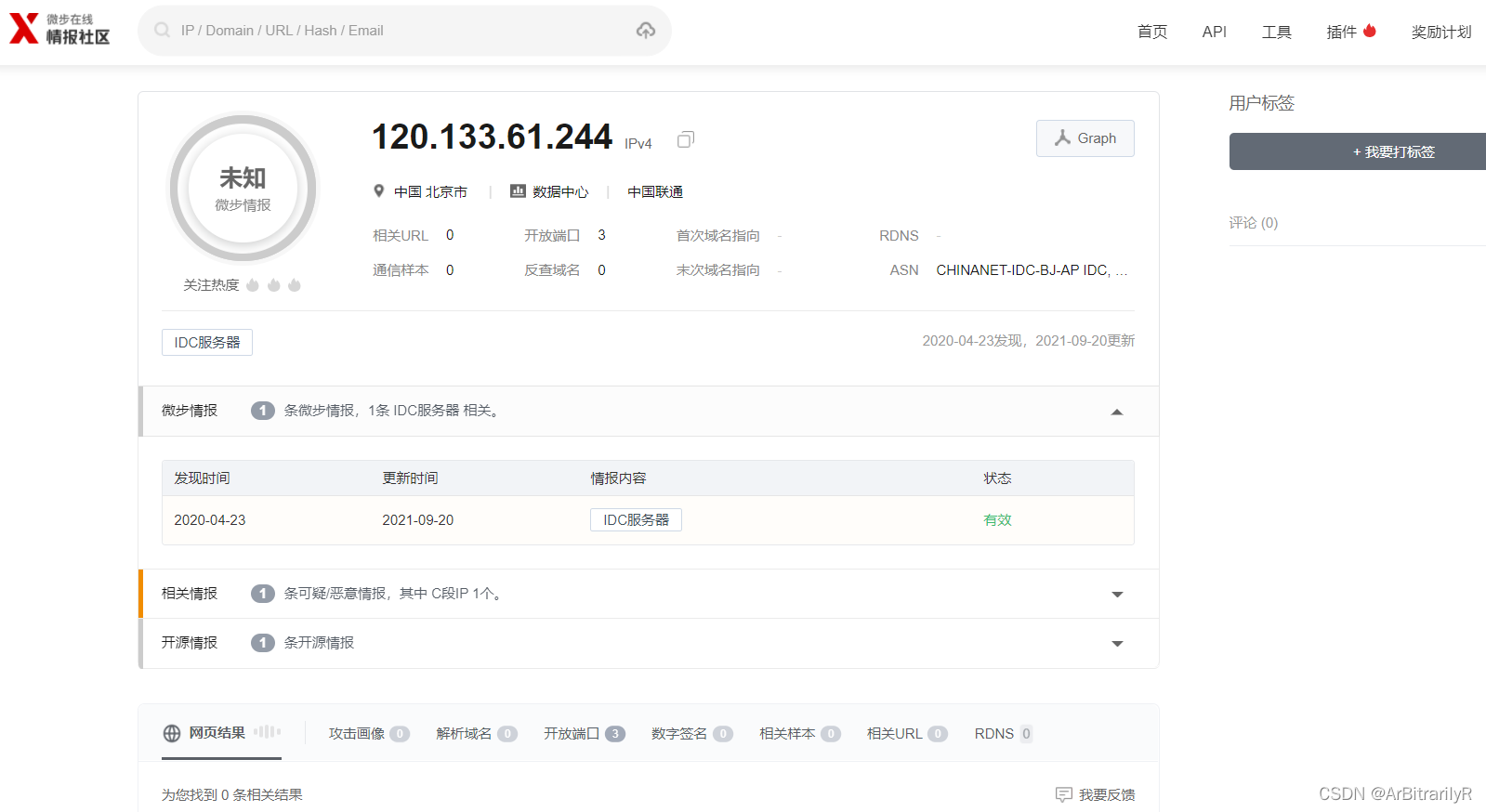

因为是在hw,所以红队一般不会使用带有标记的ip,所以在微步社区并没有判断为恶意ip

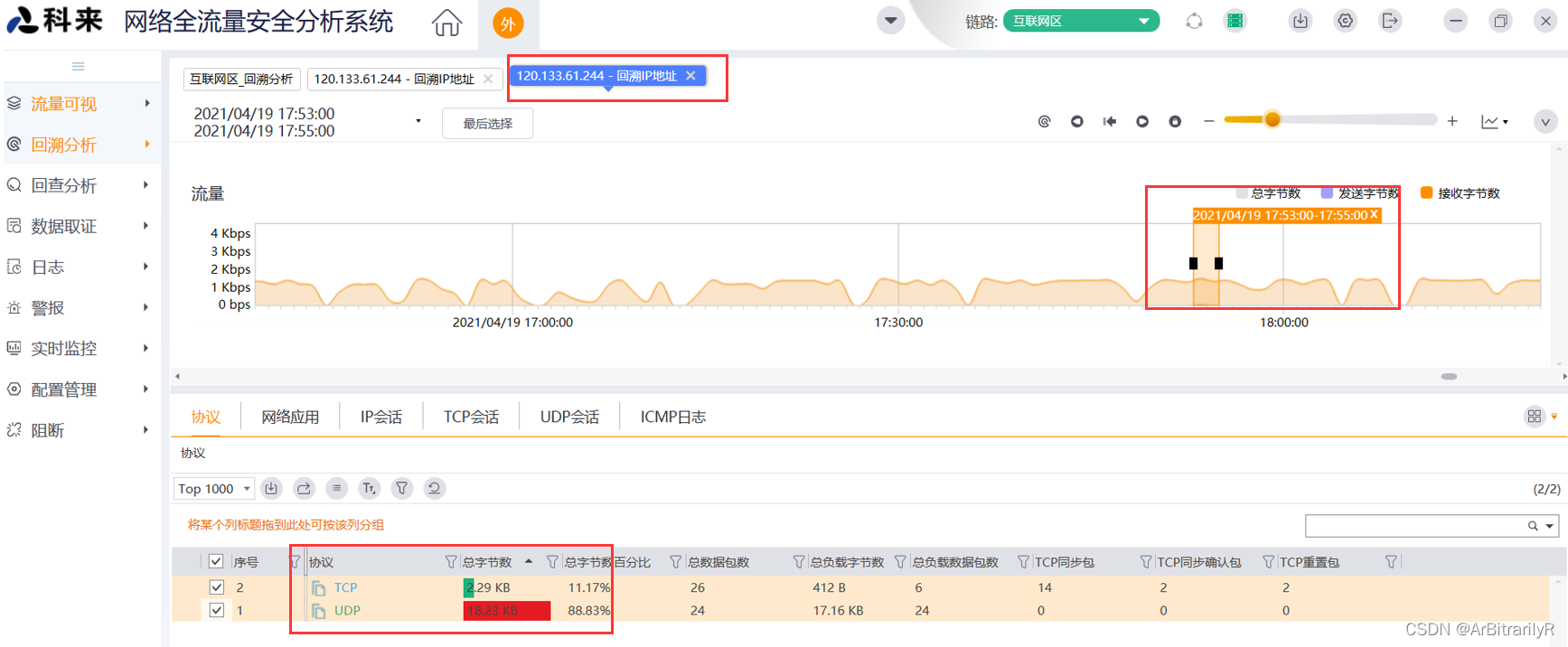

查看120.133.61.244在某一时间段内(这个时间段是我随意选的,首选选一个短时间分析,然后再扩大分析的时间段)的TCP和udp流量,120.133.61.24

本文详细描述了一次流量分析的过程,涉及两台外连主机对内网主机的frp反弹攻击。通过流量回溯,发现了内网主机与特定外网IP的频繁通信,特别是7070端口和4500/500端口的数据交互。分析显示,外连IP可能执行了命令并接收返回数据,初步判断为恶意行为。

本文详细描述了一次流量分析的过程,涉及两台外连主机对内网主机的frp反弹攻击。通过流量回溯,发现了内网主机与特定外网IP的频繁通信,特别是7070端口和4500/500端口的数据交互。分析显示,外连IP可能执行了命令并接收返回数据,初步判断为恶意行为。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1098

1098

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?