一、背景介绍

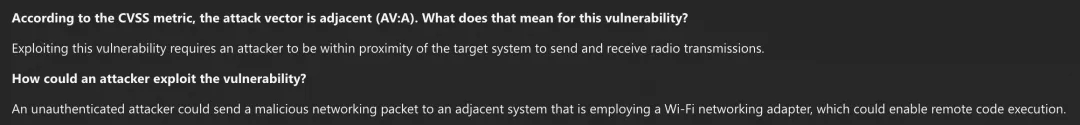

微软在六月的安全更新中,修复了一个 WiFi 驱动的漏洞。漏洞描述的攻击场景吸引了很多人的注意:在近源的场景下,攻击者通过发送 WiFi 数据包来发动攻击。

这篇漏洞公告一石激起千层浪:

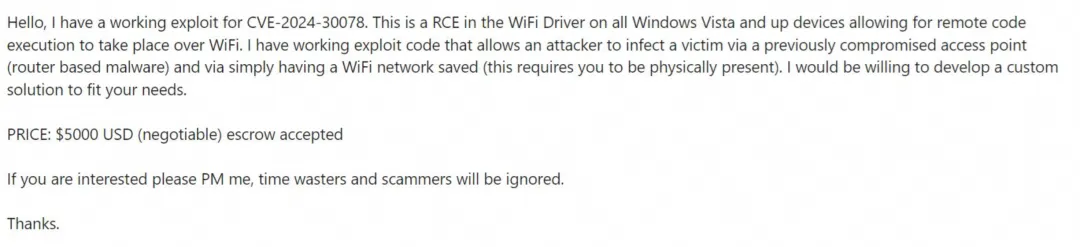

有人声称以 5000 美元出售漏洞的 PoC

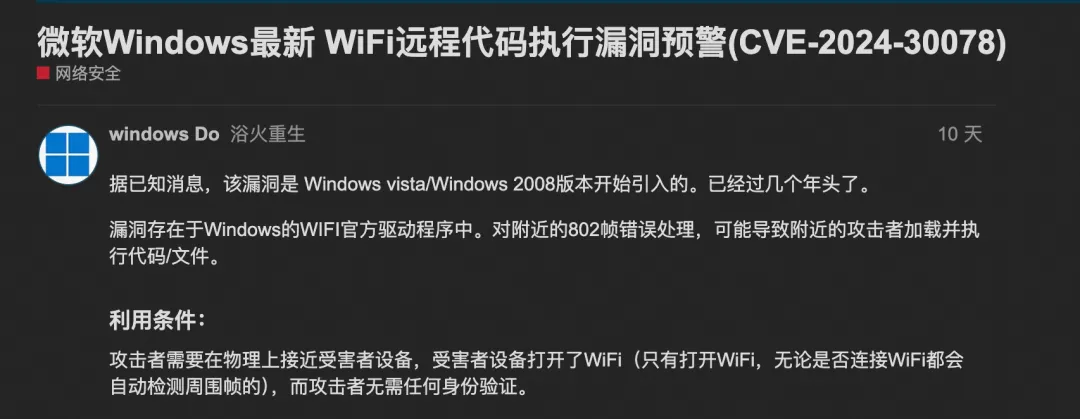

国内技术论坛上对漏洞的讨论和猜测

以及 github 上流传的各种假 PoC。

它一开始声称漏洞原因是 SSID 溢出,直到广大网友在 issues 中质疑无法复现,才承认自己只是在尝试复现漏洞,并删光了之前所谓对漏洞原理的描述。

从直觉上讲,这个漏洞危害不会很大。漏洞作者是赛博昆仑 @XiaoWei___,如果特别好用在这个时间点可能就不会提交了。至于出售 PoC 可信度也不高,5000 美元也过于便宜了。

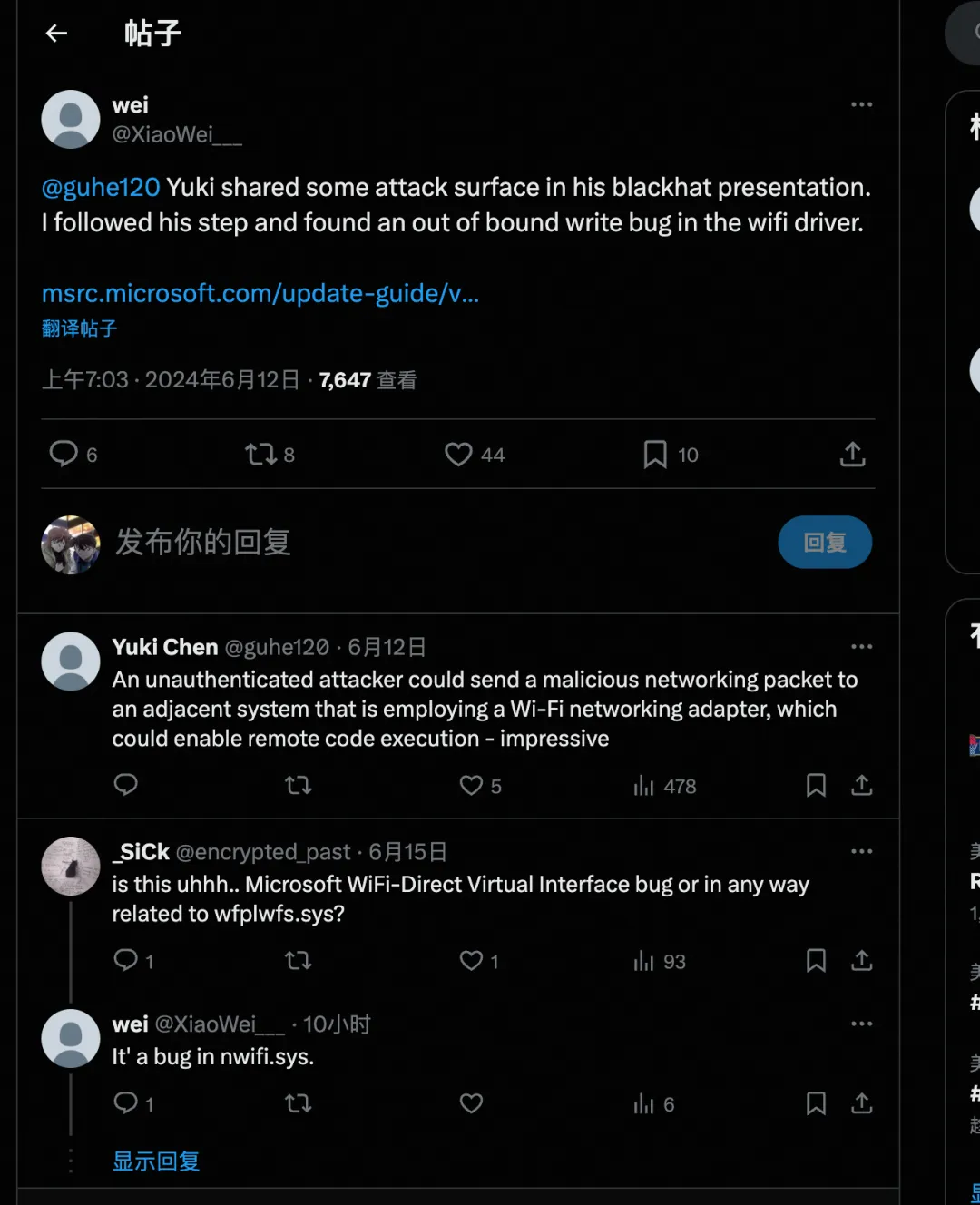

漏洞作者的推特上有一些公开的信息,表明这是一个越界写漏洞。漏洞的发现受到了古河 2023 年 blackhat 议题的启发。这个议题是关于 windows 对各种底层网络协议处理上的漏洞。

考虑要过去出现过类似场景下的漏洞,例如 p0 团队从苹果的 AWDL 协议(基于 WiFi)中发现的漏洞,可以做到 0click 通过 WiFi 黑掉 iphone。因此我们希望弄清楚,漏洞的影响具体如何,是否有大家猜测的那样危害巨大。

二、静态分析

2.1 定位补丁

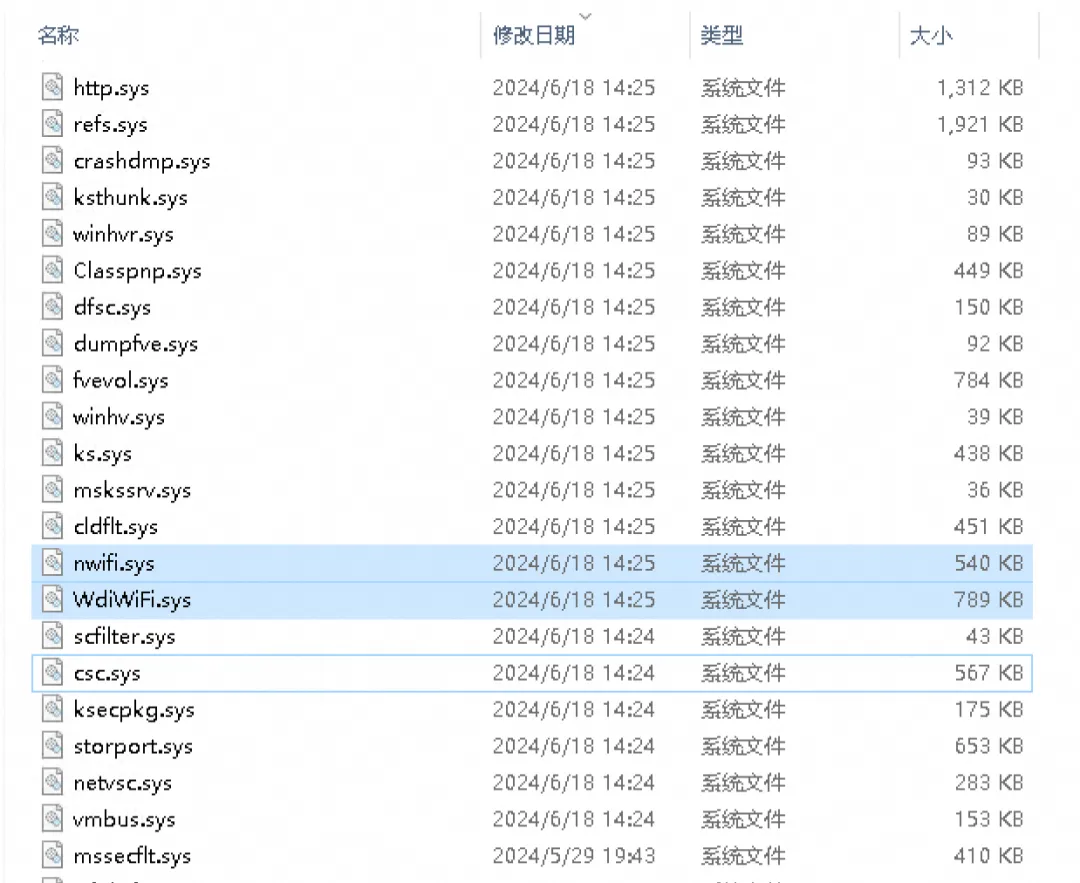

首先需要定位到 patch 的位置。在打上 win10 的 6 月更新补丁后,我们发现 win10 的 C:\Windows\System32\Drivers\目录下有以下文件的更新:

从文件名上看,nwifi.sys 和 wdiwifi.sys 比较可疑

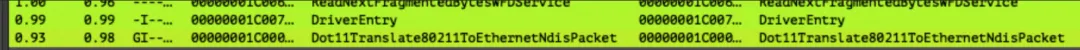

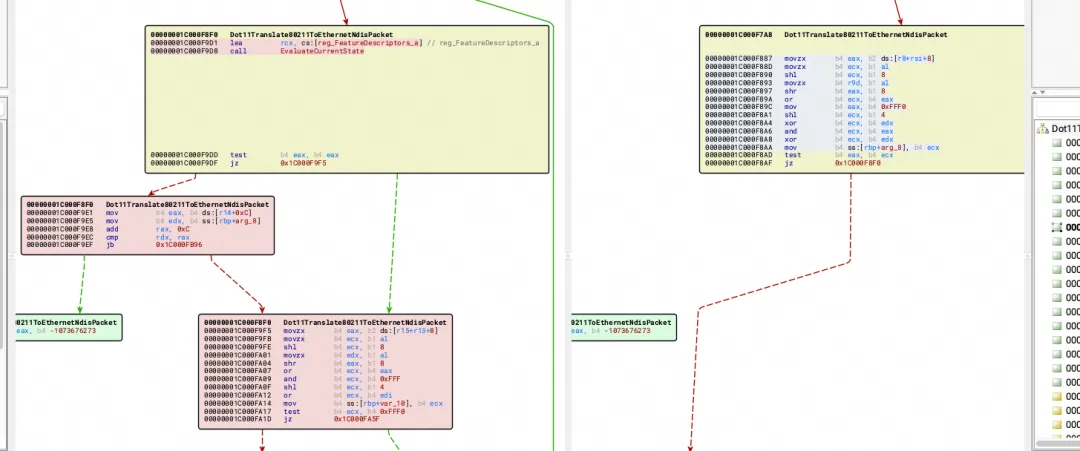

经过 bindiff 的处理,wdiwifi.sys 新旧版本没有明显的差异,而 nwifi.sys 有个疑似打过补丁的函数,Dot11Translate80211ToEthernetNdisPacket

后续漏洞作者也在回复中确认,漏洞位于 nwifi.sys

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1149

1149

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?