一、环境准备

Kali虚拟机

DC-1靶场http://www.five86.com/downloads/DC-1.zip

首先将kali虚拟机和靶机DC1都设置为net模式

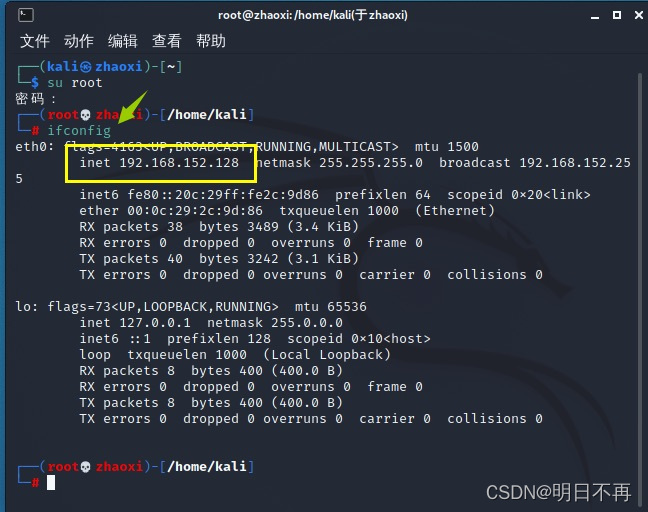

ifconfig查看kali的IP为192.168.152.128

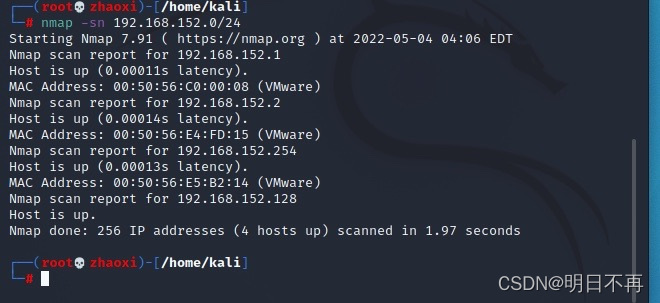

使用nmap扫描此网段下的主机

启动DC-1靶机

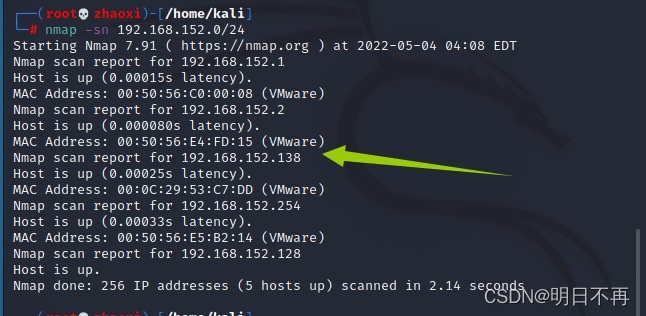

再次扫描得到DC-1靶机的IP地址为192.168.152.138

二、实验过程

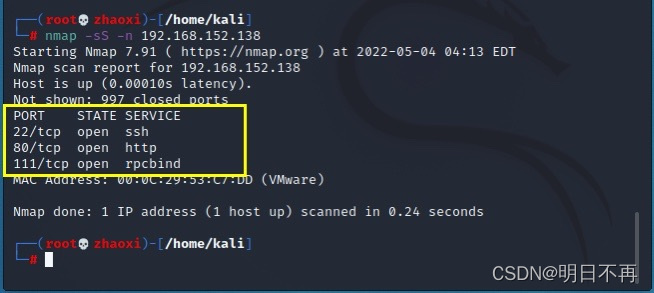

使用nmap针对该IP进行详细扫描

发现打开了22、80和111的端口,还开启了ssh服务

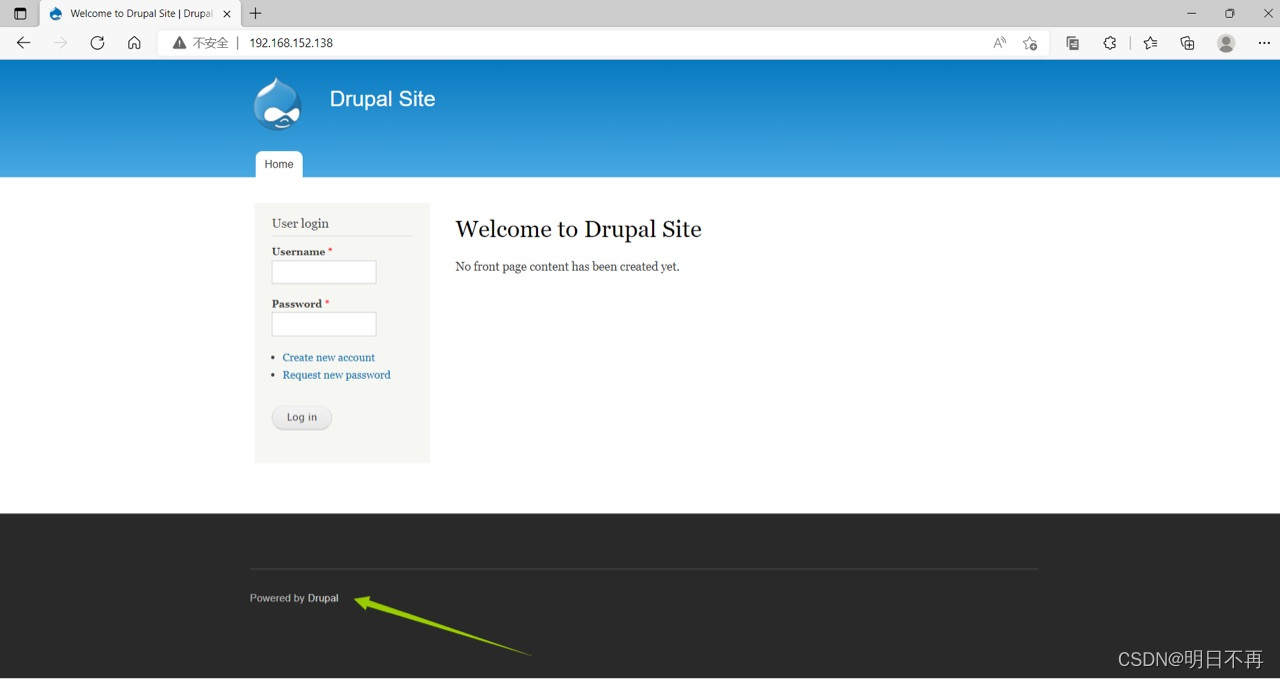

访问发现80端口可以访问,如图

是一个登录界面

这里很明显的可以看到

Powered by Drupal由 Drupal 提供支持,后面会用到

在使用burpsuit尝试进行爆破登录时被锁定了

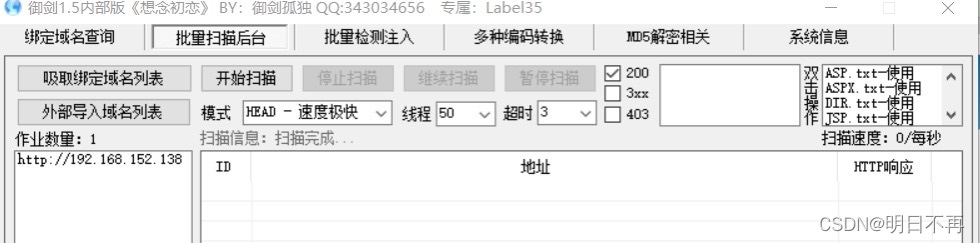

使用御剑扫描也没有找到其他页面

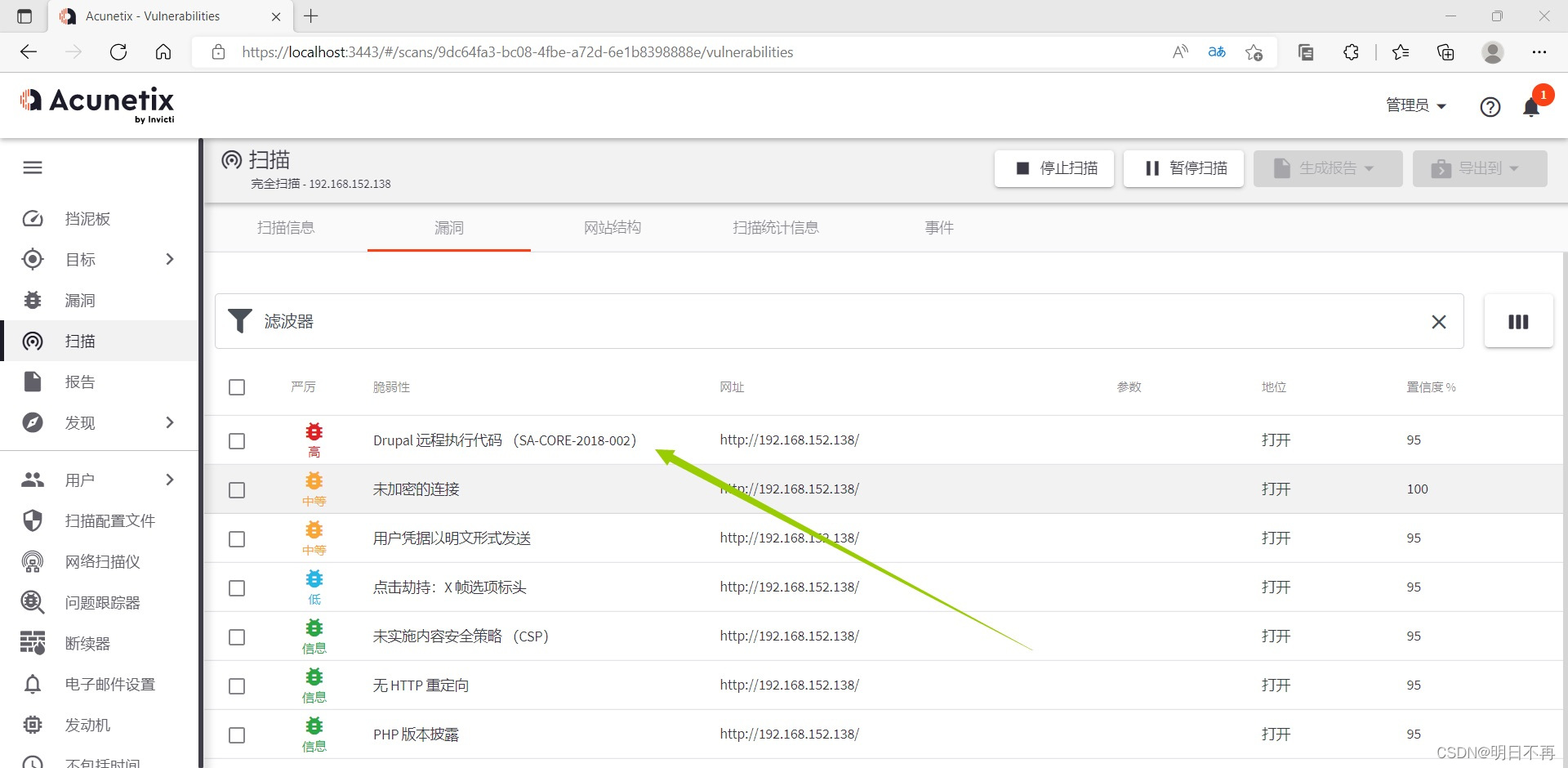

尝试使用awvs进行扫描

发现存在远程代码执行(SA-CORE-2018-002)漏洞

使用msfconsole工具搜索该漏洞

直接在kali下调用该工具

本文记录了一次DC-1靶场的渗透实验过程,包括环境准备、信息扫描、漏洞利用、权限提升等步骤。通过nmap扫描、Web漏洞挖掘、数据库交互和密码破解,最终获取root权限并找到所有flag。

本文记录了一次DC-1靶场的渗透实验过程,包括环境准备、信息扫描、漏洞利用、权限提升等步骤。通过nmap扫描、Web漏洞挖掘、数据库交互和密码破解,最终获取root权限并找到所有flag。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2568

2568

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?