0x00 前言

当渗透测试时,可能会碰到目标存在于docker环境中,那这是,我们就会考虑到docker容器逃逸问题,这边首先提及到cve-2019-5736。

0x01 docker环境判断

方式一:判断根目录下 .dockerenv 文件

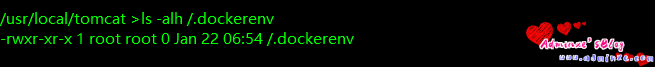

docker环境下:ls -alh /.dockerenv , 非docker环境,没有这个.dockerenv文件的

/usr/local/tomcat >ls -alh /.dockerenv

-rwxr-xr-x 1 root root 0 Jan 22 06:54 /.dockerenv

注:定制化比较高的docker系统也可能没有这个文件

方式二:查询系统进程的cgroup信息

docker 环境下:cat /proc/1/cgroup

/usr/local/tomcat >cat /proc/1/cgroup

13:name=systemd:/docker/09dd4e5bfa91048ac3fbdfa6f951ea0648742fee7ee8d775190df8e88d609017

12:pids:/docker/09dd4e5bfa91048ac3fbdfa6f951ea0648742fee7ee8d775190df8e88d609017

11:hugetlb:/docker/09dd4e5bfa91048ac3fbdfa6f951ea0648742fee7ee8d775190df8e88d609017

10:net_prio:/docke

本文介绍了两种实用的方法来判断当前环境是否运行在Docker容器中。第一种是检查根目录下的.dockerenv文件是否存在,第二种是通过查看系统进程的cgroup信息进行判断。这两种方法对于渗透测试者在面对目标位于Docker环境时,提供了有效的逃逸方向指引。

本文介绍了两种实用的方法来判断当前环境是否运行在Docker容器中。第一种是检查根目录下的.dockerenv文件是否存在,第二种是通过查看系统进程的cgroup信息进行判断。这两种方法对于渗透测试者在面对目标位于Docker环境时,提供了有效的逃逸方向指引。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1203

1203

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?