事实证明,一些 NFT 可能正在构建自己的集合。他们的目标?您的私人数据。

据 Convex Labs 和 OMNIA 协议的研究人员称,OpenSea 和 Metamask 都记录了与传输不可替代令牌 (NFT) 相关的 IP 地址泄漏案例。

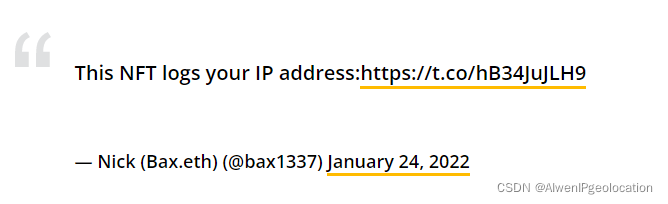

NFT 组织 Convex Labs 的研究主管 Nick Bax 测试了 OpenSea 等 NFT 市场如何允许供应商或攻击者获取 IP 地址。他为辛普森一家和南方公园的交叉图像创建了一个列表,将其命名为“我只需右键单击 + 保存您的 IP 地址”,以证明在查看 NFT 列表时,它会加载记录查看者 IP 地址并与他人共享的自定义代码供应商。

在 Twitter 帖子中,Bax 承认他“不认为我的 OpenSea IP 记录 NFT 是一个漏洞”,因为这只是“它的工作方式”。重要的是要记住,NFT 的核心是一段可以推送或拉取的软件代码或数字数据。实际图像或资产存储在远程服务器上是很常见的,而只有资产的 URL 是链上的。当 NFT 转移到区块链地址时,接收加密钱包从与 NFT 关联的 URL 获取远程图像。

Bax 在 Convex Labs Medium 的一篇文章中进一步解释了技术细节,即 OpenSea 允许 NFT 创建者添加额外的元数据,从而为 HTML 页面启用文件扩展名。如果元数据以 json 文件的形式存储在分布式存储网络上,例如 IPFS 或远程集中式云服务器上,那么 OpenSea 可以下载图像以及“不可见图像”像素记录器并将其托管在自己的服务器上。因此,当潜在买家在 OpenSea 上查看 NFT 时,它会加载 HTML 页面并获取显示用户 IP 地址和其他数据(如地理位置、浏览器版本和操作系统)的不可见像素。

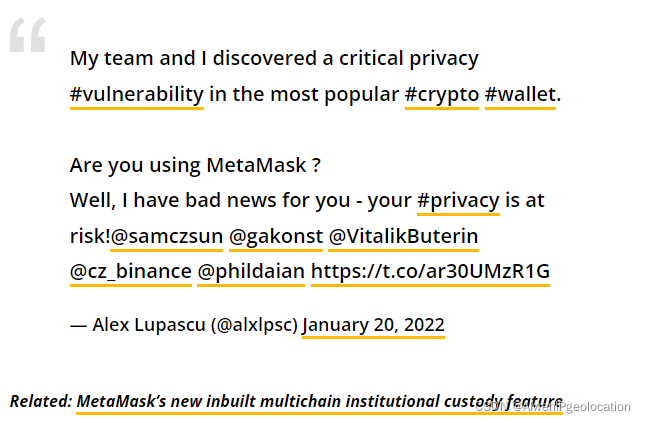

隐私节点服务 OMNIA Protocol 的联合创始人、分析师 Alex Lupascu 对 Metamask 移动应用程序进行了自己的研究,具有类似的效果。他发现了一项责任,即允许供应商将 NFT 发送到 Metamask 钱包并获取用户的 IP 地址。他在 OpenSea 上铸造了自己的 NFT,并通过空投将 NFT 的所有权转移到了他的 Metamask 钱包中,并得出结论,发现了一个“严重的隐私漏洞”。

在一篇 Medium 帖子中,Lupascu 描述了“恶意行为者如何使用托管在其服务器上的远程图像铸造 NFT,然后将该收藏品空投到区块链地址(受害者)并获取他的 IP 地址”的潜在后果。他担心的是,如果攻击者收集了一组 NFT,将它们全部指向一个 URL 并将它们空投到数百万个钱包,那么它可能会导致大规模的分布式拒绝服务或 DDoS 攻击。卢帕斯库表示,泄露个人数据也可能导致绑架。

他还建议一个潜在的解决方案可能是在获取 NFT 的远程图像时需要用户的明确同意:Metamask 或任何其他钱包会提示用户 OpenSea 或其他交易所上的某人正在获取 NFT 的远程图像,并且通知用户他或她的 IP 地址可能会被泄露。

Metamask 首席执行官 Dan Finlay 在 Twitter 上回应Lupascu 表示,尽管“这个问题早已为人所知”,但他们现在开始着手修复它并改善用户安全和隐私。

同一天,甚至 Vitalik Buterin 也意识到了 Web3 中链下隐私的挑战。在最近的 UpOnly 播客节目中,Buterin 说“争取更多隐私是一项重要的斗争。人们低估了没有隐私的风险”,并补充说“一切都变得越加密”,我们就越暴露。

研究人员发现OpenSea和Metamask等NFT平台存在IP地址泄露问题,用户在浏览NFT时可能会暴露私人信息。NFT创建者可以通过自定义代码获取查看者的IP地址,这引发了对大规模DDoS攻击和个人数据滥用的担忧。Metamask已回应将修复此问题,Vitalik Buterin也强调了Web3中链下隐私的重要性。

研究人员发现OpenSea和Metamask等NFT平台存在IP地址泄露问题,用户在浏览NFT时可能会暴露私人信息。NFT创建者可以通过自定义代码获取查看者的IP地址,这引发了对大规模DDoS攻击和个人数据滥用的担忧。Metamask已回应将修复此问题,Vitalik Buterin也强调了Web3中链下隐私的重要性。

1115

1115

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?