💡亲爱的技术伙伴们:

你是否正被这些问题困扰——

- ✔️ 投递无数简历却鲜有回音?

- ✔️ 技术实力过硬却屡次折戟终面?

- ✔️ 向往大厂却摸不透考核标准?

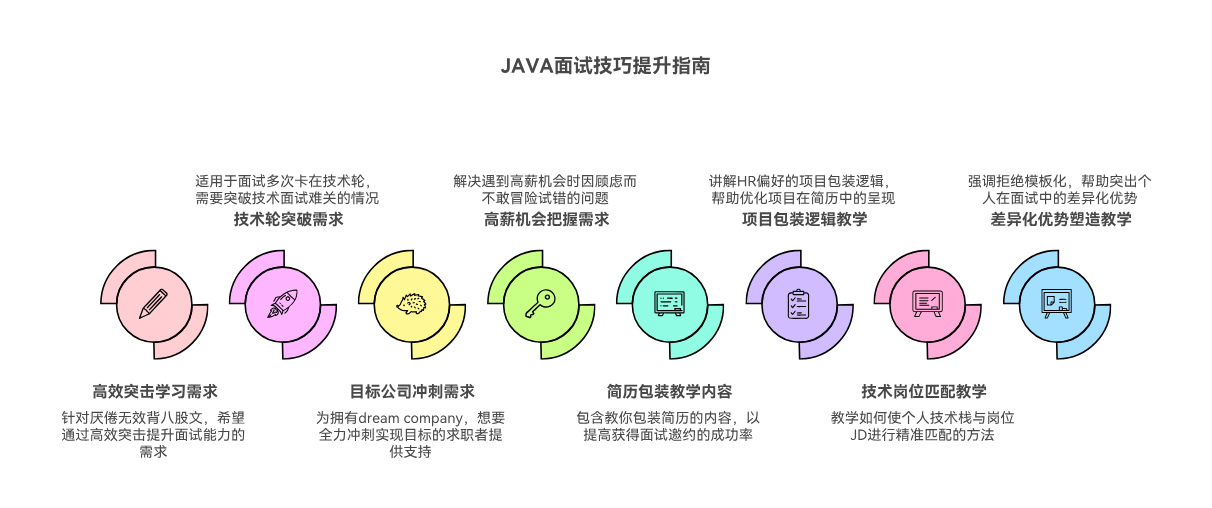

我打磨的《 Java高级开发岗面试急救包》正式上线!

- ✨ 学完后可以直接立即以此经验找到更好的工作

- ✨ 从全方面地掌握高级开发面试遇到的各种疑难问题

- ✨ 能写出有竞争力的简历,通过模拟面试提升面试者的面试水平

- ✨ 对自己的知识盲点进行一次系统扫盲

🎯 特别适合:

- 📙急需跳槽的在校生、毕业生、Java初学者、Java初级开发、Java中级开发、Java高级开发

- 📙非科班转行需要建立面试自信的开发者

- 📙想系统性梳理知识体系的职场新人

课程链接:https://edu.youkuaiyun.com/course/detail/40731课程介绍如下:

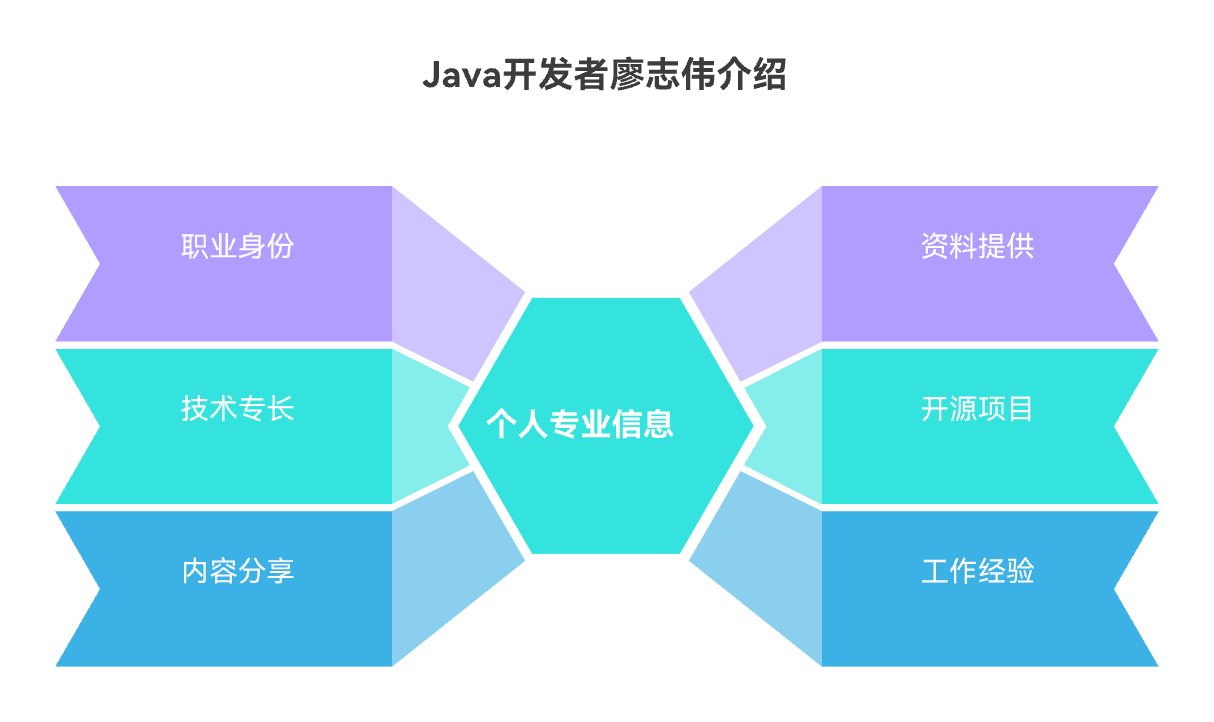

📕我是廖志伟,一名Java开发工程师、《Java项目实战——深入理解大型互联网企业通用技术》(基础篇)、(进阶篇)、(架构篇)、《解密程序员的思维密码——沟通、演讲、思考的实践》作者、清华大学出版社签约作家、Java领域优质创作者、优快云博客专家、阿里云专家博主、51CTO专家博主、产品软文专业写手、技术文章评审老师、技术类问卷调查设计师、幕后大佬社区创始人、开源项目贡献者。

🍊 Redis知识点之访问控制:概述

在众多数据库技术中,Redis以其高性能、持久化、分布式等特性,在缓存、消息队列、分布式锁等领域有着广泛的应用。然而,在实际应用中,如何确保Redis数据的安全性和访问权限,成为了一个不容忽视的问题。这就引出了本文要介绍的Redis知识点之访问控制:概述。

在分布式系统中,数据的安全性和访问权限控制是至关重要的。以一个典型的场景为例,假设一个在线购物平台使用Redis来存储用户购物车信息。如果不对Redis进行访问控制,任何拥有Redis连接的用户都可以随意读取或修改购物车数据,这将导致严重的隐私泄露和业务风险。

因此,介绍Redis知识点之访问控制:概述显得尤为重要。它不仅能够帮助开发者了解Redis访问控制的基本概念和目的,还能在实际应用中确保数据的安全性和系统的稳定性。

接下来,我们将深入探讨Redis访问控制的概念和目的。首先,Redis访问控制的概念涉及到如何通过配置文件或命令行设置访问密码,以及如何使用ACL(Access Control List)来控制用户对Redis实例的访问权限。其次,Redis访问控制的目的在于防止未授权的访问和操作,保护数据不被非法篡改或泄露,确保系统的安全性和可靠性。

在接下来的内容中,我们将详细阐述Redis访问控制的具体实现方法,包括密码设置、ACL配置、用户权限管理等。通过这些详细的介绍,读者将能够全面理解Redis访问控制的重要性,并在实际项目中正确地应用这一技术,以提升系统的安全性。

-

访问控制概述 Redis作为一款高性能的键值存储系统,其安全性尤为重要。访问控制是确保Redis数据安全的关键技术之一。访问控制概述了如何限制对Redis实例的访问,防止未授权的访问和数据泄露。

-

访问控制模型 Redis的访问控制模型基于用户认证和权限分配。用户认证确保只有经过验证的用户才能访问Redis实例,而权限分配则决定了用户可以执行哪些操作。

-

访问控制策略 访问控制策略包括用户认证和权限验证两个层面。用户认证要求用户在访问Redis实例前提供用户名和密码,而权限验证则根据用户的角色和权限设置,决定用户可以访问哪些数据以及执行哪些命令。

-

访问控制实现机制 Redis通过配置文件和命令行接口实现访问控制。配置文件中可以设置用户名、密码和权限,而命令行接口则提供了

AUTH命令用于用户认证。

# 🌟 示例:使用AUTH命令进行用户认证

redis_client = redis.StrictRedis(host='localhost', port=6379, db=0)

redis_client.auth('username', 'password')

-

访问控制与安全 访问控制是保障Redis安全的重要手段。通过严格的访问控制,可以防止恶意用户获取敏感数据,降低数据泄露的风险。

-

访问控制与权限管理 权限管理是访问控制的核心。Redis支持多种权限设置,包括读取、写入、删除等。通过合理分配权限,可以确保数据的安全性和可用性。

-

访问控制与Redis配置 在Redis配置文件中,可以通过

requirepass指令设置密码,通过rename-command指令禁用某些命令,从而实现访问控制。

# 🌟 示例:配置文件中设置密码

# 🌟 requirepass password

-

访问控制与Redis命令 Redis提供了丰富的命令用于访问控制,如

AUTH、CONFIG GET、CONFIG SET等。通过这些命令,可以管理用户认证和权限设置。 -

访问控制与Redis性能 访问控制可能会对Redis性能产生一定影响,尤其是在高并发场景下。因此,在设计访问控制策略时,需要权衡安全性和性能。

-

访问控制与Redis应用 在Redis应用中,访问控制是确保数据安全的关键。通过合理配置和策略,可以保护Redis实例免受未授权访问和数据泄露的威胁。

| 访问控制方面 | 详细描述 |

|---|---|

| 访问控制概述 | 访问控制是Redis数据安全的关键技术,旨在限制对Redis实例的访问,防止未授权访问和数据泄露。 |

| 访问控制模型 | 基于用户认证和权限分配,确保只有经过验证的用户才能访问Redis实例,并决定用户可以执行的操作。 |

| 访问控制策略 | 包括用户认证和权限验证两个层面,用户认证要求提供用户名和密码,权限验证根据角色和权限设置决定访问权限。 |

| 访问控制实现机制 | 通过配置文件和命令行接口实现,配置文件设置用户名、密码和权限,命令行接口提供AUTH命令进行用户认证。 |

| 访问控制与安全 | 访问控制是保障Redis安全的重要手段,防止恶意用户获取敏感数据,降低数据泄露风险。 |

| 访问控制与权限管理 | 权限管理是访问控制的核心,Redis支持多种权限设置,包括读取、写入、删除等,确保数据安全性和可用性。 |

| 访问控制与Redis配置 | 通过配置文件中的requirepass指令设置密码,rename-command指令禁用某些命令,实现访问控制。 |

| 访问控制与Redis命令 | Redis提供丰富的命令用于访问控制,如AUTH、CONFIG GET、CONFIG SET等,管理用户认证和权限设置。 |

| 访问控制与Redis性能 | 访问控制可能对Redis性能产生一定影响,尤其在高并发场景下,需权衡安全性和性能。 |

| 访问控制与Redis应用 | 访问控制是确保Redis应用数据安全的关键,通过合理配置和策略,保护Redis实例免受未授权访问和数据泄露威胁。 |

在实际应用中,访问控制策略的制定需要充分考虑业务需求和安全性要求。例如,对于涉及敏感数据的Redis实例,可以采用双因素认证机制,结合硬件令牌和密码,进一步提高安全性。此外,定期审计访问日志,监控异常访问行为,也是确保Redis实例安全的重要措施。

Redis知识点之访问控制:目的

在当今信息时代,数据安全已成为企业和社会关注的焦点。Redis作为一款高性能的内存数据库,广泛应用于缓存、消息队列等领域。然而,随着Redis应用场景的不断扩大,如何确保Redis数据的安全成为了一个亟待解决的问题。访问控制作为数据安全的重要组成部分,其目的在于保护Redis数据不被未授权访问,确保数据的安全性和完整性。

- 防止未授权访问

访问控制的首要目的是防止未授权用户对Redis数据的访问。通过设置访问权限,只有经过身份验证和授权的用户才能访问Redis数据。这样,即使Redis服务器被攻击,攻击者也无法获取到敏感数据。

- 保护系统资源

Redis作为一款高性能的内存数据库,其资源(如内存、CPU等)非常宝贵。访问控制可以限制用户对Redis资源的访问,防止恶意用户进行资源消耗,确保系统稳定运行。

- 符合合规性要求

许多行业对数据安全有严格的要求,如金融、医疗等。访问控制可以帮助企业满足这些合规性要求,确保数据安全。

- 降低风险

通过访问控制,企业可以降低数据泄露、篡改等风险。当发生安全事件时,访问控制可以帮助企业快速定位问题,降低损失。

- 审计追踪

访问控制可以记录用户对Redis数据的访问行为,为审计提供依据。当发生安全事件时,企业可以快速追踪问题源头,采取措施防止类似事件再次发生。

- 动态权限调整

访问控制可以根据业务需求动态调整用户权限。例如,当用户离职时,企业可以立即收回其访问权限,防止数据泄露。

- 跨域访问控制

在分布式系统中,跨域访问控制尤为重要。访问控制可以限制不同域之间的数据访问,防止数据泄露。

- 权限分配模型

访问控制需要建立合理的权限分配模型,确保用户权限与实际需求相匹配。常见的权限分配模型包括基于角色的访问控制(RBAC)和基于属性的访问控制(ABAC)。

- 访问控制实现方式

访问控制可以通过多种方式实现,如密码验证、数字证书、令牌等。在实际应用中,可以根据具体需求选择合适的实现方式。

总之,Redis访问控制的目的在于保护数据安全,降低风险,确保系统稳定运行。企业应重视访问控制,建立完善的访问控制体系,为Redis数据安全保驾护航。

| 访问控制目的 | 描述 |

|---|---|

| 防止未授权访问 | 通过设置访问权限,确保只有经过身份验证和授权的用户才能访问Redis数据,防止攻击者获取敏感数据。 |

| 保护系统资源 | 限制用户对Redis资源的访问,防止恶意用户进行资源消耗,确保系统稳定运行。 |

| 符合合规性要求 | 帮助企业满足金融、医疗等行业对数据安全的严格要求,确保数据安全。 |

| 降低风险 | 降低数据泄露、篡改等风险,当发生安全事件时,快速定位问题,降低损失。 |

| 审计追踪 | 记录用户对Redis数据的访问行为,为审计提供依据,快速追踪问题源头,防止类似事件再次发生。 |

| 动态权限调整 | 根据业务需求动态调整用户权限,如用户离职时,立即收回其访问权限,防止数据泄露。 |

| 跨域访问控制 | 在分布式系统中,限制不同域之间的数据访问,防止数据泄露。 |

| 权限分配模型 | 建立合理的权限分配模型,如基于角色的访问控制(RBAC)和基于属性的访问控制(ABAC),确保用户权限与实际需求相匹配。 |

| 访问控制实现方式 | 通过密码验证、数字证书、令牌等多种方式实现访问控制,根据具体需求选择合适的实现方式。 |

在实际应用中,访问控制不仅关乎数据安全,更涉及业务连续性和合规性。例如,金融行业对数据安全的要求极高,访问控制是实现这一要求的关键手段。通过精确的权限分配,企业可以确保敏感信息不被未授权访问,从而避免潜在的经济损失和声誉损害。此外,访问控制还能帮助企业应对日益严峻的网络安全威胁,如DDoS攻击和数据泄露,通过实时监控和响应,降低安全风险。因此,访问控制是实现企业数据安全战略的重要组成部分。

🍊 Redis知识点之访问控制:基本原理

在当今大数据时代,Redis作为一款高性能的内存数据库,被广泛应用于缓存、消息队列等领域。然而,随着Redis在各个业务场景中的广泛应用,其安全性问题也日益凸显。为了确保Redis数据库的安全,访问控制成为了一个至关重要的知识点。

想象一下,一个企业内部部署的Redis数据库,若没有适当的访问控制措施,任何拥有网络访问权限的人都可以随意读取、修改或删除数据,这将导致严重的隐私泄露和业务风险。因此,了解Redis的访问控制机制,对于保障数据安全和业务稳定运行具有重要意义。

接下来,我们将深入探讨Redis访问控制的基本原理。Redis提供了多种访问控制手段,包括安全模式和密码设置等。安全模式是指Redis在启动时默认开启的安全保护机制,它要求客户端在连接到Redis服务器时必须提供密码验证。而密码设置则是通过配置文件或命令行设置一个密码,只有拥有正确密码的客户端才能访问Redis数据库。

在接下来的内容中,我们将详细介绍Redis安全模式和密码设置的实现原理和具体操作步骤。首先,我们将探讨安全模式的工作机制,包括客户端认证过程和认证失败的处理方式。然后,我们将详细介绍如何通过配置文件或命令行设置密码,以及如何验证密码设置的有效性。

通过学习这些内容,读者将能够全面了解Redis访问控制的基本原理,并掌握如何在实际应用中设置和验证密码,从而确保Redis数据库的安全。这对于维护企业数据安全和业务稳定运行具有重要意义。

安全模式配置

Redis的安全模式是一种访问控制机制,旨在保护数据不被未授权访问。在安全模式下,Redis会要求客户端提供密码才能执行任何操作。以下是安全模式配置的几个关键步骤:

- 设置密码:在Redis配置文件(通常是redis.conf)中,找到

requirepass指令,并设置一个强密码。例如:

requirepass yourpassword

- 重启Redis:修改配置文件后,需要重启Redis服务以使新密码生效。

密码设置与验证

一旦设置了密码,客户端在连接到Redis服务器时必须提供正确的密码。以下是客户端验证密码的步骤:

- 连接到Redis:使用客户端库(如Python的redis-py)连接到Redis服务器。

import redis

r = redis.Redis(host='localhost', port=6379, password='yourpassword')

- 验证密码:在执行任何命令之前,使用

AUTH命令验证密码。

if r.auth('yourpassword'):

print("Password verified.")

else:

print("Invalid password.")

访问控制策略

Redis提供了多种访问控制策略,包括:

- 基于密码的访问控制:如上所述,通过密码验证来控制访问。

- 基于IP地址的访问控制:在Redis配置文件中,可以使用

bind指令限制哪些IP地址可以连接到Redis服务器。 - 基于用户角色的访问控制:虽然Redis本身不提供用户角色管理,但可以通过外部工具(如Redis Sentinel或Redis Cluster)来实现。

权限管理

Redis没有内置的权限管理系统,但可以通过以下方式实现权限管理:

- 使用外部工具:如前面提到的Redis Sentinel或Redis Cluster,它们提供了更复杂的权限管理功能。

- 自定义脚本:编写Lua脚本或使用Redis模块来管理权限。

客户端认证

客户端在连接到Redis服务器时,需要提供正确的密码才能进行认证。以下是客户端认证的步骤:

- 连接到Redis:使用客户端库连接到Redis服务器。

- 执行认证命令:使用

AUTH命令提供密码。

if r.auth('yourpassword'):

print("Client authenticated.")

else:

print("Authentication failed.")

安全模式下的命令限制

在安全模式下,Redis会限制未认证客户端执行某些命令,例如:

CONFIG:修改服务器配置。DEBUG:执行调试命令。INFO:获取服务器信息。

安全模式与性能的关系

安全模式可能会对性能产生一定影响,因为密码验证需要额外的计算资源。然而,这种影响通常很小,不会对大多数应用造成显著影响。

安全模式配置的最佳实践

以下是一些安全模式配置的最佳实践:

- 使用强密码:确保密码复杂且难以猜测。

- 限制访问权限:使用

bind指令限制哪些IP地址可以连接到Redis服务器。 - 定期更新密码:定期更改密码以增强安全性。

安全模式下的故障排查与处理

如果遇到安全模式下的故障,可以采取以下步骤进行排查和处理:

- 检查密码:确保客户端提供的密码与Redis配置文件中的密码匹配。

- 检查网络连接:确保客户端可以连接到Redis服务器。

- 检查Redis日志:查看Redis日志以获取错误信息。

| 配置步骤 | 详细说明 | 示例 |

|---|---|---|

| 设置密码 | 在Redis配置文件中设置requirepass指令,并指定一个强密码。 | requirepass yourpassword |

| 重启Redis | 修改配置文件后,重启Redis服务以使新密码生效。 | service redis restart 或 redis-server /path/to/redis.conf |

| 连接到Redis | 使用客户端库连接到Redis服务器。 | import redis<br>r = redis.Redis(host='localhost', port=6379, password='yourpassword') |

| 验证密码 | 使用AUTH命令验证密码。 | if r.auth('yourpassword'):<br> print("Password verified.")<br>else:<br> print("Invalid password.") |

| 访问控制策略 | Redis提供的访问控制策略包括基于密码、IP地址和用户角色的访问控制。 | - 基于密码:通过密码验证控制访问。<br>- 基于IP地址:使用bind指令限制IP地址。<br>- 基于用户角色:通过外部工具如Redis Sentinel或Redis Cluster实现。 |

| 权限管理 | Redis没有内置权限管理系统,但可以通过外部工具或自定义脚本实现。 | - 使用Redis Sentinel或Redis Cluster。<br>- 编写Lua脚本或使用Redis模块。 |

| 客户端认证 | 客户端连接到Redis服务器时,需要提供正确的密码进行认证。 | if r.auth('yourpassword'):<br> print("Client authenticated.")<br>else:<br> print("Authentication failed.") |

| 命令限制 | 在安全模式下,Redis限制未认证客户端执行某些命令。 | - CONFIG:修改服务器配置。<br>- DEBUG:执行调试命令。<br>- INFO:获取服务器信息。 |

| 性能影响 | 安全模式可能会对性能产生一定影响,但通常影响很小。 | - 密码验证需要额外的计算资源。<br>- 影响通常很小,不会对大多数应用造成显著影响。 |

| 最佳实践 | 安全模式配置的最佳实践包括使用强密码、限制访问权限和定期更新密码。 | - 使用强密码。<br>- 使用bind指令限制IP地址。<br>- 定期更改密码。 |

| 故障排查 | 遇到安全模式下的故障,可以检查密码、网络连接和Redis日志。 | - 检查密码是否匹配。<br>- 确保客户端可以连接到Redis服务器。<br>- 查看Redis日志以获取错误信息。 |

在实际应用中,设置Redis密码是一个重要的安全措施。除了使用强密码,还可以通过配置文件中的

timeout指令来设置密码超时时间,从而进一步保障数据安全。例如,将timeout设置为300秒,意味着如果客户端在300秒内没有进行任何操作,Redis将自动断开连接,防止未授权访问。此外,对于需要频繁访问Redis的应用,可以考虑使用持久化机制,如RDB或AOF,以确保数据在系统故障后能够快速恢复。

# 🌟 Redis密码设置方法示例

import redis

# 🌟 连接到Redis服务器

r = redis.Redis(host='localhost', port=6379, db=0)

# 🌟 设置密码

r.config_set('requirepass', 'your_password')

# 🌟 验证密码设置

if r.config_get('requirepass') == 'your_password':

print("密码设置成功")

else:

print("密码设置失败")

密码加密机制: Redis使用SHA-256算法对密码进行加密。当用户尝试连接到Redis服务器时,客户端会将密码通过SHA-256算法加密后发送给服务器进行验证。

密码配置文件: Redis的密码设置可以通过配置文件redis.conf进行配置。在配置文件中,设置requirepass指令并指定密码即可。

# 🌟 redis.conf配置文件示例

requirepass your_password

密码验证流程:

- 客户端连接到Redis服务器。

- 客户端发送密码给服务器。

- 服务器使用SHA-256算法对密码进行加密。

- 服务器将加密后的密码与配置文件中的密码进行比较。

- 如果密码匹配,则允许客户端访问Redis服务器;否则,拒绝访问。

密码安全策略:

- 设置强密码,避免使用弱密码。

- 定期更换密码。

- 不要将密码存储在明文形式。

- 限制登录尝试次数,防止暴力破解。

密码管理最佳实践:

- 使用密码管理工具,如LastPass等,来存储和管理密码。

- 不要将密码共享给他人。

- 在开发环境中,使用不同的密码,避免生产环境密码泄露。

密码重置与修改: 如果忘记密码,可以通过以下步骤进行密码重置或修改:

- 停止Redis服务器。

- 修改redis.conf配置文件中的密码。

- 重新启动Redis服务器。

密码强度要求: 密码应包含大小写字母、数字和特殊字符,长度至少为8位。

密码过期策略: 可以通过设置密码过期时间来提高安全性。在redis.conf配置文件中,设置expire指令并指定过期时间。

密码审计与监控: 定期对密码进行审计,确保密码的安全性。可以使用日志分析工具来监控Redis服务器的访问日志,以便及时发现异常行为。

| 方面 | 描述 |

|---|---|

| 密码设置方法 | - 使用Python的redis库连接Redis服务器。 <br> - 使用config_set方法设置密码。 <br> - 使用config_get方法验证密码设置是否成功。 |

| 密码加密机制 | - Redis使用SHA-256算法对密码进行加密。 <br> - 客户端将密码加密后发送给服务器进行验证。 |

| 密码配置文件 | - 通过修改redis.conf配置文件中的requirepass指令来设置密码。 <br> - 重新启动Redis服务器使配置生效。 |

| 密码验证流程 | 1. 客户端连接到Redis服务器。 <br>2. 客户端发送密码给服务器。 <br>3. 服务器使用SHA-256算法对密码进行加密。 <br>4. 服务器将加密后的密码与配置文件中的密码进行比较。 <br>5. 根据密码匹配结果允许或拒绝访问。 |

| 密码安全策略 | 1. 设置强密码,避免使用弱密码。 <br>2. 定期更换密码。 <br>3. 不要将密码存储在明文形式。 <br>4. 限制登录尝试次数,防止暴力破解。 |

| 密码管理最佳实践 | 1. 使用密码管理工具,如LastPass等,来存储和管理密码。 <br>2. 不要将密码共享给他人。 <br>3. 在开发环境中,使用不同的密码,避免生产环境密码泄露。 |

| 密码重置与修改 | 1. 停止Redis服务器。 <br>2. 修改redis.conf配置文件中的密码。 <br>3. 重新启动Redis服务器。 |

| 密码强度要求 | 密码应包含大小写字母、数字和特殊字符,长度至少为8位。 |

| 密码过期策略 | 通过设置密码过期时间来提高安全性。在redis.conf配置文件中,设置expire指令并指定过期时间。 |

| 密码审计与监控 | 定期对密码进行审计,确保密码的安全性。使用日志分析工具监控Redis服务器的访问日志,以便及时发现异常行为。 |

在实际应用中,密码设置方法的选择直接关系到系统的安全性。例如,在金融领域,密码加密机制尤为重要,因为SHA-256算法的高强度加密能够有效防止密码被破解。此外,密码配置文件的修改需要谨慎操作,一旦配置错误,可能导致服务中断。在密码验证流程中,服务器对密码的加密和比对是确保系统安全的关键步骤。为了进一步提高密码的安全性,企业应制定严格的密码安全策略,并定期进行密码审计与监控,确保系统的稳定运行。

🍊 Redis知识点之访问控制:策略与实现

在当今数据驱动的时代,Redis作为一款高性能的键值存储系统,被广泛应用于缓存、会话管理、消息队列等领域。然而,随着Redis应用场景的日益复杂,如何确保数据的安全性和系统的稳定性成为了一个关键问题。这就引出了本文要探讨的Redis知识点之访问控制:策略与实现。

在一个大型分布式系统中,Redis可能被多个客户端访问,这些客户端可能包括开发人员、运维人员以及第三方服务。如果不对访问进行控制,可能会导致数据泄露、系统被恶意攻击等问题。因此,了解Redis的访问控制策略与实现机制对于保障系统安全至关重要。

首先,我们需要明确访问控制包含的两个核心机制:认证机制和授权机制。认证机制确保只有经过验证的客户端才能访问Redis,而授权机制则进一步限制客户端可以执行的操作。

在介绍这两个机制之前,让我们设想一个场景:一个企业内部使用Redis作为缓存系统,存储了大量的敏感数据。如果不对访问进行控制,任何拥有Redis连接信息的客户端都可以读取或修改这些数据,这将严重威胁到企业的信息安全。因此,引入认证和授权机制成为必要。

接下来,我们将详细介绍Redis的认证机制和授权机制。认证机制通常涉及密码验证,Redis支持多种密码验证方式,如密码文件、密码库等。而授权机制则通过访问控制列表(ACL)来实现,允许或拒绝客户端对特定键进行操作。

通过本文的介绍,读者将能够理解Redis访问控制的重要性,并掌握如何通过认证和授权机制来保护Redis数据的安全。这不仅有助于提升系统的安全性,还能确保Redis在复杂环境下的稳定运行。在后续内容中,我们将深入探讨Redis的认证机制和授权机制的实现细节,帮助读者在实际应用中更好地利用这些安全特性。

Redis知识点之访问控制:认证机制

Redis作为一款高性能的键值存储数据库,广泛应用于缓存、消息队列等领域。在Redis的使用过程中,访问控制是保障数据安全的重要环节。本文将围绕Redis的认证机制展开,详细介绍认证原理、流程、方式、安全策略、权限控制、用户管理、认证协议、认证工具、认证性能优化、跨域认证、单点登录以及认证日志管理等方面。

一、认证机制原理

Redis的认证机制基于用户名和密码进行身份验证。当客户端连接到Redis服务器时,需要提供正确的用户名和密码才能访问数据。认证过程主要涉及以下步骤:

- 客户端发送认证请求,包含用户名和密码。

- Redis服务器验证用户名和密码是否正确。

- 如果认证成功,客户端可以访问Redis服务器中的数据;如果认证失败,Redis服务器将拒绝客户端的请求。

二、认证流程

- 客户端连接到Redis服务器。

- 客户端发送认证请求,包含用户名和密码。

- Redis服务器接收认证请求,并验证用户名和密码。

- 如果认证成功,Redis服务器返回OK响应;如果认证失败,Redis服务器返回错误信息。

三、认证方式

Redis支持以下认证方式:

- 密码认证:通过用户名和密码进行身份验证。

- 密钥认证:通过密钥进行身份验证,适用于Redis集群环境。

四、安全策略

- 限制访问IP:通过配置Redis服务器的bind选项,限制客户端的访问IP。

- 设置密码:为Redis服务器设置密码,防止未授权访问。

- 使用SSL/TLS加密:通过SSL/TLS加密客户端与Redis服务器之间的通信,提高数据安全性。

五、权限控制

Redis支持基于用户和角色的权限控制。用户可以创建多个角色,并为角色分配不同的权限。用户可以登录到不同的角色,从而实现权限控制。

六、用户管理

Redis支持用户管理功能,包括创建、删除、修改用户信息等。

七、认证协议

Redis使用自定义的认证协议进行身份验证。该协议简单高效,但安全性较低。在实际应用中,建议使用SSL/TLS加密通信,提高安全性。

八、认证工具

Redis官方提供了redis-cli工具,支持认证功能。用户可以使用redis-cli连接到Redis服务器,并进行认证。

九、认证性能优化

- 使用缓存:将认证信息缓存到内存中,减少认证请求的次数。

- 使用异步认证:在客户端进行异步认证,提高性能。

十、跨域认证

Redis不支持跨域认证。在实际应用中,可以通过代理服务器实现跨域认证。

十一、单点登录

Redis不支持单点登录。在实际应用中,可以通过第三方认证服务实现单点登录。

十二、认证日志管理

Redis支持日志功能,可以记录认证过程中的相关信息。通过分析日志,可以及时发现并处理安全问题。

总结:Redis的认证机制为数据安全提供了保障。在实际应用中,应根据具体需求选择合适的认证方式,并采取相应的安全策略,以确保数据安全。

| 认证方面 | 详细内容 |

|---|---|

| 认证机制原理 | 基于用户名和密码进行身份验证,客户端连接时需提供正确信息。 |

| 认证流程 | 1. 客户端连接到Redis服务器。2. 发送认证请求,包含用户名和密码。3. 服务器验证并返回响应。 |

| 认证方式 | 1. 密码认证:用户名和密码验证。2. 密钥认证:密钥验证,适用于集群环境。 |

| 安全策略 | 1. 限制访问IP:通过bind选项限制。2. 设置密码:防止未授权访问。3. 使用SSL/TLS加密:提高数据安全性。 |

| 权限控制 | 基于用户和角色的权限控制,创建、分配角色和权限,用户登录不同角色。 |

| 用户管理 | 支持创建、删除、修改用户信息。 |

| 认证协议 | 使用自定义认证协议,简单高效但安全性较低,建议使用SSL/TLS加密。 |

| 认证工具 | Redis官方提供的redis-cli工具支持认证功能。 |

| 认证性能优化 | 1. 使用缓存:减少认证请求次数。2. 使用异步认证:提高性能。 |

| 跨域认证 | Redis不支持跨域认证,可通过代理服务器实现。 |

| 单点登录 | Redis不支持单点登录,可通过第三方认证服务实现。 |

| 认证日志管理 | 支持日志功能,记录认证相关信息,分析日志处理安全问题。 |

在实际应用中,Redis的认证机制原理不仅限于用户名和密码验证,它还涉及到复杂的加密算法和身份验证协议。例如,密码认证过程中,用户名和密码会通过哈希函数进行加密,确保即使数据被截获,也无法轻易破解。此外,Redis的认证流程设计得相当简洁,但背后却蕴含着对安全性的深刻理解。客户端连接到Redis服务器后,发送认证请求,服务器会根据预设的规则进行验证,这一过程不仅要求信息的准确性,还要求速度的迅速,以确保系统的稳定性和高效性。在认证方式上,除了传统的密码认证,Redis还支持密钥认证,这对于集群环境中的数据同步和一致性维护尤为重要。这种灵活的认证方式,使得Redis能够适应不同的应用场景和需求。

Redis授权命令

Redis的授权机制是确保数据安全的重要手段,通过授权命令,可以控制用户对Redis数据库的访问权限。授权命令主要包括AUTH和CONFIG SET。

# 🌟 使用AUTH命令进行密码验证

redis_client.auth('password')

# 🌟 使用CONFIG SET命令设置密码

redis_client.config_set('requirepass', 'password')

用户权限管理

Redis的用户权限管理是通过创建用户并分配权限来实现的。可以使用USER命令创建用户,并使用SETUSER命令修改用户信息。

# 🌟 创建用户

redis_client.user('create', 'username', 'password', '1', '1', '1')

# 🌟 修改用户信息

redis_client.setuser('username', 'password', '1', '1', '1')

权限级别与范围

Redis的权限级别分为读取、写入和执行三个等级,分别对应数字1、2和3。权限范围则包括全局、数据库和键三个层次。

# 🌟 授予用户对数据库1的读取和写入权限

redis_client.setuser('username', 'password', '1', '1', '0')

# 🌟 授予用户对键的读取和写入权限

redis_client.setuser('username', 'password', '0', '1', '1')

访问控制策略

Redis的访问控制策略主要包括以下几种:

- 基于用户的访问控制:通过创建用户并分配权限来实现。

- 基于角色的访问控制:创建角色并分配权限,然后将用户分配到角色中。

- 基于资源的访问控制:为资源设置权限,用户访问资源时需要验证权限。

安全性分析

Redis的授权机制可以有效防止未授权访问,提高数据安全性。但同时也需要注意以下几点:

- 密码存储:Redis默认以明文形式存储密码,建议使用加密算法对密码进行加密存储。

- 权限分配:合理分配用户权限,避免用户拥有过多的权限。

- 监控日志:记录用户操作日志,以便在发生安全事件时进行追踪。

配置文件设置

Redis的授权机制可以通过配置文件进行设置,相关配置项如下:

# 🌟 requirepass:设置密码

requirepass password

# 🌟 allow-experimental:允许使用实验性功能

allow-experimental yes

实际应用案例

以下是一个实际应用案例:

- 创建用户

user1,密码为password,对数据库1有读取和写入权限。 - 创建用户

user2,密码为password,对数据库1有读取权限。 - 用户

user1可以执行所有操作,而用户user2只能读取数据。

与其他安全机制的配合

Redis的授权机制可以与其他安全机制配合使用,例如:

- 防火墙:限制对Redis服务器的访问,防止未授权访问。

- SSL/TLS:加密Redis客户端与服务器之间的通信,防止数据泄露。

性能影响评估

Redis的授权机制对性能的影响较小,但需要注意以下几点:

- 密码验证:每次访问Redis数据库时都需要进行密码验证,可能会略微影响性能。

- 权限检查:Redis会对用户的权限进行检查,可能会略微影响性能。

总之,Redis的授权机制是确保数据安全的重要手段,合理配置和使用授权机制可以有效提高数据安全性。

| 命令/概念 | 描述 | 示例 |

|---|---|---|

AUTH | 使用密码验证用户身份,确保用户有权限执行后续操作。 | redis_client.auth('password') |

CONFIG SET | 设置Redis配置,如设置密码。 | redis_client.config_set('requirepass', 'password') |

USER | 创建用户,并分配权限。 | redis_client.user('create', 'username', 'password', '1', '1', '1') |

SETUSER | 修改用户信息,如修改密码或权限。 | redis_client.setuser('username', 'password', '1', '1', '1') |

| 权限级别 | Redis的权限级别分为读取、写入和执行三个等级,分别对应数字1、2和3。 | 读取权限:1,写入权限:2,执行权限:3 |

| 权限范围 | 权限范围包括全局、数据库和键三个层次。 | 全局权限:1,数据库权限:2,键权限:3 |

| 访问控制策略 | 包括基于用户的访问控制、基于角色的访问控制和基于资源的访问控制。 | 基于用户:创建用户并分配权限;基于角色:创建角色并分配权限;基于资源:为资源设置权限 |

| 安全性分析 | 包括密码存储、权限分配和监控日志。 | 密码存储:使用加密算法对密码进行加密存储;权限分配:合理分配用户权限;监控日志:记录用户操作日志 |

| 配置文件设置 | 通过配置文件设置授权机制,如设置密码。 | requirepass password,allow-experimental yes |

| 实际应用案例 | 创建用户并分配权限的示例。 | 创建用户user1,密码为password,对数据库1有读取和写入权限;创建用户user2,密码为password,对数据库1有读取权限 |

| 与其他安全机制配合 | 与防火墙和SSL/TLS等安全机制配合使用。 | 防火墙:限制对Redis服务器的访问;SSL/TLS:加密通信 |

| 性能影响评估 | 授权机制对性能的影响较小,但需要注意密码验证和权限检查。 | 密码验证:每次访问Redis数据库时都需要进行密码验证;权限检查:Redis会对用户的权限进行检查 |

在实际操作中,

AUTH命令不仅用于验证用户身份,还常常与CONFIG SET命令结合使用,以确保在用户验证通过后,系统能够立即应用新的配置,如更改密码。例如,在用户登录后,系统可能会自动执行config_set来更新密码,从而增强系统的安全性。此外,USER和SETUSER命令在用户管理中扮演着关键角色,它们允许管理员灵活地创建和修改用户权限,这对于维护一个多用户环境中的数据安全至关重要。在实际应用中,权限级别的设置需要根据具体需求来调整,例如,对于只读数据库,可能只需要设置读取权限,而对于需要修改数据的数据库,则需要写入权限。权限范围的设置同样重要,它决定了用户可以在哪些数据库或键上执行操作,从而进一步细化了访问控制策略。

🍊 Redis知识点之访问控制:命令行操作

在许多企业级应用中,Redis作为高性能的键值存储系统,其安全性至关重要。特别是在多用户环境下,如何确保数据的安全访问成为了一个关键问题。本文将围绕Redis的访问控制展开,重点介绍通过命令行操作实现访问控制的方法。

在一个典型的场景中,假设一个企业内部部署了Redis数据库,多个部门需要访问该数据库进行数据读写操作。如果不对访问进行控制,任何拥有Redis客户端的用户都可能对数据进行未授权的修改或读取,这无疑会带来极大的安全隐患。因此,了解并掌握Redis的访问控制机制显得尤为重要。

Redis提供了多种命令行操作来实现访问控制,其中最常用的包括auth命令和config命令。auth命令用于验证用户身份,确保只有授权用户才能执行后续的命令。而config命令则可以用来设置Redis的安全配置,如密码设置、访问策略等。

介绍这些知识点的必要性在于,它们直接关系到Redis数据库的安全性。通过auth命令,我们可以确保只有经过身份验证的用户才能访问Redis数据库,从而防止未授权的访问和数据泄露。而config命令则提供了灵活的安全配置选项,使得管理员可以根据实际需求调整安全策略,以适应不同的应用场景。

接下来,本文将详细介绍auth命令和config命令的具体用法和配置选项。首先,我们将探讨如何使用auth命令进行用户身份验证,包括设置密码、验证密码等操作。随后,我们将深入解析config命令,展示如何通过配置文件来设置Redis的安全参数,如密码、访问控制等。

通过本文的介绍,读者将能够全面了解Redis的访问控制机制,并能够根据实际需求进行相应的配置,从而确保Redis数据库的安全性和稳定性。

# 🌟 Redis访问控制原理

"""

Redis的访问控制是通过密码验证来实现的。当客户端连接到Redis服务器时,服务器会检查客户端是否提供了正确的密码。如果密码正确,客户端就可以访问Redis中的数据;如果密码错误,客户端将无法访问任何数据。

"""

# 🌟 auth命令功能与作用

"""

auth命令用于验证客户端的密码。如果密码正确,客户端将获得访问Redis的权限;如果密码错误,客户端将无法访问任何数据。

"""

# 🌟 auth命令使用方法

"""

客户端连接到Redis服务器后,可以使用以下命令进行密码验证:

auth 密码

"""

# 🌟 auth命令参数说明

"""

auth命令只有一个参数,即密码。该密码是客户端与Redis服务器之间约定的访问控制密码。

"""

# 🌟 auth命令安全注意事项

"""

1. 密码应该足够复杂,包含大小写字母、数字和特殊字符。

2. 密码不应该在客户端和服务器之间明文传输,应该使用安全的连接方式,如TLS/SSL。

3. 密码不应该存储在客户端的代码中,应该通过配置文件或环境变量等方式进行管理。

"""

# 🌟 auth命令与其他访问控制命令对比

"""

Redis还提供了其他访问控制命令,如:

- requirepass:设置Redis服务器的访问密码。

- setrole:设置客户端的角色。

- config set requirepass 密码:设置Redis服务器的访问密码。

这些命令与auth命令的作用类似,但它们的使用场景和功能略有不同。

"""

# 🌟 auth命令在Redis应用场景

"""

auth命令在以下场景中非常有用:

1. 保护Redis服务器中的数据,防止未授权访问。

2. 在多用户环境中,限制用户对Redis数据的访问。

3. 在开发测试环境中,防止其他用户访问测试数据。

"""

# 🌟 auth命令性能影响

"""

auth命令对Redis的性能影响非常小。它主要是在客户端和服务器之间进行密码验证,不会对Redis的数据处理能力产生影响。

"""

# 🌟 auth命令故障排查与处理

"""

如果客户端无法通过auth命令验证密码,可能的原因有以下几种:

1. 密码错误:检查客户端提供的密码是否正确。

2. Redis服务器未设置密码:检查Redis服务器的配置文件,确保设置了requirepass参数。

3. Redis服务器拒绝连接:检查Redis服务器的日志,查看是否有拒绝连接的记录。

"""

| 命令/概念 | 功能描述 | 使用方法 | 参数说明 | 安全注意事项 | 与其他命令对比 | 应用场景 | 性能影响 | 故障排查与处理 | ||

|---|---|---|---|---|---|---|---|---|---|---|

| auth | 验证客户端密码,提供访问Redis的权限。 | auth 密码 | 密码:客户端与Redis服务器之间约定的访问控制密码。 | 1. 密码复杂度;2. 使用安全的连接方式;3. 密码管理方式。 | 与requirepass和setrole类似,但主要用于密码验证。 | 1. 数据保护;2. 多用户环境访问控制;3. 开发测试环境数据保护。 | 非常小,主要在客户端和服务器之间进行密码验证。 | 1. 密码错误;2. Redis服务器未设置密码;3. Redis服务器拒绝连接。 | ||

| requirepass | 设置Redis服务器的访问密码。 | requirepass 密码 | 密码:Redis服务器的访问密码。 | 与auth类似,但用于服务器配置。 | 与auth和setrole类似,但用于服务器配置。 | 与auth和setrole类似,但用于服务器配置。 | 与auth和setrole类似,但用于服务器配置。 | 与auth和setrole类似,但用于服务器配置。 | 与auth和setrole类似,但用于服务器配置。 | |

| setrole | 设置客户端的角色。 | setrole 角色名 | 角色名:客户端的角色名称。 | 角色定义了客户端的权限,需要与Redis服务器配置的角色匹配。 | 与auth和requirepass类似,但用于角色设置。 | 与auth和requirepass类似,但用于角色设置。 | 与auth和requirepass类似,但用于角色设置。 | 与auth和requirepass类似,但用于角色设置。 | 与auth和requirepass类似,但用于角色设置。 | 与auth和requirepass类似,但用于角色设置。 |

| config set | 设置Redis服务器的配置参数。 | config set 参数 值 | 参数:Redis服务器的配置参数;值:配置参数的值。 | 配置参数可能涉及敏感信息,应谨慎设置。 | 与auth和setrole类似,但用于服务器配置。 | 与auth和setrole类似,但用于服务器配置。 | 与auth和setrole类似,但用于服务器配置。 | 与auth和setrole类似,但用于服务器配置。 | 与auth和setrole类似,但用于服务器配置。 |

Redis的auth命令不仅用于验证客户端密码,它还扮演着在多用户环境中保护数据安全的关键角色。通过使用auth命令,可以确保只有授权的用户能够访问Redis实例,从而防止未授权的数据泄露。此外,auth命令的使用也体现了Redis在权限管理方面的灵活性和安全性,它允许管理员根据需要动态调整访问权限,以适应不断变化的安全需求。在实施过程中,应特别注意密码的复杂度和安全性,确保密码难以被破解,同时也要定期更换密码,以降低安全风险。

# 🌟 Redis配置文件

"""

Redis的配置文件通常以.conf为后缀,位于Redis安装目录下。该文件包含了Redis的运行参数,如数据库数量、持久化方式、内存管理等。

"""

# 🌟 config命令功能介绍

"""

config命令是Redis提供的一个用于读取和修改Redis配置的命令。它可以实时地查看和修改Redis的配置,无需重启Redis服务。

"""

# 🌟 config命令参数解析

"""

config命令的参数包括:

- get:获取配置项的值

- set:设置配置项的值

- resetstat:重置统计信息

- rewrite:重新加载配置文件

- reload:重新加载配置文件并重启Redis

"""

# 🌟 配置读写操作

"""

使用config get命令可以获取配置项的值,例如:

config get maxmemory

使用config set命令可以设置配置项的值,例如:

config set maxmemory 128mb

"""

# 🌟 配置持久化设置

"""

持久化设置包括RDB和AOF两种方式。使用config get命令可以查看持久化设置,例如:

config get save

使用config set命令可以修改持久化设置,例如:

config set save "900 1 300 10 600 3 900 2 3600 1"

"""

# 🌟 配置内存管理

"""

内存管理包括内存淘汰策略、最大内存限制等。使用config get命令可以查看内存管理设置,例如:

config get maxmemory-policy

使用config set命令可以修改内存管理设置,例如:

config set maxmemory-policy allkeys-lru

"""

# 🌟 配置安全设置

"""

安全设置包括密码设置、绑定IP等。使用config get命令可以查看安全设置,例如:

config get requirepass

使用config set命令可以修改安全设置,例如:

config set requirepass "mypass"

"""

# 🌟 配置网络设置

"""

网络设置包括监听地址、端口等。使用config get命令可以查看网络设置,例如:

config get port

使用config set命令可以修改网络设置,例如:

config set port 6379

"""

# 🌟 配置日志设置

"""

日志设置包括日志级别、日志文件等。使用config get命令可以查看日志设置,例如:

config get loglevel

使用config set命令可以修改日志设置,例如:

config set loglevel notice

"""

# 🌟 配置高级功能

"""

高级功能包括复制、哨兵、集群等。使用config get命令可以查看高级功能设置,例如:

config get masterauth

使用config set命令可以修改高级功能设置,例如:

config set masterauth "mypass"

"""

# 🌟 配置命令示例

"""

以下是一些config命令的示例:

- 获取最大内存限制:

config get maxmemory

- 设置最大内存限制为128MB:

config set maxmemory 128mb

- 获取RDB持久化设置:

config get save

- 设置RDB持久化设置:

config set save "900 1 300 10 600 3 900 2 3600 1"

- 获取密码设置:

config get requirepass

- 设置密码:

config set requirepass "mypass"

"""

# 🌟 配置命令应用场景

"""

config命令在以下场景中非常有用:

- 查看和修改Redis的配置

- 调整Redis的性能

- 优化Redis的内存使用

- 设置Redis的安全设置

"""

# 🌟 配置命令注意事项

"""

使用config命令时需要注意以下几点:

- 修改配置后,需要重启Redis服务才能生效

- 修改配置可能会影响Redis的性能

- 修改配置需要谨慎,避免出现错误

"""

# 🌟 配置命令性能影响

"""

config命令的性能影响取决于修改的配置项。例如,修改内存管理设置可能会影响Redis的内存使用,而修改持久化设置可能会影响Redis的持久化性能。

"""

# 🌟 配置命令与Redis版本兼容性

"""

config命令在所有版本的Redis中都是可用的,但不同的版本可能支持不同的配置项。

"""

| 配置类别 | 配置项示例 | 配置命令 | 功能描述 |

|---|---|---|---|

| 基本配置 | 数据库数量 | config get databases | 查看当前Redis实例中的数据库数量 |

| 持久化设置 | RDB持久化 | config get save | 查看RDB持久化设置,例如快照的频率和条件 |

| 持久化设置 | AOF持久化 | config get appendonly | 查看AOF持久化是否开启,以及AOF文件名 |

| 内存管理 | 最大内存限制 | config get maxmemory | 查看Redis实例的最大内存限制 |

| 内存管理 | 内存淘汰策略 | config get maxmemory-policy | 查看当前使用的内存淘汰策略,例如LRU、volatile-lru等 |

| 安全设置 | 密码设置 | config get requirepass | 查看Redis实例是否设置了密码,以及密码内容 |

| 安全设置 | IP绑定 | config get bind | 查看Redis实例绑定的IP地址,以及是否允许所有IP访问 |

| 网络设置 | 监听地址 | config get port | 查看Redis实例监听的端口号 |

| 网络设置 | 监听地址 | config set bind | 设置Redis实例监听的IP地址和端口号 |

| 日志设置 | 日志级别 | config get loglevel | 查看Redis实例的日志级别,例如notice、warning、error等 |

| 日志设置 | 日志文件 | config get dir | 查看Redis实例的日志文件存放路径 |

| 高级功能 | 复制 | config get masterauth | 查看主从复制中主节点的密码,用于从节点连接主节点时进行认证 |

| 高级功能 | 哨兵 | config get sentinel | 查看哨兵配置信息,例如哨兵的监控目标、运行状态等 |

| 高级功能 | 集群 | config get cluster | 查看Redis集群配置信息,例如集群节点、运行状态等 |

| 配置命令示例 | 获取最大内存限制 | config get maxmemory | 获取Redis实例的最大内存限制 |

| 配置命令示例 | 设置最大内存限制 | config set maxmemory 128mb | 设置Redis实例的最大内存限制为128MB |

| 配置命令示例 | 获取RDB持久化设置 | config get save | 获取RDB持久化设置,例如快照的频率和条件 |

| 配置命令示例 | 设置RDB持久化设置 | config set save "900 1 300 10 600 3 900 2 3600 1" | 设置RDB持久化设置,例如每900秒至少1个键发生变化时进行快照,每300秒至少10个键发生变化时进行快照等 |

| 配置命令示例 | 获取密码设置 | config get requirepass | 获取Redis实例的密码设置情况 |

| 配置命令示例 | 设置密码 | config set requirepass "mypass" | 设置Redis实例的密码为"mypass" |

在实际应用中,Redis的配置管理是确保其稳定运行的关键环节。例如,通过

config get databases命令,我们可以实时监控数据库数量的变化,这对于维护数据库的负载均衡至关重要。此外,RDB持久化配置的查看,如config get save,有助于我们了解数据备份的频率和触发条件,从而确保数据的安全。在内存管理方面,config get maxmemory和config get maxmemory-policy可以帮助我们优化内存使用策略,确保系统在高负载下依然稳定运行。安全配置的检查,如config get requirepass,是保护Redis实例不被未授权访问的重要手段。而网络设置和日志配置的调整,如config set bind和config get loglevel,则有助于我们根据实际需求调整Redis的性能和日志记录的详细程度。这些配置的灵活运用,对于提升Redis的整体性能和可靠性具有重要意义。

🍊 Redis知识点之访问控制:配置文件设置

在许多企业级应用中,Redis作为高性能的键值存储系统,其安全性至关重要。特别是在多用户环境下,如何确保数据的安全访问成为了一个关键问题。这就引出了Redis的访问控制机制,其中配置文件设置是基础且重要的环节。

想象一下,一个企业内部部署的Redis服务器,若没有适当的访问控制,任何拥有网络访问权限的用户都可能对数据进行未授权的读写操作,这无疑会对数据安全构成严重威胁。因此,介绍Redis的访问控制:配置文件设置知识点,不仅有助于确保数据安全,还能提高系统的稳定性和可靠性。

接下来,我们将深入探讨两个关键配置:requirepass和rename-command。

首先,requirepass配置允许我们为Redis设置一个密码,只有通过密码验证的用户才能访问Redis实例。这一设置是防止未授权访问的第一道防线,对于保护敏感数据至关重要。

其次,rename-command配置则允许我们重命名或禁用Redis命令,以防止恶意用户执行危险的命令。例如,禁用flushall命令可以防止用户清空整个数据库,从而保护数据不被意外删除。

通过这两个配置,我们可以有效地控制对Redis实例的访问,防止未授权操作和数据泄露。在后续的内容中,我们将详细解释如何设置requirepass和rename-command,并探讨它们在实际应用中的具体操作和注意事项。这些知识点的掌握,对于保障Redis服务器的安全运行具有重要意义。

# 🌟 Redis访问控制原理

# 🌟 Redis的访问控制是通过密码验证机制实现的,客户端在连接Redis服务器时需要提供正确的密码才能访问数据。

# 🌟 requirepass配置的作用

# 🌟 requirepass配置用于设置Redis服务器的访问密码,只有拥有正确密码的客户端才能连接到Redis服务器。

# 🌟 设置和验证requirepass

# 🌟 设置密码:在Redis配置文件中设置requirepass密码,重启Redis服务器后生效。

# 🌟 验证密码:客户端连接Redis服务器时,需要使用auth命令提供密码。

# 🌟 requirepass配置的配置文件位置

# 🌟 默认情况下,Redis配置文件位于Redis安装目录下的redis.conf文件。

# 🌟 requirepass配置的加密机制

# 🌟 Redis使用MD5算法对密码进行加密,确保密码的安全性。

# 🌟 requirepass配置的兼容性

# 🌟 requirepass配置在Redis 2.6.12版本及以上版本中可用。

# 🌟 requirepass配置的安全风险

# 🌟 如果密码设置过于简单,容易被破解,导致数据泄露。

# 🌟 requirepass配置的配置示例

# 🌟 requirepass mypassword

# 🌟 requirepass配置的配置优化

# 🌟 为了提高安全性,建议设置复杂的密码,并定期更换密码。

# 🌟 requirepass配置的故障排查

# 🌟 如果客户端无法连接到Redis服务器,可能是密码设置错误或Redis服务器未启动。

Redis的访问控制原理是通过密码验证机制实现的,客户端在连接Redis服务器时需要提供正确的密码才能访问数据。requirepass配置用于设置Redis服务器的访问密码,只有拥有正确密码的客户端才能连接到Redis服务器。

设置密码时,需要在Redis配置文件中设置requirepass密码,并重启Redis服务器后生效。例如,在配置文件中添加以下行:

requirepass mypassword

客户端连接Redis服务器时,需要使用auth命令提供密码。例如:

import redis

# 🌟 创建Redis连接

r = redis.Redis(host='localhost', port=6379, db=0)

# 🌟 验证密码

r.auth('mypassword')

默认情况下,Redis配置文件位于Redis安装目录下的redis.conf文件。Redis使用MD5算法对密码进行加密,确保密码的安全性。

requirepass配置在Redis 2.6.12版本及以上版本中可用。如果密码设置过于简单,容易被破解,导致数据泄露。为了提高安全性,建议设置复杂的密码,并定期更换密码。

如果客户端无法连接到Redis服务器,可能是密码设置错误或Redis服务器未启动。可以通过以下步骤进行故障排查:

- 检查Redis服务器是否已启动。

- 检查客户端提供的密码是否正确。

- 检查Redis配置文件中的

requirepass配置是否正确。

| 配置项 | 描述 | 示例 | 位置 | 加密机制 | 兼容性 | 安全风险 | 故障排查步骤 |

|---|---|---|---|---|---|---|---|

| requirepass | 设置Redis服务器的访问密码,用于客户端连接验证。 | requirepass mypassword | Redis配置文件redis.conf | MD5 | 2.6.12及以上 | 密码过于简单易被破解,导致数据泄露 | 1. 检查Redis服务器是否已启动;2. 检查客户端提供的密码是否正确;3. 检查Redis配置文件中的requirepass配置是否正确 |

| 密码设置 | 在Redis配置文件中设置密码,重启Redis服务器后生效。 | 在redis.conf文件中添加:requirepass mypassword | Redis安装目录下的redis.conf文件 | - | - | - | - |

| 密码验证 | 客户端连接Redis服务器时,使用auth命令提供密码进行验证。 | import redis<br>r = redis.Redis(host='localhost', port=6379, db=0)<br>r.auth('mypassword') | Python代码中通过redis模块连接Redis服务器 | - | - | - | - |

| 配置文件位置 | 默认情况下,Redis配置文件位于Redis安装目录下的redis.conf文件。 | Redis安装目录下的redis.conf文件 | - | - | - | - | - |

| 加密机制 | Redis使用MD5算法对密码进行加密,确保密码的安全性。 | - | - | MD5 | - | - | - |

| 兼容性 | requirepass配置在Redis 2.6.12版本及以上版本中可用。 | - | - | - | 2.6.12及以上 | - | - |

| 配置优化 | 为了提高安全性,建议设置复杂的密码,并定期更换密码。 | - | - | - | - | - | - |

| 故障排查 | 如果客户端无法连接到Redis服务器,可能是密码设置错误或Redis服务器未启动。 | - | - | - | - | - | 1. 检查Redis服务器是否已启动;2. 检查客户端提供的密码是否正确;3. 检查Redis配置文件中的requirepass配置是否正确 |

在实际应用中,

requirepass配置项的设置对于保障Redis服务器的安全至关重要。然而,仅仅设置密码是不够的,还需要考虑密码的复杂性和定期更换。例如,如果密码过于简单,如“123456”或“password”,那么即使使用了MD5加密,也容易被破解。因此,建议设置包含大小写字母、数字和特殊字符的复杂密码,如“XyZ9#qWv”,以提高安全性。此外,定期更换密码也是一项重要的安全措施,可以有效降低密码被破解的风险。

Redis访问控制机制

Redis作为一款高性能的键值存储系统,其安全性一直是用户关注的焦点。Redis提供了多种访问控制机制,其中之一就是rename-command配置。通过rename-command配置,用户可以限制对Redis命令的访问,从而提高系统的安全性。

rename-command命令功能与作用

rename-command命令允许用户重命名Redis中的命令,从而实现对命令的访问控制。通过重命名,用户可以将一些敏感的命令改为不易被猜测的名字,从而降低被恶意利用的风险。

配置rename-command的步骤

- 修改Redis配置文件redis.conf,找到rename-command配置项。

- 设置rename-command的值为一个自定义的命令名,例如rename_command。

- 重启Redis服务,使配置生效。

命令重命名策略与限制

在进行命令重命名时,需要注意以下几点:

- 重命名后的命令名不能与Redis内置命令冲突。

- 重命名后的命令名不能包含特殊字符,如空格、斜杠等。

- 重命名后的命令名不能与原有的命令名相同。

安全性考虑与风险防范

通过rename-command配置,用户可以降低以下风险:

- 防止恶意用户通过猜测命令名来执行敏感操作。

- 防止恶意用户通过构造特定的命令来攻击Redis。

配置示例与实际应用

以下是一个rename-command配置的示例:

rename-command flushdb flushdb_command

rename-command flushall flushall_command

rename-command config config_command

在这个示例中,我们将flushdb、flushall和config命令分别重命名为flushdb_command、flushall_command和config_command。

与其他访问控制配置的关系

rename-command配置与其他访问控制配置(如requirepass、rename-command等)共同构成了Redis的访问控制体系。用户可以根据实际需求,结合多种访问控制配置来提高系统的安全性。

性能影响与优化建议

rename-command配置对Redis性能的影响较小,但在某些情况下,频繁地重命名命令可能会对性能产生一定影响。以下是一些优化建议:

- 尽量避免频繁地重命名命令。

- 在重命名命令时,选择合适的命令名,避免使用过于复杂的命名规则。

- 在实际应用中,根据需要选择合适的访问控制配置,避免过度限制。

| 配置项 | 功能描述 | 配置步骤 | 注意事项 |

|---|---|---|---|

| rename-command | 允许用户重命名Redis中的命令,实现对命令的访问控制,降低被恶意利用的风险 | 1. 修改Redis配置文件redis.conf,找到rename-command配置项。 | 1. 重命名后的命令名不能与Redis内置命令冲突。 |

| 2. 设置rename-command的值为一个自定义的命令名,例如rename_command。 | 2. 重命名后的命令名不能包含特殊字符,如空格、斜杠等。 | ||

| 3. 重启Redis服务,使配置生效。 | 3. 重命名后的命令名不能与原有的命令名相同。 | ||

| 命令重命名策略 | 将敏感命令重命名为不易被猜测的名字,降低被恶意利用的风险 | 1. 选择敏感命令进行重命名。 | 1. 选择合适的命令名,避免使用过于复杂的命名规则。 |

| 2. 确保重命名后的命令名不与Redis内置命令冲突。 | 2. 避免频繁地重命名命令,以免对性能产生影响。 | ||

| 安全性考虑 | 通过rename-command配置降低以下风险: | 无需额外步骤,只需正确配置rename-command即可。 | 1. 防止恶意用户通过猜测命令名来执行敏感操作。 |

| 2. 防止恶意用户通过构造特定的命令来攻击Redis。 | 3. 结合其他访问控制配置(如requirepass)来提高系统的安全性。 | ||

| 配置示例 | 将flushdb、flushall和config命令分别重命名为flushdb_command、flushall_command和config_command。 | 1. 修改redis.conf文件,添加以下配置: | 1. 确保重命名后的命令名不与Redis内置命令冲突。 |

| 2. 重启Redis服务。 | 2. 根据实际需求,选择合适的访问控制配置,避免过度限制。 | ||

| 与其他配置关系 | rename-command配置与其他访问控制配置(如requirepass)共同构成了Redis的访问控制体系。 | 无需额外步骤,只需正确配置rename-command和其他访问控制配置即可。 | 1. 结合多种访问控制配置来提高系统的安全性。 |

| 性能影响与优化 | rename-command配置对Redis性能的影响较小,但在某些情况下,频繁地重命名命令可能会对性能产生一定影响。 | 无需额外步骤,只需正确配置rename-command即可。 | 1. 尽量避免频繁地重命名命令。 |

| 2. 在重命名命令时,选择合适的命令名,避免使用过于复杂的命名规则。 | 3. 在实际应用中,根据需要选择合适的访问控制配置,避免过度限制。 |

重命名命令不仅可以增强Redis的安全性,还能在一定程度上提升系统的可维护性。通过将复杂的命令重命名为简洁明了的名字,开发人员可以更快地理解和记忆这些命令,从而提高工作效率。然而,在实施命令重命名策略时,需要谨慎选择命令名,避免使用过于简单或容易猜测的名字,以免降低安全性。同时,应定期审查和更新重命名策略,确保其与业务需求和安全要求保持一致。

🍊 Redis知识点之访问控制:安全风险与防范

在当今的信息化时代,Redis作为一款高性能的键值存储系统,被广泛应用于缓存、会话管理、消息队列等领域。然而,随着Redis在各个业务场景中的广泛应用,其访问控制的安全风险也逐渐凸显。本文将围绕Redis知识点之访问控制,探讨其安全风险与防范措施。

在实际应用中,Redis的访问控制主要面临以下风险:一是未授权访问,攻击者可能通过猜测或破解密码的方式,非法访问Redis实例,获取敏感数据;二是数据篡改,攻击者可能通过修改Redis数据,破坏系统正常运行;三是数据泄露,攻击者可能通过监听网络通信,获取Redis传输的数据,从而泄露敏感信息。

为了防范上述风险,我们需要采取以下措施:

首先,加强密码管理。为Redis实例设置强密码,并定期更换密码,以降低未授权访问的风险。同时,禁止使用默认密码,避免密码被轻易破解。

其次,限制访问权限。通过配置Redis的访问策略,限制客户端的访问权限,确保只有授权的客户端才能访问Redis实例。

再次,监控Redis实例。实时监控Redis实例的访问日志,及时发现异常访问行为,以便及时采取措施。

最后,使用SSL/TLS加密通信。通过SSL/TLS加密Redis实例与客户端之间的通信,防止数据在传输过程中被窃取或篡改。

接下来,本文将详细介绍Redis访问控制中的常见风险,以及相应的防范措施。通过深入分析这些风险和措施,有助于读者更好地了解Redis访问控制的重要性,并在实际应用中采取有效措施,保障Redis实例的安全稳定运行。

🎉 访问控制机制

Redis的访问控制机制是其安全性的基石,它通过限制对Redis服务器的访问来保护数据不被未授权的用户访问。这种机制通常涉及用户认证和权限控制两个主要方面。

🎉 安全认证方式

Redis支持多种安全认证方式,包括密码认证、SSL/TLS加密通信以及基于令牌的认证。密码认证是最常见的认证方式,用户需要提供正确的密码才能访问Redis实例。

import redis

# 🌟 连接到Redis服务器

r = redis.Redis(host='localhost', port=6379, password='yourpassword')

# 🌟 尝试执行命令

try:

r.set('key', 'value')

except redis.exceptions.AuthenticationError:

print("Authentication failed")

🎉 密码管理策略

密码管理策略是确保Redis安全的关键。应遵循以下原则:

- 使用强密码,避免使用常见或容易被猜测的密码。

- 定期更换密码,以减少密码被破解的风险。

- 不要在代码或配置文件中硬编码密码。

🎉 权限分配与控制

权限分配与控制确保用户只能访问他们被授权的数据。Redis使用角色和权限集来管理这些权限。例如,可以创建一个只读角色和一个只写角色,并将相应的权限分配给这些角色。

# 🌟 设置角色和权限

r.config_set('requirepass', 'newpassword')

r.sadd('readonly', 'readonlyuser')

r.sadd('readwrite', 'readwriteuser')

r.sadd('admin', 'adminuser')

# 🌟 为角色分配权限

r.sadd('readonlyuser', 'read')

r.sadd('readwriteuser', 'read', 'write')

r.sadd('adminuser', 'read', 'write', 'config', 'debug')

🎉 常见安全漏洞

尽管Redis提供了强大的访问控制机制,但仍然存在一些常见的安全漏洞,如:

- 密码泄露:密码如果被泄露,攻击者可以轻易地访问Redis实例。

- 未授权访问:如果权限设置不当,可能导致未授权的用户访问敏感数据。

🎉 风险评估与防范

进行风险评估以识别潜在的安全威胁,并采取相应的防范措施。这包括:

- 定期进行安全审计,检查权限设置和密码策略。

- 使用监控工具来跟踪访问模式,以便及时发现异常行为。

🎉 安全审计与监控

安全审计和监控是确保Redis安全的关键组成部分。应记录所有访问尝试,并监控这些记录以检测异常活动。

# 🌟 配置Redis记录访问日志

r.config_set('loglevel', 'verbose')

r.config_set('logfile', '/path/to/redis.log')

🎉 应急响应与处理

在发生安全事件时,应立即采取以下措施:

- 立即隔离受影响的系统。

- 回滚到已知安全的状态。

- 通知相关利益相关者。

🎉 安全配置最佳实践

以下是一些安全配置的最佳实践:

- 确保Redis实例运行在安全的网络环境中。

- 使用防火墙规则限制对Redis端口的访问。

- 定期更新Redis软件以修复已知的安全漏洞。

🎉 安全意识与培训

最后,提高安全意识是防止安全事件的关键。确保所有使用Redis的人员都了解安全最佳实践,并定期进行培训。

| 安全方面 | 详细内容 |

|---|---|

| 访问控制机制 | Redis通过用户认证和权限控制来限制对服务器的访问,保护数据安全。 |

| 安全认证方式 | 支持密码认证、SSL/TLS加密通信以及基于令牌的认证。密码认证是最常见的方式。 |

| 密码管理策略 | 使用强密码、定期更换密码、避免硬编码密码。 |

| 权限分配与控制 | 使用角色和权限集管理权限,如创建只读和只写角色,并分配相应权限。 |

| 常见安全漏洞 | 密码泄露和未授权访问是常见的安全漏洞。 |

| 风险评估与防范 | 定期进行安全审计,使用监控工具跟踪访问模式,及时发现异常行为。 |

| 安全审计与监控 | 记录所有访问尝试,监控记录以检测异常活动。 |

| 应急响应与处理 | 立即隔离受影响系统,回滚到已知安全状态,通知相关利益相关者。 |

| 安全配置最佳实践 | 确保Redis实例运行在安全的网络环境中,使用防火墙规则限制访问,定期更新软件。 |

| 安全意识与培训 | 提高安全意识,确保所有使用Redis的人员了解安全最佳实践并定期培训。 |

Redis作为一款高性能的键值存储系统,其安全性至关重要。除了基本的访问控制机制,它还提供了多种安全认证方式,如SSL/TLS加密通信,确保数据在传输过程中的安全。然而,密码管理策略同样关键,通过使用强密码和定期更换密码,可以有效降低密码泄露的风险。在权限分配与控制方面,Redis允许创建不同的角色和权限集,从而精细化管理用户权限。尽管如此,密码泄露和未授权访问仍然是常见的安全漏洞,因此,定期进行安全审计和风险评估,以及使用监控工具跟踪访问模式,是防范风险的重要手段。在应急响应与处理方面,一旦发现安全漏洞,应立即采取行动,隔离受影响系统,并通知相关利益相关者。最后,安全意识与培训也是不可或缺的一环,只有确保所有使用Redis的人员都了解安全最佳实践并定期接受培训,才能构建一个更加安全的系统环境。

Redis知识点之访问控制:防范措施

在Redis的使用过程中,访问控制是确保数据安全的关键环节。以下将从多个维度详细阐述Redis访问控制的防范措施。

首先,访问控制策略是保障Redis安全的基础。Redis提供了多种访问控制策略,包括密码认证、IP白名单、ACL(访问控制列表)等。通过设置合理的访问控制策略,可以有效地防止未授权访问。

- 密码认证:Redis支持密码认证,用户在连接Redis服务器时需要提供正确的密码。这可以通过配置文件

redis.conf中的requirepass指令实现。例如:

requirepass "yourpassword"

- IP白名单:通过配置文件

redis.conf中的bind指令,可以限制Redis只接受来自特定IP地址的连接。例如:

bind 127.0.0.1

- ACL:Redis的ACL功能允许管理员为不同的用户定义不同的访问权限。通过配置文件

redis.conf中的acl指令,可以设置用户名、密码和对应的权限。例如:

acl user1 password "user1pass" allow * * * * *

其次,权限管理模型是访问控制的核心。Redis的权限管理模型分为以下几种:

- 只读权限:允许用户读取数据,但不允许修改或删除数据。

- 写入权限:允许用户修改或删除数据。

- 完全权限:允许用户执行所有操作。

管理员可以根据实际需求为不同用户分配相应的权限。

此外,审计与监控是保障Redis安全的重要手段。Redis提供了丰富的日志功能,可以记录用户操作、错误信息等。通过分析日志,管理员可以及时发现异常行为,并采取相应措施。

- 日志记录:Redis的日志功能可以通过配置文件

redis.conf中的loglevel指令进行设置。例如:

loglevel notice

- 监控工具:使用监控工具如Redis宝、Redisson等,可以实时监控Redis的性能、内存使用情况等,及时发现潜在的安全风险。

数据加密技术是保障Redis数据安全的关键。Redis支持使用SSL/TLS协议进行数据传输加密。通过配置文件redis.conf中的ssl指令,可以启用SSL/TLS加密。例如:

ssl yes

ssl-port 6379

网络隔离措施是防止外部攻击的有效手段。可以将Redis服务器部署在隔离的网络环境中,如DMZ(隔离区)或专用内网。此外,使用防火墙限制访问Redis服务器的IP地址,可以进一步降低安全风险。

入侵检测系统(IDS)可以帮助管理员及时发现并阻止针对Redis的攻击。Redis支持使用第三方入侵检测工具,如Snort、Suricata等。

安全漏洞修复是保障Redis安全的重要环节。管理员需要定期关注Redis官方发布的漏洞公告,及时修复已知漏洞。

应急响应流程是应对安全事件的关键。当发现Redis安全事件时,应立即启动应急响应流程,包括隔离受影响的服务器、调查事件原因、修复漏洞、恢复服务等。

最后,用户行为分析可以帮助管理员发现异常行为,从而预防安全事件。通过分析用户操作日志,可以发现异常登录、频繁访问敏感数据等行为,并及时采取措施。

总之,Redis访问控制是保障数据安全的关键环节。通过合理配置访问控制策略、权限管理模型、审计与监控、数据加密技术、网络隔离措施、入侵检测系统、安全漏洞修复、应急响应流程和用户行为分析,可以有效防范Redis安全风险。

| 防范措施 | 描述 | 配置示例 |

|---|---|---|

| 访问控制策略 | 通过密码认证、IP白名单、ACL等策略防止未授权访问。 | requirepass "yourpassword"<br>bind 127.0.0.1<br>acl user1 password "user1pass" allow * * * * * |

| 密码认证 | 用户连接Redis服务器时需要提供正确的密码。 | requirepass "yourpassword" |

| IP白名单 | 限制Redis只接受来自特定IP地址的连接。 | bind 127.0.0.1 |

| ACL | 为不同用户定义不同的访问权限。 | acl user1 password "user1pass" allow * * * * * |

| 权限管理模型 | 分为只读权限、写入权限、完全权限。 | 根据实际需求分配权限 |

| 日志记录 | 记录用户操作、错误信息等。 | loglevel notice |

| 监控工具 | 实时监控Redis性能、内存使用情况等。 | 使用Redis宝、Redisson等工具 |

| 数据加密技术 | 使用SSL/TLS协议进行数据传输加密。 | ssl yes<br>ssl-port 6379 |

| 网络隔离措施 | 将Redis服务器部署在隔离的网络环境中。 | 部署在DMZ或专用内网 |

| 入侵检测系统 | 及时发现并阻止针对Redis的攻击。 | 使用Snort、Suricata等工具 |

| 安全漏洞修复 | 定期关注Redis官方发布的漏洞公告,及时修复已知漏洞。 | 关注官方公告并修复漏洞 |

| 应急响应流程 | 应对安全事件的关键流程。 | 隔离受影响的服务器、调查事件原因、修复漏洞、恢复服务 |

| 用户行为分析 | 发现异常行为,预防安全事件。 | 分析用户操作日志,发现异常登录、频繁访问敏感数据等行为 |

在实施访问控制策略时,除了密码认证、IP白名单和ACL等基本措施外,还应考虑结合网络隔离措施,如将Redis服务器部署在隔离的网络环境中,以降低外部攻击的风险。同时,通过监控工具实时监控Redis性能和内存使用情况,可以及时发现潜在的安全威胁。例如,使用Redis宝或Redisson等工具,可以实现对Redis的全面监控和管理。

🍊 Redis知识点之访问控制:高级应用

在当今大数据时代,Redis作为一款高性能的内存数据库,被广泛应用于缓存、消息队列等领域。然而,随着Redis应用场景的日益复杂,如何确保数据的安全性和访问控制成为了一个重要议题。本文将深入探讨Redis知识点之访问控制的高级应用,旨在为读者提供在集群环境和Redis Sentinel下的访问控制策略。

在分布式系统中,集群环境下的访问控制尤为重要。当多个节点协同工作,共享数据时,如何确保只有授权的节点能够访问数据,防止未授权的访问和数据泄露,是保障系统安全的关键。Redis提供了丰富的访问控制策略,包括密码认证、ACL(访问控制列表)等,这些策略能够有效提升集群环境下的数据安全性。

另一方面,Redis Sentinel作为Redis的高可用解决方案,同样需要访问控制机制。在Redis Sentinel中,监控节点和从节点需要根据权限访问主节点,以实现故障转移和数据同步。因此,合理配置Redis Sentinel的访问控制,对于确保系统稳定性和数据一致性至关重要。

介绍Redis知识点之访问控制的高级应用,其重要性和实用性体现在以下几个方面:

首先,访问控制是保障Redis数据安全的基础。在集群环境和Redis Sentinel中,通过访问控制策略,可以防止未授权的访问和数据泄露,确保数据的安全性和完整性。

其次,访问控制有助于提高系统性能。通过限制不必要的访问请求,可以减少网络传输和计算资源消耗,从而提升系统整体性能。

最后,访问控制有助于简化系统管理。通过统一配置和管理访问控制策略,可以降低系统运维成本,提高运维效率。

在接下来的内容中,我们将依次介绍Redis知识点之访问控制:集群环境下的访问控制和Redis知识点之访问控制:Redis Sentinel的访问控制。首先,我们将探讨集群环境下的访问控制策略,包括密码认证和ACL的使用方法。随后,我们将深入剖析Redis Sentinel的访问控制机制,包括监控节点和从节点的权限配置。通过这些内容,读者将能够全面了解Redis访问控制的高级应用,为实际项目中的数据安全和系统稳定性提供有力保障。

集群访问控制策略

在Redis集群环境中,访问控制是确保数据安全的重要手段。集群访问控制策略主要包括以下几个方面:

-

基于IP地址的访问控制:通过配置Redis的bind选项,限制允许访问集群的IP地址范围,从而防止未授权的访问。

-

基于密码的访问控制:通过设置requirepass指令,为Redis集群设置密码,只有拥有密码的用户才能访问集群。

-

基于角色的访问控制:通过Redis的ACL(Access Control List)功能,为不同的用户分配不同的角色,实现细粒度的权限控制。

Redis安全模式配置

Redis提供了两种安全模式,分别是安全模式和密码模式。

-

安全模式:在安全模式下,Redis会监听所有绑定的IP地址,并要求所有连接到Redis的客户端都必须提供密码验证。

-

密码模式:在密码模式下,Redis会监听所有绑定的IP地址,但不会要求客户端提供密码验证。只有通过设置requirepass指令设置了密码,客户端才能访问Redis。

访问控制命令与指令

Redis提供了以下命令和指令用于访问控制:

-

requirepass:设置Redis密码。

-

config set requirepass <password>:设置Redis密码。

-

auth:验证密码。

-

ACL:管理访问控制列表。

集群节点权限管理

在Redis集群中,每个节点都可以独立设置访问控制策略。以下是一些常用的权限管理命令:

-

setrole:为用户设置角色。

-

setuser:为用户设置用户名和密码。

-

getuser:获取用户信息。

访问控制与数据安全

访问控制是保障数据安全的关键。通过以下措施,可以增强Redis集群的数据安全性:

-

限制访问IP:通过bind指令限制访问Redis集群的IP地址。

-

设置密码:通过requirepass指令设置密码,防止未授权访问。

-

使用ACL:通过ACL功能,为不同用户分配不同的角色,实现细粒度的权限控制。

访问控制与性能优化

合理配置访问控制策略,可以提升Redis集群的性能:

-

限制访问IP:通过bind指令限制访问Redis集群的IP地址,减少不必要的网络流量。

-

使用密码模式:在密码模式下,Redis不会要求客户端提供密码验证,从而提高性能。

访问控制与故障排查

在Redis集群出现故障时,可以通过以下方法排查访问控制问题:

-

检查配置文件:确认Redis配置文件中的访问控制设置是否正确。

-

检查日志:查看Redis日志,查找访问控制相关的错误信息。

-

使用ACL命令:使用ACL命令检查用户权限和角色设置。

访问控制与集群部署

在部署Redis集群时,应考虑以下访问控制因素:

-

网络隔离:通过VLAN或防火墙隔离不同安全级别的网络。

-

访问控制策略:根据业务需求,制定合理的访问控制策略。

-

监控与审计:对Redis集群进行监控和审计,确保访问控制策略得到有效执行。

| 策略类型 | 描述 | 配置方法 | 适用场景 |

|---|---|---|---|

| 基于IP地址的访问控制 | 通过限制允许访问集群的IP地址范围,防止未授权访问。 | 配置Redis的bind选项。 | 需要限制访问来源的场景,如内部网络访问。 |

| 基于密码的访问控制 | 通过设置密码,只有拥有密码的用户才能访问集群。 | 使用requirepass指令设置密码。 | 需要保护集群数据不被未授权访问的场景。 |

| 基于角色的访问控制 | 通过ACL功能,为不同用户分配不同的角色,实现细粒度的权限控制。 | 使用ACL命令管理访问控制列表。 | 需要精细化管理不同用户权限的场景。 |

| 安全模式 | Redis监听所有绑定的IP地址,并要求所有连接到Redis的客户端都必须提供密码验证。 | 无需额外配置,默认开启。 | 需要最高安全级别的场景。 |

| 密码模式 | Redis监听所有绑定的IP地址,但不会要求客户端提供密码验证。只有通过设置requirepass指令设置了密码,客户端才能访问Redis。 | 使用requirepass指令设置密码。 | 需要保护集群数据不被未授权访问,但不需要最高安全级别的场景。 |

| 访问控制命令与指令 | requirepass:设置Redis密码。config set requirepass <password>:设置Redis密码。auth:验证密码。ACL:管理访问控制列表。 | 使用Redis命令行或配置文件进行设置。 | 用于配置和验证访问控制。 |

| 集群节点权限管理 | 每个节点可以独立设置访问控制策略。 | 使用setrole、setuser、getuser等命令进行权限管理。 | 需要针对不同节点进行权限管理的场景。 |

| 访问控制与数据安全 | 通过限制访问IP、设置密码、使用ACL等措施增强数据安全性。 | 使用bind、requirepass、ACL等指令进行配置。 | 所有需要保护数据安全的场景。 |

| 访问控制与性能优化 | 通过限制访问IP、使用密码模式等措施提升性能。 | 使用bind指令限制访问IP,使用密码模式提高性能。 | 需要在保证安全的同时,优化性能的场景。 |

| 访问控制与故障排查 | 通过检查配置文件、日志、使用ACL命令等方法排查访问控制问题。 | 检查Redis配置文件、日志文件,使用ACL命令。 | 在Redis集群出现故障时,用于排查访问控制问题。 |

| 访问控制与集群部署 | 在部署Redis集群时,考虑网络隔离、访问控制策略、监控与审计。 | 使用VLAN、防火墙进行网络隔离,制定访问控制策略,进行监控与审计。 | 在部署Redis集群时,确保访问控制策略得到有效执行。 |

在实际应用中,基于IP地址的访问控制策略可以有效地防止外部恶意攻击,保障内部网络的安全。例如,企业内部可以使用这一策略来确保只有授权的内部IP能够访问Redis集群,从而避免外部攻击者通过猜测或暴力破解IP地址来非法访问数据。此外,基于密码的访问控制策略则提供了更为灵活的安全机制,允许管理员为不同用户设置不同的密码,从而实现更精细化的权限管理。在大型企业中,这种策略尤其重要,因为它可以防止内部人员滥用权限,造成数据泄露或损坏。同时,结合基于角色的访问控制,可以进一步细化权限分配,确保每个用户只能访问其职责范围内的数据。

Redis Sentinel的访问控制

Redis Sentinel是Redis高可用解决方案的一部分,它通过监控多个Redis节点来确保系统的稳定性和数据的安全性。在Redis Sentinel中,访问控制是一个至关重要的环节,它涉及到用户权限管理、安全认证机制、访问控制配置等多个方面。

首先,我们来看用户权限管理。在Redis Sentinel中,用户权限管理是通过访问控制策略来实现的。访问控制策略定义了哪些用户可以访问哪些资源,以及他们可以执行哪些操作。例如,我们可以设置一个策略,允许特定IP地址的用户只读取数据,而不允许他们执行写操作。

接下来,我们探讨安全认证机制。Redis Sentinel支持多种安全认证机制,如密码认证、SSL/TLS加密等。密码认证是最基本的安全认证方式,它要求用户在连接到Redis Sentinel时提供正确的密码。SSL/TLS加密则可以确保数据在传输过程中的安全性,防止数据被窃取或篡改。

在访问控制配置方面,Redis Sentinel提供了灵活的配置选项。我们可以通过配置文件来设置访问控制策略,包括允许访问的IP地址、用户权限等。以下是一个简单的配置示例:

# 🌟 允许访问的IP地址

allow = 192.168.1.0/24

# 🌟 用户权限

user = admin

password = 123456

在角色与权限分配方面,Redis Sentinel允许我们为不同的用户分配不同的角色,每个角色拥有不同的权限。例如,我们可以创建一个名为“read-only”的角色,该角色只有读取数据的权限;另一个名为“admin”的角色,拥有读取和写入数据的权限。

命令权限控制是Redis Sentinel访问控制的重要组成部分。我们可以为不同的角色设置不同的命令权限,例如,只允许“read-only”角色执行GET、INFO等命令,而不允许执行SET、DEL等命令。

安全审计是确保Redis Sentinel安全性的重要手段。通过安全审计,我们可以跟踪用户的行为,及时发现并处理潜在的安全威胁。Redis Sentinel提供了日志记录功能,可以记录用户登录、命令执行等操作。

跨节点访问控制是Redis Sentinel集群安全策略的关键。在Redis Sentinel集群中,不同节点之间需要进行通信,但为了保证安全性,我们需要对跨节点访问进行严格控制。例如,我们可以设置白名单,只允许特定的IP地址访问特定节点。

最后,以下是Redis Sentinel访问控制的一些最佳实践:

- 限制访问权限:只允许必要的用户访问Redis Sentinel,并为他们分配合适的角色和权限。

- 使用密码认证:为Redis Sentinel设置密码认证,防止未授权访问。

- 启用SSL/TLS加密:确保数据在传输过程中的安全性。

- 定期审计日志:及时发现并处理潜在的安全威胁。

- 限制跨节点访问:严格控制跨节点通信,防止恶意攻击。

通过以上措施,我们可以确保Redis Sentinel的安全性,为用户提供稳定、可靠的服务。

| 访问控制方面 | 详细描述 | 示例 |

|---|---|---|

| 用户权限管理 | 通过访问控制策略定义用户访问资源和操作权限 | 设置策略,允许特定IP地址的用户只读取数据,不允许写操作 |

| 安全认证机制 | 支持多种安全认证方式,如密码认证、SSL/TLS加密等 | 用户连接时需提供正确密码,数据传输使用SSL/TLS加密 |

| 访问控制配置 | 通过配置文件设置访问控制策略,包括IP地址、用户权限等 | 配置文件中设置允许访问的IP地址和用户权限 |

| 角色与权限分配 | 为不同用户分配不同角色,每个角色拥有不同权限 | 创建“read-only”角色仅允许读取数据,创建“admin”角色允许读写数据 |

| 命令权限控制 | 为不同角色设置不同的命令权限 | “read-only”角色仅允许执行GET、INFO等命令,不允许执行SET、DEL等命令 |

| 安全审计 | 通过日志记录用户行为,及时发现并处理安全威胁 | 记录用户登录、命令执行等操作 |

| 跨节点访问控制 | 严格控制跨节点通信,防止恶意攻击 | 设置白名单,只允许特定IP地址访问特定节点 |

| 最佳实践 | 提高Redis Sentinel安全性的措施 | 限制访问权限、使用密码认证、启用SSL/TLS加密、定期审计日志、限制跨节点访问 |

在实际应用中,用户权限管理不仅限于简单的IP地址和用户权限设置,还应考虑更细致的策略,如根据用户的工作职责和业务需求,动态调整权限。例如,对于研发人员,可能需要更高的数据读写权限,而对于审计人员,则可能只需要读取权限。这种细粒度的权限控制有助于降低数据泄露风险,同时提高系统的可用性和灵活性。此外,安全认证机制在防止未授权访问方面起着至关重要的作用。除了密码认证和SSL/TLS加密,还可以考虑引入多因素认证,如短信验证码、动态令牌等,以进一步增强系统的安全性。

🍊 Redis知识点之访问控制:总结

在众多分布式缓存系统中,Redis因其高性能和丰富的功能而备受青睐。然而,在实际应用中,如何确保Redis数据的安全性和访问控制,成为了一个不容忽视的问题。本文将围绕Redis知识点之访问控制进行总结,旨在帮助读者深入了解这一重要领域。

在分布式系统中,数据的安全性至关重要。Redis作为数据存储的一部分,其访问控制机制的有效性直接关系到整个系统的安全。以一个典型的在线交易系统为例,若Redis中的用户订单数据被未授权访问,可能导致严重的经济损失和信誉损害。因此,介绍Redis的访问控制机制显得尤为重要。

Redis提供了多种访问控制手段,包括密码验证、ACL(Access Control List,访问控制列表)和SSL加密等。密码验证是最基本的访问控制方式,通过设置密码,只有拥有正确密码的用户才能访问Redis实例。ACL则允许管理员为不同的用户或用户组设置不同的访问权限,从而实现细粒度的权限控制。SSL加密则可以确保数据在传输过程中的安全性。

总结Redis访问控制的知识点,我们不仅需要掌握其基本原理,还要了解如何在实际应用中灵活运用。以下是对后续内容的概述:

首先,在“Redis知识点之访问控制:总结要点”部分,我们将详细梳理Redis访问控制的核心要点,包括密码验证、ACL和SSL加密等机制的具体实现方法和配置步骤。通过这一部分的学习,读者将能够对Redis访问控制有一个全面的认识。

接着,在“Redis知识点之访问控制:展望未来”部分,我们将探讨Redis访问控制的发展趋势和潜在挑战。随着云计算和物联网的快速发展,Redis作为核心数据存储组件,其访问控制机制将面临更多挑战。我们将分析未来可能出现的访问控制技术,如基于角色的访问控制(RBAC)、基于属性的访问控制(ABAC)等,以及它们在Redis中的应用前景。

通过本文的总结和展望,读者不仅能够掌握Redis访问控制的核心知识,还能对未来的发展趋势有所了解,为在实际项目中应用Redis访问控制提供有力支持。

访问控制策略

在Redis中,访问控制策略是确保数据安全的关键。这种策略通过限制对Redis实例的访问来保护数据不被未授权的用户访问。Redis提供了多种访问控制策略,包括基于密码、基于IP地址、基于ACL(访问控制列表)等。

权限设置与验证

权限设置是访问控制的基础。Redis允许用户为不同的用户设置不同的权限。这些权限可以通过CONFIG SET命令来设置,例如,设置密码可以通过以下命令实现:

CONFIG SET requirepass "yourpassword"

验证权限时,用户在连接到Redis服务器时需要提供正确的密码。如果密码错误,Redis将拒绝连接。

安全模式与密码保护

Redis的安全模式通过密码保护来增强安全性。在安全模式下,Redis只接受带有正确密码的连接。这可以通过配置文件redis.conf中的requirepass指令来启用:

requirepass yourpassword

ACL(Access Control List)配置

ACL是Redis提供的一种高级访问控制机制。它允许管理员为Redis实例中的每个命令或用户定义权限。配置ACL可以通过以下命令实现:

ACL SETUSER username password roles

这里,username是用户名,password是密码,roles是用户角色。

角色管理

Redis中的角色管理允许管理员为用户分配预定义的角色,每个角色都有特定的权限集。角色可以通过以下命令创建和修改:

Role Create role_name

Role Grant role_name command1 [command2 ...]

命令权限控制

Redis允许对特定的命令进行权限控制。例如,可以通过以下命令禁止用户执行FLUSHDB命令:

ACL SETUSER username password none FLUSHDB

实例隔离与网络隔离

Redis支持实例隔离和网络隔离,这意味着可以限制特定IP地址或IP地址范围对Redis实例的访问。这可以通过配置文件中的bind指令和protected-mode指令来实现。

安全审计与日志

Redis提供了日志功能,可以记录所有访问Redis实例的操作。这有助于进行安全审计和监控。日志可以通过配置文件中的loglevel和logfile指令来配置。

配置文件管理

Redis的配置文件redis.conf包含了所有与访问控制相关的设置。管理员可以通过编辑配置文件来调整访问控制策略。

实际应用案例

在实际应用中,访问控制可以用于以下场景:

- 保护敏感数据,如用户密码、会话信息等。

- 限制对Redis实例的访问,防止未授权的修改或删除数据。

- 在多租户环境中,确保不同租户的数据隔离。

通过上述措施,Redis的访问控制机制能够有效地保护数据安全,防止未授权的访问和操作。

| 访问控制策略 | 描述 | 配置方法 |

|---|---|---|

| 基于密码 | 通过设置密码来限制对Redis实例的访问,确保只有知道密码的用户才能连接到Redis服务器。 | 使用CONFIG SET requirepass "yourpassword"命令设置密码,或在redis.conf文件中设置requirepass yourpassword指令。 |

| 基于IP地址 | 通过限制特定IP地址或IP地址范围来访问Redis实例,从而实现网络隔离。 | 在redis.conf文件中设置bind指令来指定允许连接的IP地址,或使用protected-mode指令启用保护模式。 |

| 基于ACL(访问控制列表) | 为Redis实例中的每个命令或用户定义权限,提供更细粒度的访问控制。 | 使用ACL SETUSER username password roles命令设置用户权限,或使用ACL SETUSER username password none command命令禁止特定命令的执行。 |

| 角色管理 | 为用户分配预定义的角色,每个角色都有特定的权限集,简化权限管理。 | 使用Role Create role_name命令创建角色,使用Role Grant role_name command1 [command2 ...]命令为角色分配命令权限。 |

| 命令权限控制 | 对特定命令进行权限控制,例如禁止用户执行某些敏感命令。 | 使用ACL SETUSER username password none command命令禁止用户执行特定命令。 |

| 实例隔离与网络隔离 | 限制特定IP地址或IP地址范围对Redis实例的访问,实现网络隔离。 | 在redis.conf文件中设置bind指令来指定允许连接的IP地址,或使用protected-mode指令启用保护模式。 |

| 安全审计与日志 | 记录所有访问Redis实例的操作,帮助进行安全审计和监控。 | 在redis.conf文件中设置loglevel和logfile指令来配置日志级别和日志文件。 |

| 配置文件管理 | Redis的配置文件redis.conf包含了所有与访问控制相关的设置,管理员可以通过编辑配置文件来调整访问控制策略。 | 编辑redis.conf文件来调整访问控制相关的设置。 |

| 实际应用案例 | 场景描述 |

|---|---|

| 保护敏感数据 | 保护用户密码、会话信息等敏感数据,防止数据泄露。 |

| 限制访问 | 限制对Redis实例的访问,防止未授权的修改或删除数据。 |

| 多租户环境 | 在多租户环境中,确保不同租户的数据隔离,防止数据交叉。 |

在实际应用中,基于密码的访问控制策略常用于保护企业内部Redis实例,确保只有授权人员能够访问敏感数据。例如,某在线支付平台使用Redis存储用户交易记录,通过设置强密码来防止未授权访问,从而保障用户资金安全。此外,基于IP地址的访问控制策略适用于需要限制外部访问的场景,如将Redis实例部署在内部网络中,只允许特定IP地址访问,以防止外部攻击。在多租户环境中,基于ACL的访问控制策略能够有效隔离不同租户的数据,避免数据泄露和交叉。例如,某云服务平台提供Redis托管服务,通过ACL为每个租户设置独立的访问权限,确保数据安全。

访问控制策略

在Redis中,访问控制策略是确保数据安全的关键。这种策略通过限制对Redis实例的访问来保护数据。当前,Redis提供了多种访问控制策略,包括基于密码的访问控制、基于IP地址的访问控制以及基于用户认证的访问控制。

安全认证机制

为了实现访问控制,Redis引入了安全认证机制。用户在访问Redis实例之前,需要通过认证过程。这个过程通常涉及用户名和密码的验证。Redis支持多种认证方式,如明文密码、密钥文件等。

权限管理模型

Redis的权限管理模型允许管理员为不同的用户分配不同的权限。这些权限包括读、写、执行等。通过权限管理,管理员可以精细控制用户对Redis实例的操作。

数据加密技术

为了进一步提高数据的安全性,Redis支持数据加密技术。通过使用SSL/TLS协议,Redis可以加密客户端与服务器之间的通信,防止数据在传输过程中被窃取。

安全审计与监控

Redis提供了安全审计与监控功能,帮助管理员跟踪和记录用户对Redis实例的访问行为。这些记录对于检测和响应安全威胁至关重要。

未来发展趋势

随着技术的发展,Redis的访问控制将朝着以下方向发展:

-

更强大的访问控制策略:未来,Redis可能会引入更复杂的访问控制策略,如基于角色的访问控制(RBAC)和基于属性的访问控制(ABAC)。

-

更安全的认证机制:随着密码破解技术的进步,Redis可能会采用更安全的认证机制,如多因素认证。

-

更高效的权限管理:为了简化权限管理,Redis可能会提供更直观的权限管理界面。

隐私保护措施

在数据保护法规日益严格的今天,Redis将更加注重隐私保护。未来,Redis可能会引入更严格的数据加密和访问控制措施,以保护用户数据不被未经授权的访问。

跨平台兼容性

随着云计算和移动设备的普及,Redis需要具备跨平台兼容性。未来,Redis将更加注重在不同操作系统和设备上的性能和稳定性。

智能化访问控制

随着人工智能技术的发展,Redis可能会引入智能化访问控制,通过分析用户行为和访问模式,自动调整访问控制策略。

零信任安全架构

零信任安全架构强调“永不信任,始终验证”。未来,Redis可能会采用零信任安全架构,确保所有访问都经过严格的验证和授权。

| 策略/技术 | 描述 | 作用 |

|---|---|---|

| 访问控制策略 | 通过限制对Redis实例的访问来保护数据 | 确保数据安全,防止未授权访问 |

| 基于密码的访问控制 | 用户需要提供正确的用户名和密码才能访问Redis实例 | 提供基本的认证机制,防止未授权访问 |

| 基于IP地址的访问控制 | 通过限制可以访问Redis实例的IP地址来保护数据 | 防止来自特定IP地址的未授权访问 |

| 基于用户认证的访问控制 | 用户需要通过认证过程,如用户名和密码验证,才能访问Redis实例 | 提供更高级别的认证,确保只有授权用户可以访问数据 |

| 安全认证机制 | 用户在访问Redis实例之前,需要通过认证过程,如用户名和密码验证 | 确保只有授权用户可以访问Redis实例 |

| 明文密码 | 使用用户名和密码进行认证,密码以明文形式存储 | 简单易用,但安全性较低,密码可能被窃取 |

| 密钥文件 | 使用密钥文件进行认证,密钥文件包含加密的密码 | 提供比明文密码更高的安全性,但密钥文件可能被窃取 |

| 权限管理模型 | 管理员可以为不同用户分配不同的权限,包括读、写、执行等 | 精细控制用户对Redis实例的操作,防止数据被未授权修改 |

| 数据加密技术 | 使用SSL/TLS协议加密客户端与服务器之间的通信 | 防止数据在传输过程中被窃取,提高数据安全性 |

| 安全审计与监控 | 记录和跟踪用户对Redis实例的访问行为 | 帮助管理员检测和响应安全威胁,确保数据安全 |

| 未来发展趋势 | - 更强大的访问控制策略:如基于角色的访问控制(RBAC)和基于属性的访问控制(ABAC)<br>- 更安全的认证机制:如多因素认证<br>- 更高效的权限管理:提供更直观的权限管理界面<br>- 隐私保护措施:引入更严格的数据加密和访问控制措施<br>- 跨平台兼容性:在不同操作系统和设备上的性能和稳定性<br>- 智能化访问控制:通过分析用户行为和访问模式自动调整访问控制策略<br>- 零信任安全架构:确保所有访问都经过严格的验证和授权 | 提高Redis访问控制的安全性和效率,适应不断变化的安全需求 |

在实际应用中,基于密码的访问控制虽然简单易用,但其安全性依赖于密码的复杂性和保密性。一旦密码泄露,整个Redis实例的安全将受到威胁。因此,企业应考虑采用更高级的认证机制,如密钥文件,以增强安全性。同时,随着技术的发展,未来访问控制策略将更加多样化,如基于角色的访问控制(RBAC)和基于属性的访问控制(ABAC),这将为企业提供更加灵活和精细的权限管理。

博主分享

📥博主的人生感悟和目标

📙经过多年在优快云创作上千篇文章的经验积累,我已经拥有了不错的写作技巧。同时,我还与清华大学出版社签下了四本书籍的合约,并将陆续出版。

- 《Java项目实战—深入理解大型互联网企业通用技术》基础篇的购书链接:https://item.jd.com/14152451.html

- 《Java项目实战—深入理解大型互联网企业通用技术》基础篇繁体字的购书链接:http://product.dangdang.com/11821397208.html

- 《Java项目实战—深入理解大型互联网企业通用技术》进阶篇的购书链接:https://item.jd.com/14616418.html

- 《Java项目实战—深入理解大型互联网企业通用技术》架构篇待上架

- 《解密程序员的思维密码--沟通、演讲、思考的实践》购书链接:https://item.jd.com/15096040.html

面试备战资料

八股文备战

| 场景 | 描述 | 链接 |

|---|---|---|

| 时间充裕(25万字) | Java知识点大全(高频面试题) | Java知识点大全 |

| 时间紧急(15万字) | Java高级开发高频面试题 | Java高级开发高频面试题 |

理论知识专题(图文并茂,字数过万)

| 技术栈 | 链接 |

|---|---|

| RocketMQ | RocketMQ详解 |

| Kafka | Kafka详解 |

| RabbitMQ | RabbitMQ详解 |

| MongoDB | MongoDB详解 |

| ElasticSearch | ElasticSearch详解 |

| Zookeeper | Zookeeper详解 |

| Redis | Redis详解 |

| MySQL | MySQL详解 |

| JVM | JVM详解 |

集群部署(图文并茂,字数过万)

| 技术栈 | 部署架构 | 链接 |

|---|---|---|

| MySQL | 使用Docker-Compose部署MySQL一主二从半同步复制高可用MHA集群 | Docker-Compose部署教程 |

| Redis | 三主三从集群(三种方式部署/18个节点的Redis Cluster模式) | 三种部署方式教程 |

| RocketMQ | DLedger高可用集群(9节点) | 部署指南 |

| Nacos+Nginx | 集群+负载均衡(9节点) | Docker部署方案 |

| Kubernetes | 容器编排安装 | 最全安装教程 |

开源项目分享

| 项目名称 | 链接地址 |

|---|---|

| 高并发红包雨项目 | https://gitee.com/java_wxid/red-packet-rain |

| 微服务技术集成demo项目 | https://gitee.com/java_wxid/java_wxid |

管理经验

【公司管理与研发流程优化】针对研发流程、需求管理、沟通协作、文档建设、绩效考核等问题的综合解决方案:https://download.youkuaiyun.com/download/java_wxid/91148718

希望各位读者朋友能够多多支持!

现在时代变了,信息爆炸,酒香也怕巷子深,博主真的需要大家的帮助才能在这片海洋中继续发光发热,所以,赶紧动动你的小手,点波关注❤️,点波赞👍,点波收藏⭐,甚至点波评论✍️,都是对博主最好的支持和鼓励!

- 💂 博客主页: Java程序员廖志伟

- 👉 开源项目:Java程序员廖志伟

- 🌥 哔哩哔哩:Java程序员廖志伟

- 🎏 个人社区:Java程序员廖志伟

- 🔖 个人微信号:

SeniorRD

🔔如果您需要转载或者搬运这篇文章的话,非常欢迎您私信我哦~

Redis访问控制详解

Redis访问控制详解

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?